日常测试

发现一系统

先扫描一波

也扫到了后台,但进不去。。。试了挺多方法的

但有个这classes/Users.php?f=save,打开是这样的

回显了个2,首先从这个链接可猜测出,这应该是个用户保存的页面,访问回显2说明是可能是post方式传输数据,这个网站的每个用户都是有头像的,所以这里可能上传了图片文件,我们试试name=image

回显还是2,且没有地址,无法确实是否上传成功,这个时候再用dirsearch扫一下,看看有没有啥js文件

扫了半天,扫出来一点点而已。。。

看了很长时间,发现了这个

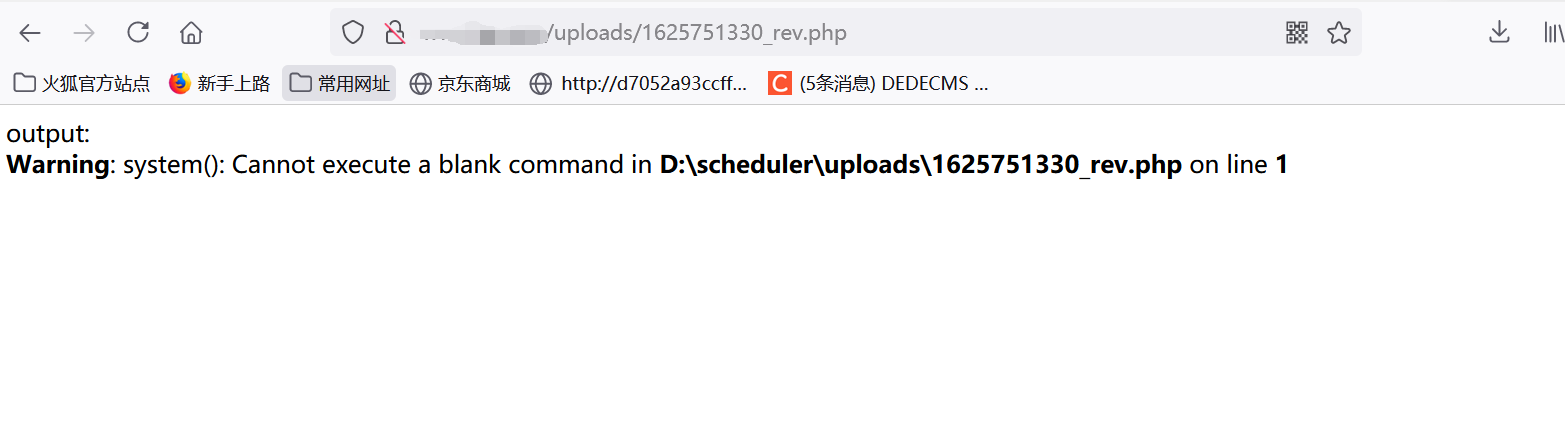

CLI SAPI 提供了一个内置的Web服务器,还有这个strtotime,一般这两个都是一起的,好多这种都是用时间生成文件加_文件名的,刚刚是扫到了/uploads/这个目录的

我们运行一下这个strtotime("now"),得到1625751330

我们打开一下马组合起来和strtotime

404,应该是上传失败了,说明name值是错的,继续去js找,js一般能找到很多东西

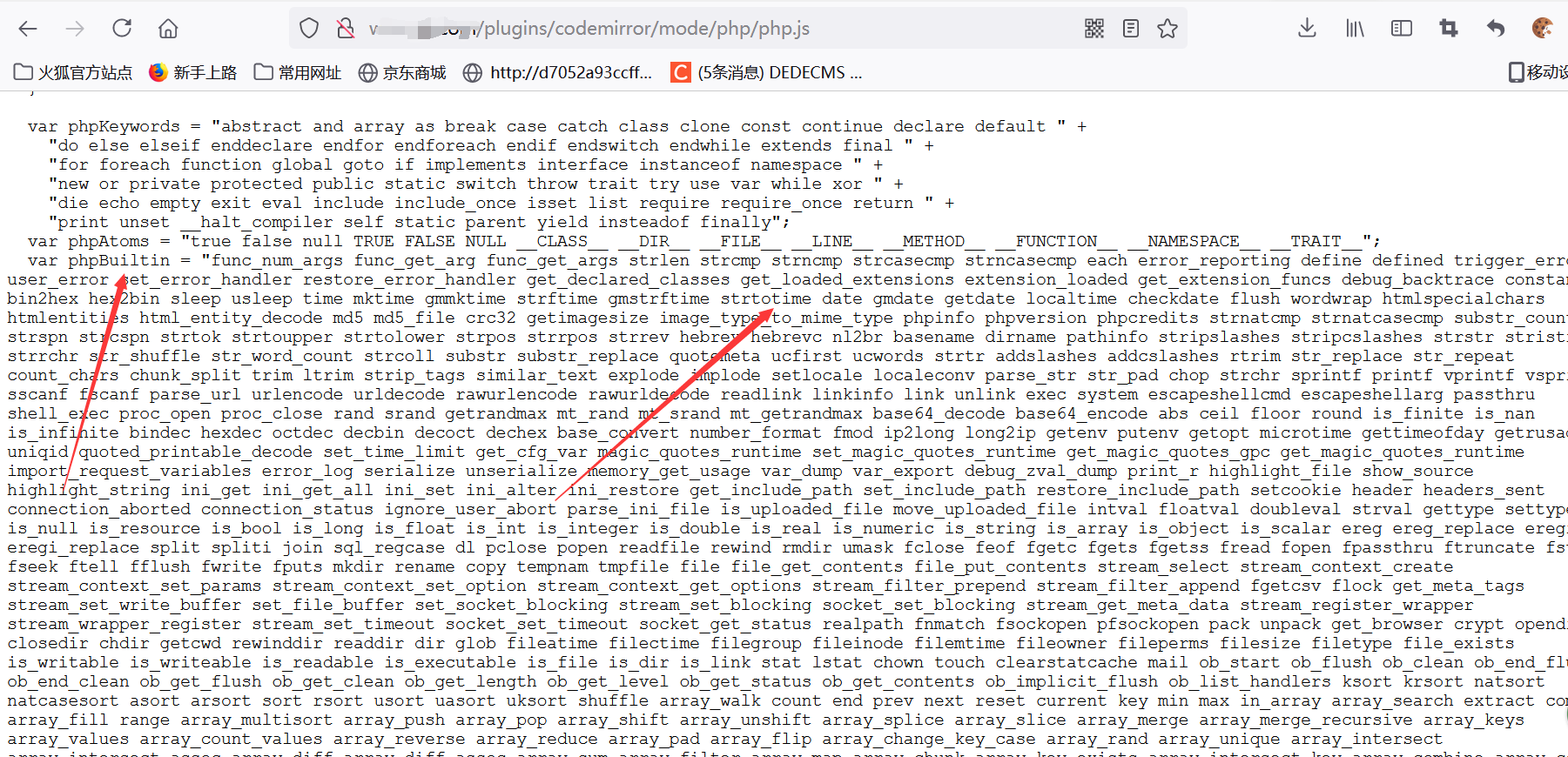

看见没有,他用img定义了image,我们用img试试。

上传成功,但这样好麻烦呀,后来我又一想,他这是上传照片,上传后通过照片去看更简单更快,但这个网站的用户都是管理员建立的,除非你能成为他们的用户,不然还是没办法。执行个命令看看

成功。漏洞原因应该是对上传类型没有限制,可能管理员以为所有用户都是安全的就没管吧。

- 本文作者: xingshen

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/267

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!