近日,奇安信攻防社区收到多家安全厂商防火墙、上网行为管理设备存在信息泄露漏洞,攻击者可以通过审查网页源代码获取到用户账号和密码,导致管理员用户认证信息泄露。通过该漏洞,恶意攻击者可获取管理员账户密码,登陆该设备,从而控制防火墙或上网行为管理设备。奇安信攻防社区已报送部分厂商,因影响设备广,影响范围大,建议广大客户自查并联系厂商进行漏洞修复。

多家防火墙设备存在信息泄露漏洞安全通告

0x01 概要

| 漏洞名称 | 多家防火墙设备存在信息泄露漏洞安全通告 |

|---|---|

| 发布日期 | 2021-06-16 |

| 受影响产品及版本 | 胜鑫塔下一代防火墙XT6000-A-FW-1.0.0-0-2778 利谱第二代防火墙6164-1.5.2 任子行下一代防火墙SURF-NGSA-V-3000 中科网威下一代防火墙F6600L-1.5.2 任子行网络安全审计系统内置报表 网域科技防火墙ACF-200-1.0.0 锐捷RG-ISG视频监控网关6000-ISG02C 天融信ACM-51538-V3.0.0176 无锡城安CitySec-H9205-2.1.0 任天行网络安全管理系统SURF-RAG-5500-V4.0.0_176 深圳智开上网行为管理路由器ZK-ASR3-300-v176 深圳维盟WFW-1000-1.0.1 深圳市联天通信技术有限公司LFW400E-1.5.2 信达网安NGAF8000-1200-1.5.2 中网 F9100-1.0.0 湖北力达科讯 LDT-FW-3000-1.5.0 中科新业下一代防火墙SEENTECH-FW3-1.0.0 深圳市龙信信息技术有限公司上网行为管理 深圳国人通信上网行为管理 华清信安上网行为管理 深圳华域数安科技有限公司网络安全接入网关 瑞星上网行为管理 冰峰网络上网行为管理F9100-GL-1.0.0 华信数安上网行为管理 |

| 利用条件 | 访问设备登陆界面 |

| 潜在影响 | 获取后台管理员权限 |

0x02 详情

近日,奇安信攻防社区收到多家安全厂商防火墙、上网行为管理设备存在信息泄露漏洞,攻击者可以通过审查网页源代码获取到用户账号和密码,导致管理员用户认证信息泄露。通过该漏洞,恶意攻击者可获取管理员账户密码,登陆该设备,从而控制防火墙或上网行为管理设备。奇安信攻防社区已报送部分厂商,因影响设备广,影响范围大,建议广大客户自查并联系厂商进行漏洞修复。

胜鑫塔下一代防火墙XT6000-A-FW-1.0.0-0-2778

利谱第二代防火墙6164-1.5.2

任子行下一代防火墙SURF-NGSA-V-3000

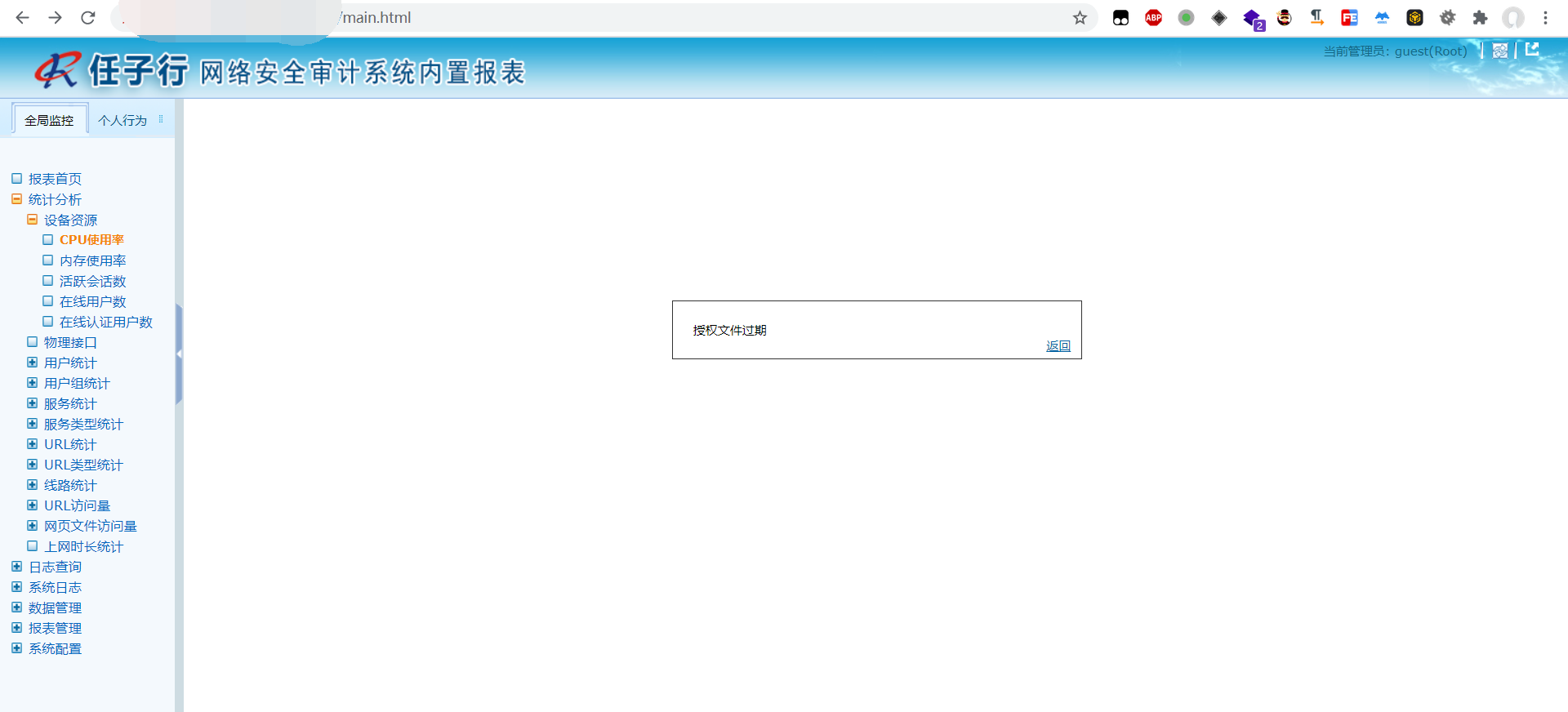

任子行网络安全审计系统内置报表

中科网威下一代防火墙F6600L-1.5.2

网域科技防火墙ACF-200-1.0.0

锐捷RG-ISG视频监控网关6000-ISG02C

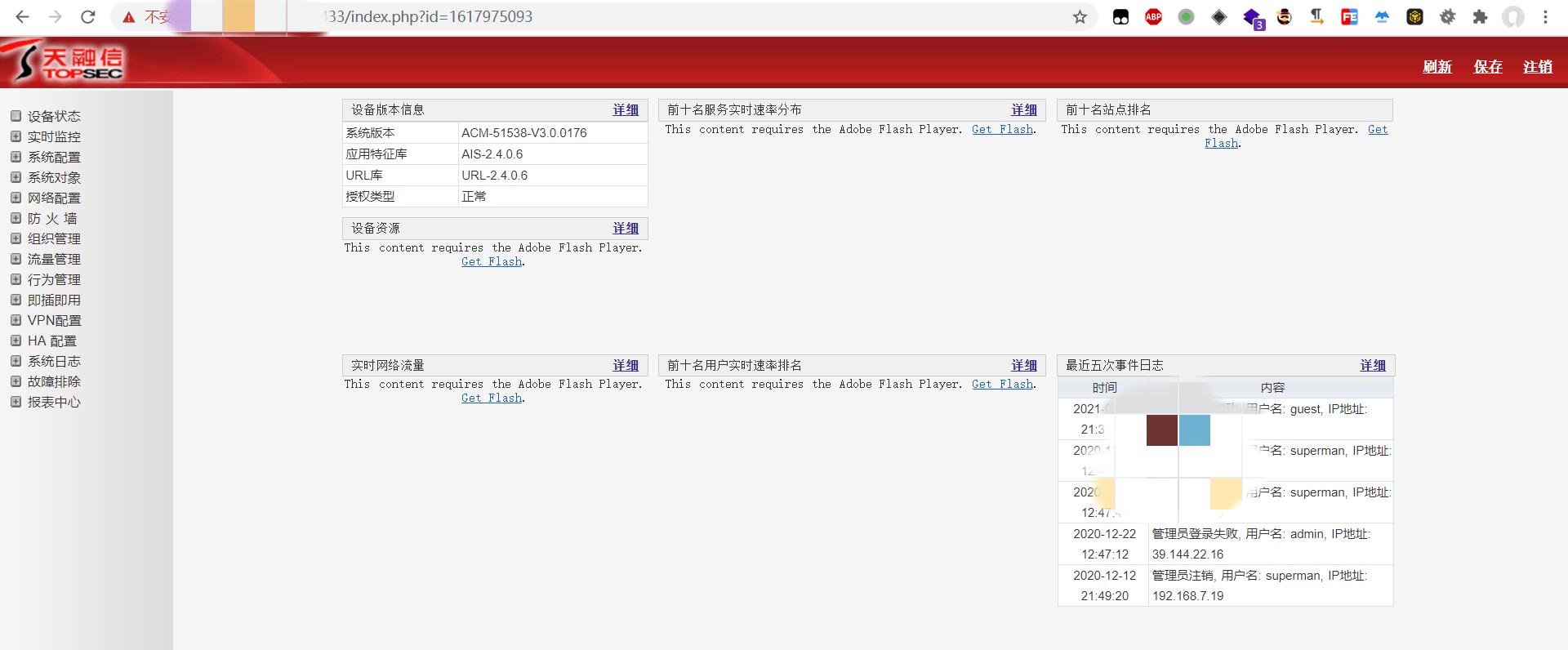

天融信ACM-51538-V3.0.0176

无锡城安CitySec-H9205-2.1.0

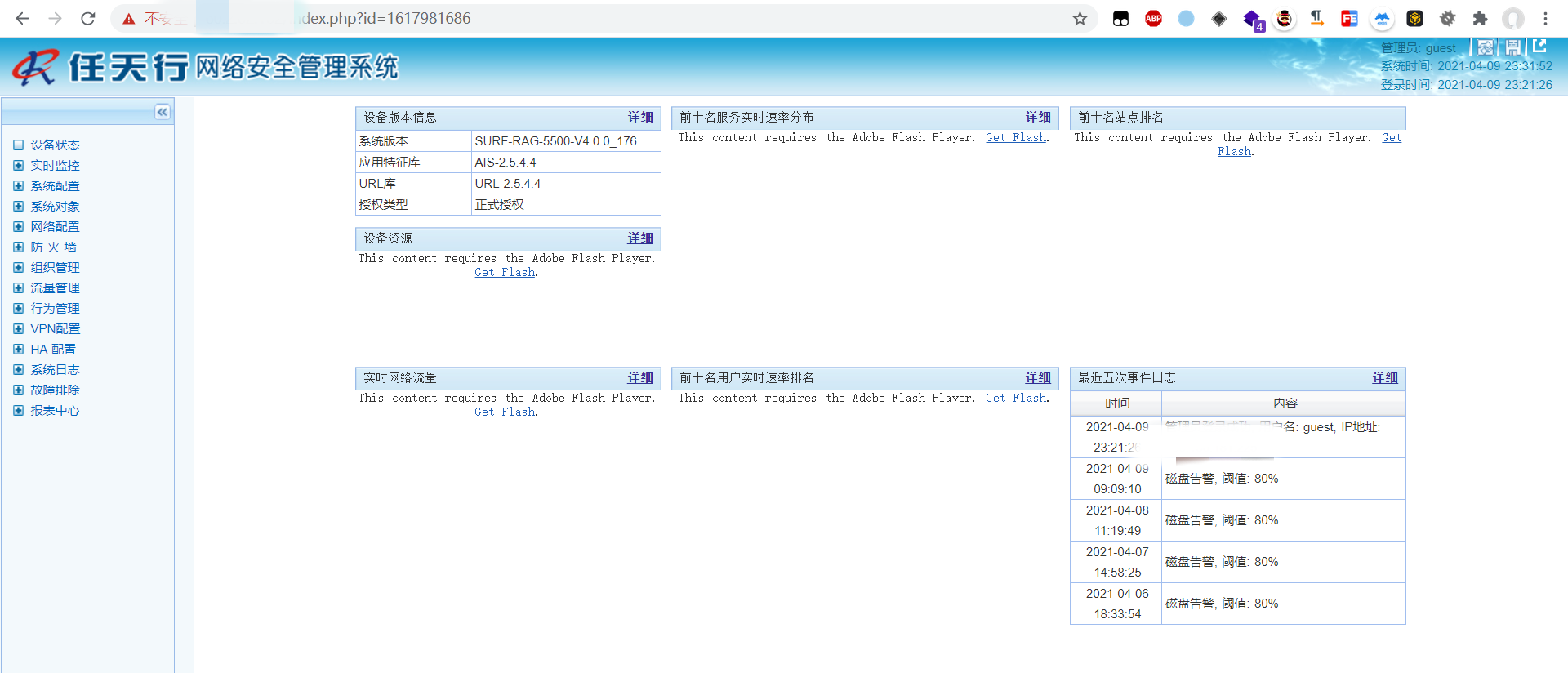

任天行网络安全管理系统SURF-RAG-5500-V4.0.0_176

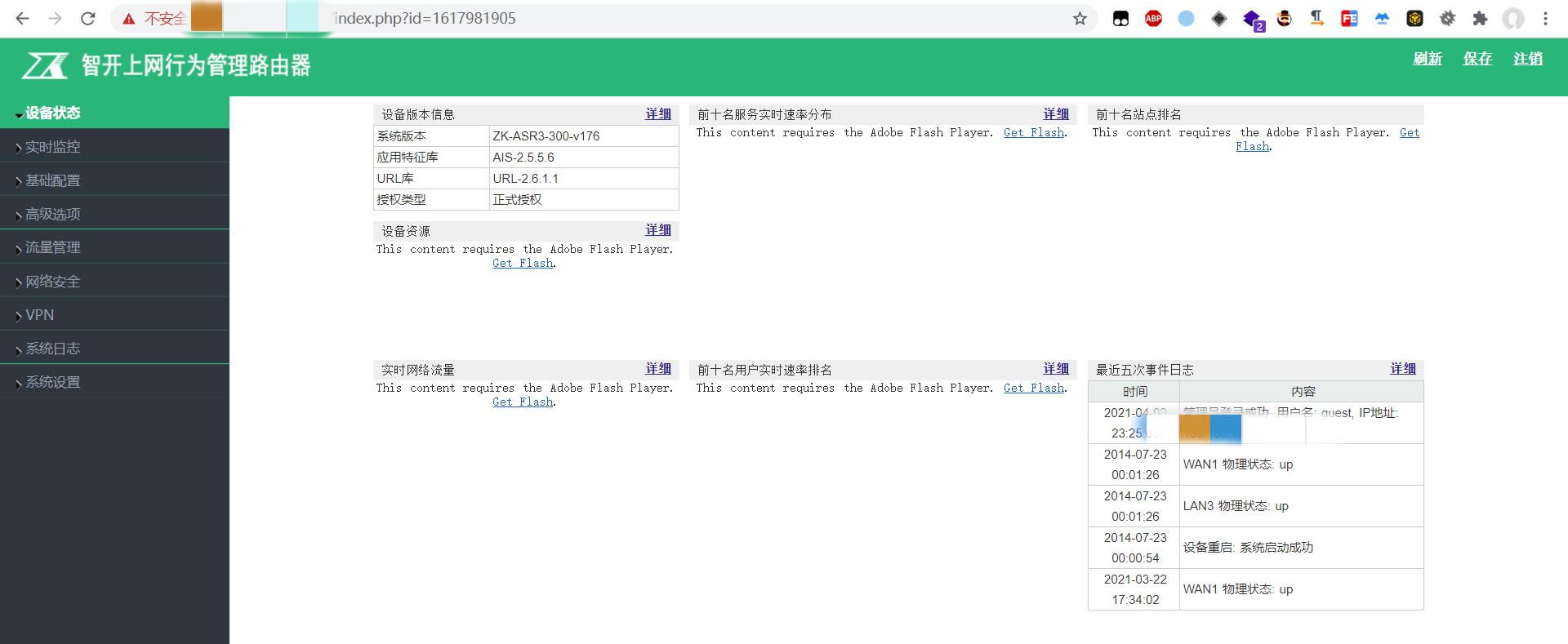

深圳智开上网行为管理路由器ZK-ASR3-300-v176

深圳维盟WFW-1000-1.0.1

深圳市联天通信技术有限公司LFW400E-1.5.2

信达网安NGAF8000-1200-1.5.2

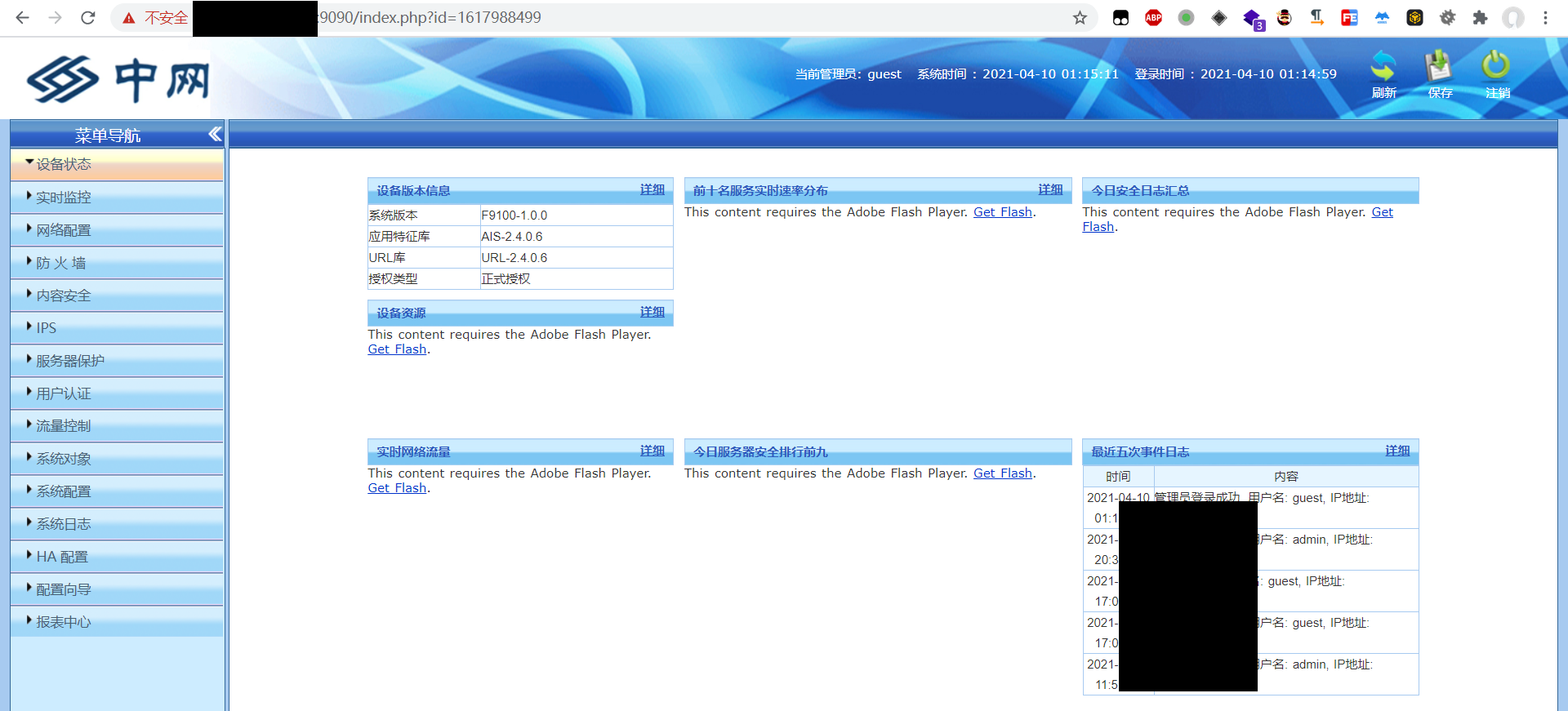

中网 F9100-1.0.0

湖北力达科讯 LDT-FW-3000-1.5.0

中科新业下一代防火墙 SEENTECH-FW3-1.0.0

深圳市龙信信息技术有限公司上网行为管理

深圳国人通信上网行为管理

华清信安上网行为管理

深圳华域数安科技有限公司网络安全接入网关

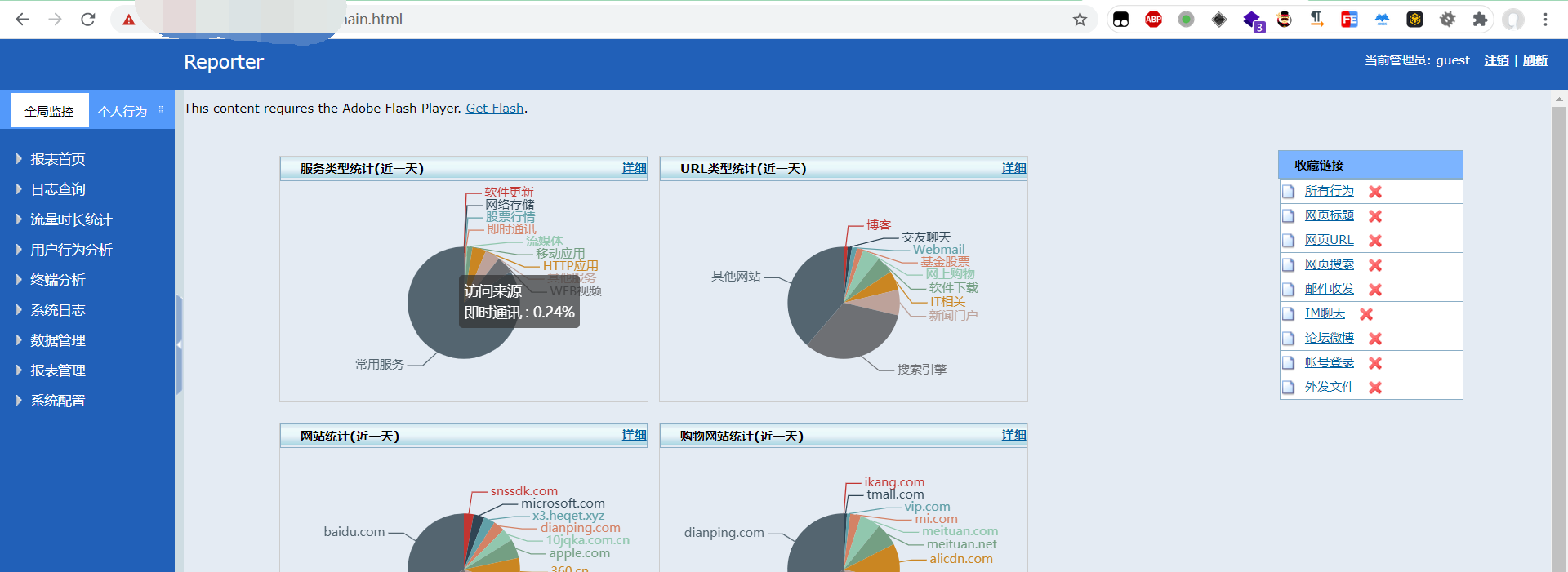

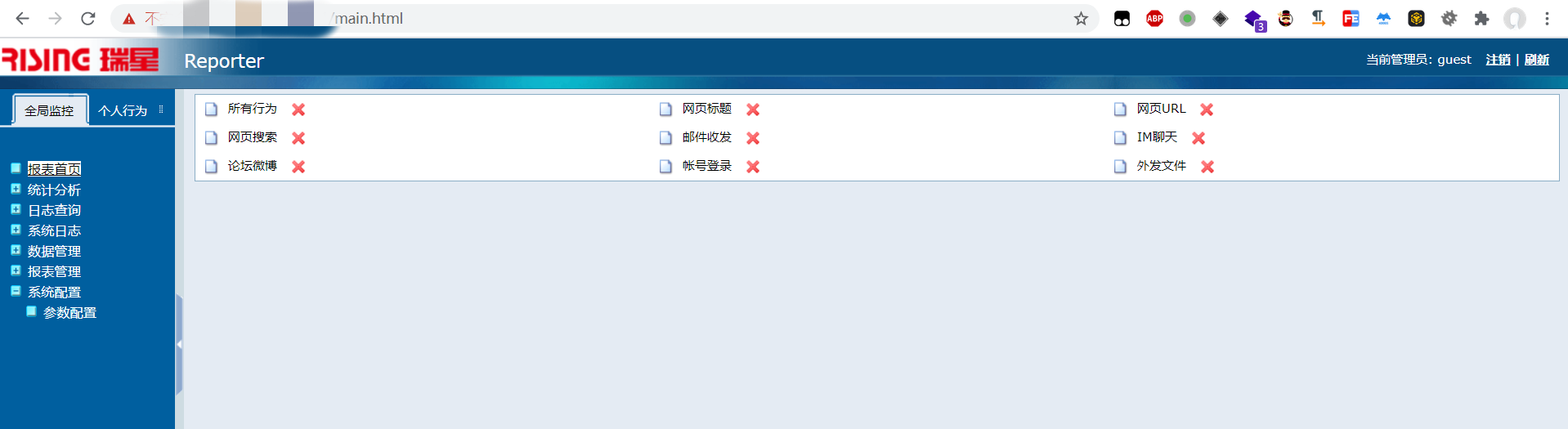

瑞星上网行为管理

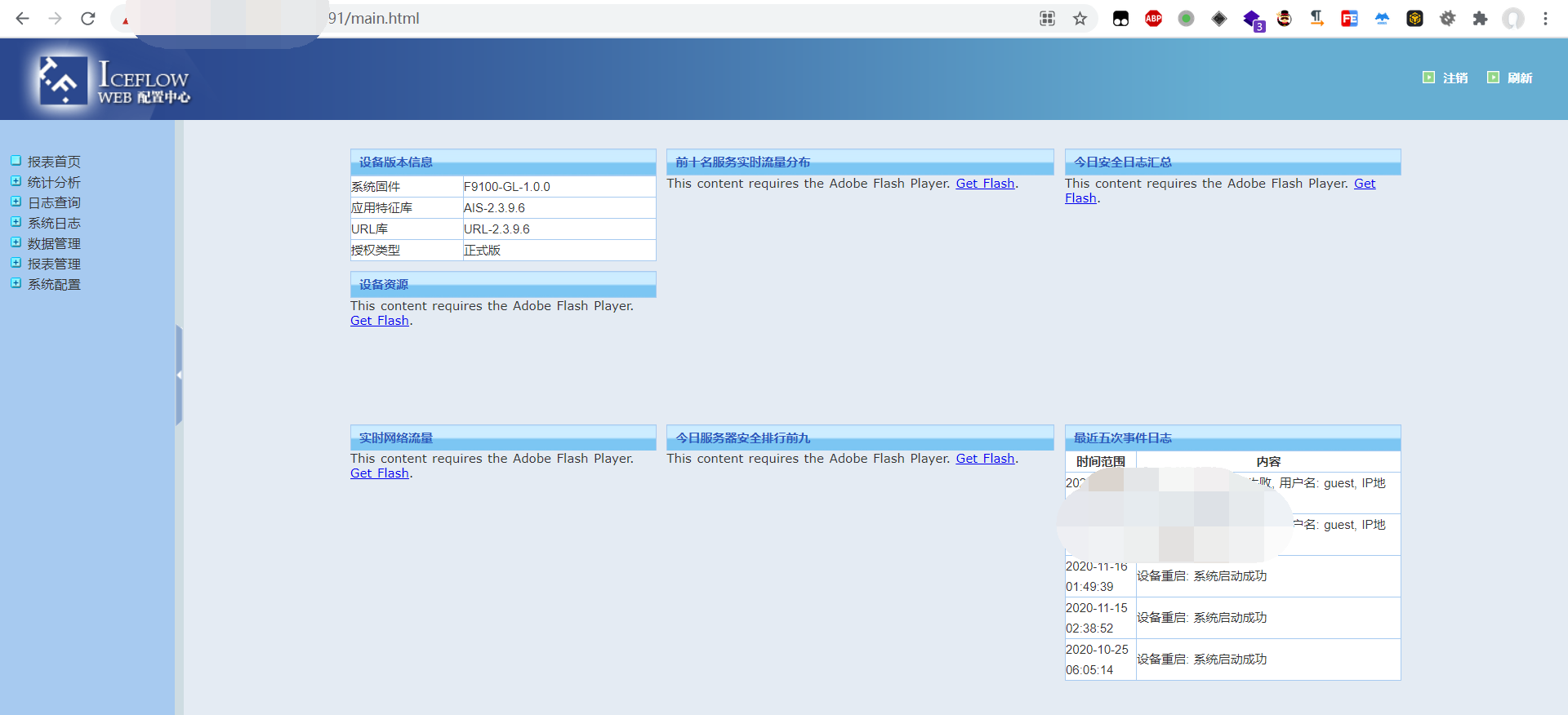

冰峰网络上网行为管理 F9100-GL-1.0.0

华信数安上网行为管理

0x03 处置建议

限制管理设备对外网开放,并联系厂商获取补丁更新。

0x04 参考链接

- 本文作者: 26号院

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/177

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!