我的应急响应回顾总结 应急响应的定义利用百度的概括来说就是针对各种意外、突发事件的准备以及事件发生后所采取的措施。其根本意义在于将该事件造成的损失降到最低。 心得在某…

我的应急响应回顾总结

应急响应的定义

利用百度的概括来说就是针对各种意外、突发事件的准备以及事件发生后所采取的措施。其根本意义在于将该事件造成的损失降到最低。

心得

在某某信工作的时候,一位老师傅给我们说过一句我觉得比较经典的话:客户真正在意的就是“业务不断,数据不丢。”没有其他的弯弯绕绕。后来随着工作经验的增长,越来越觉得没毛病,但我还增加了一句属于自己的“不影响正常工作”,满足这三点之后,你平时与客户称兄道弟基本没有问题,大家都愉快。

客户关心的问题

1、数据怎么恢复?

(1)确认客户感染的病毒,有的勒索病毒是可以直接恢复的(解密网站:)

(2)确认数据备份情况,检查备份数据是否加密,可在排查完毕、加固服务器后利用备份文件恢复。

(3)无法解密,然后数据又很重要;尝试找专业的数据恢复公司,实在不行就只能交赎金。

(4)如果是一些无关紧要的数据,可建议重装系统、加固服务器后直接恢复业务。

2、怎么感染的,通过什么途径感染的?

(1)弱口令,被暴力破解了账号密码(这也是我实际中遇到最多的)。

(2)利用操作系统或应用系统漏洞进入服务器。

(3)u盘之类的移动存储设备携带的病毒。

3、多久可以处理好?

(1)按照情况而定,首先是控制蔓延

(2)然后成功清理出几台样机,基本就快了。

4、需要做那些处置才能避免感染?

(1)开启Windows防火墙,尽量关闭一些高危端口(如:445、135、139、3389)或者直接做ipsec策略。

(2)每台服务器设置独立的口令,且满足密码复杂度,理论来说密码越长越好。

(3)有必要的可以在边界防火墙上将一些高危端口进行关闭,如实在有需要可做点对点的策略。

(4)杀软,虽然个人感觉杀软真的不怎么样,占内存、兼容问题等等,但是装一个还是挺好的,根据杀软的情况而定,至少都可以拦截大部分的病毒、恶意文件。所以装个杀软还是挺有必要的。

(5)如果是虚拟化的话,有条件定期备份一下。虚拟化也有相关的杀软可以安装的。

概述

文章以勒索病毒为列进行各种处置的方法。环境为win2012虚拟机,病毒文件为rootcopper.exe,由人工触发。所以各种图片内容看一下就行了,主要说明处置的位置和方法。文章可能有些地方写错了,或者说错了,希望各位师傅多多指教,小弟拜谢!

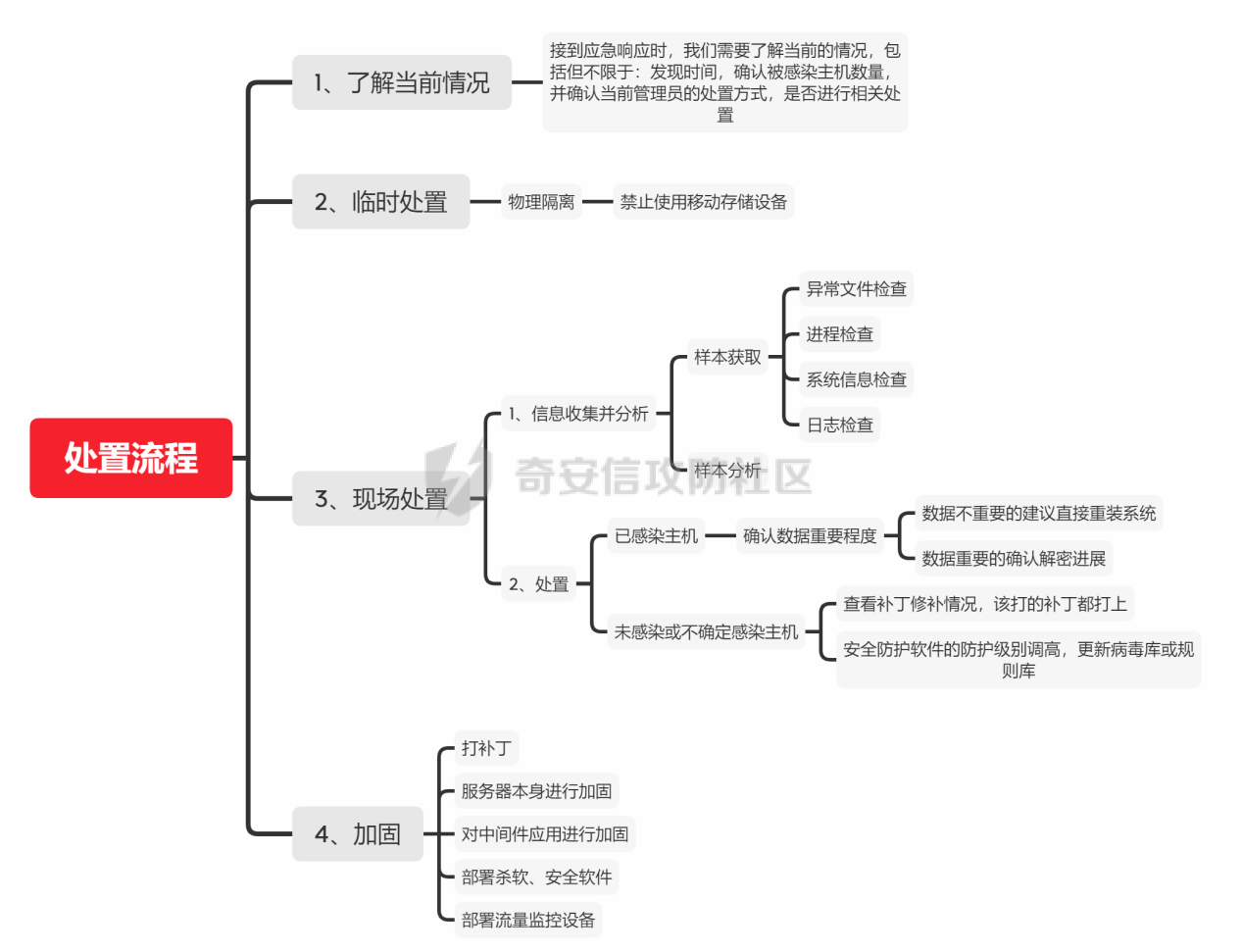

勒索病毒处置流程

1、了解当前情况

接到事件时应当第一时间了解当前情况

1、是否存在勒索信息展示,对方的联系方式等;

2、设备是否无法正常启动、运行;

3、文件被加密后的后缀是什么;

4、了解系统架构、网络拓扑(为之后的信息分析朔源提供方向);

结合客户阐述信息(感染时间,以及集中区域、特征等)定位大致的初始感染位置,然后根据文件加密时间、日志时间设备异常时间定位感染源。

2、临时处置

确认是否可以直接物理隔离,尽可能的让客户对感染目标以及疑是感染目标进行物理隔离。

经历过一次驱动人生病毒的应急处置,客户被感染后是直接将整个区域的服务器进行隔离,然后没有其他处置了。相当于服务器与服务器之间是可以直接通信,然后基本所有服务器口令统一,然后445端口还是业务端口,不能关,清理干净后没多久又感染,最后还是客户领导下令按我们要求处置,修改服务器口令,关端口、清理干净再接入网络才处置结束。

如果实在不能进行物理隔离,第一时间关闭不必要的端口,关闭共享以及rdp协议,修改相关账号密码然后再进行排查清理。这样也许效果差了点,但还可以抢救,如果这些都没法操作真就没法搞,这个时候你需要强势一些,尽可能去和客户解释。

3、现场处置

信息收集并分析

我们做这些信息收集时,一定要清楚自己的目的是什么。

我个人的理解就是:找到病毒源文件,分析感染途径,以及如何在当前环境中进行有效的病毒清理。

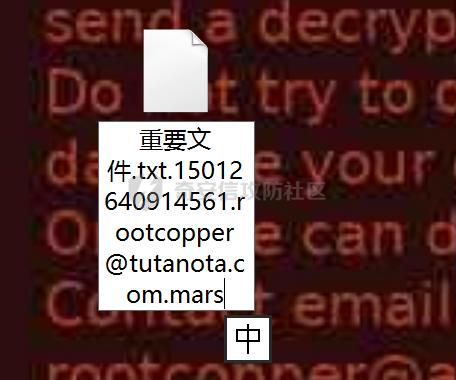

感染后的界面

可以清除的看到桌面出现了一篇勒索信件,然后就是桌面的文件、应用全部被加密了

仔细看一下,文件后缀:15012640914561.rootcopper@tutanota.com.mars

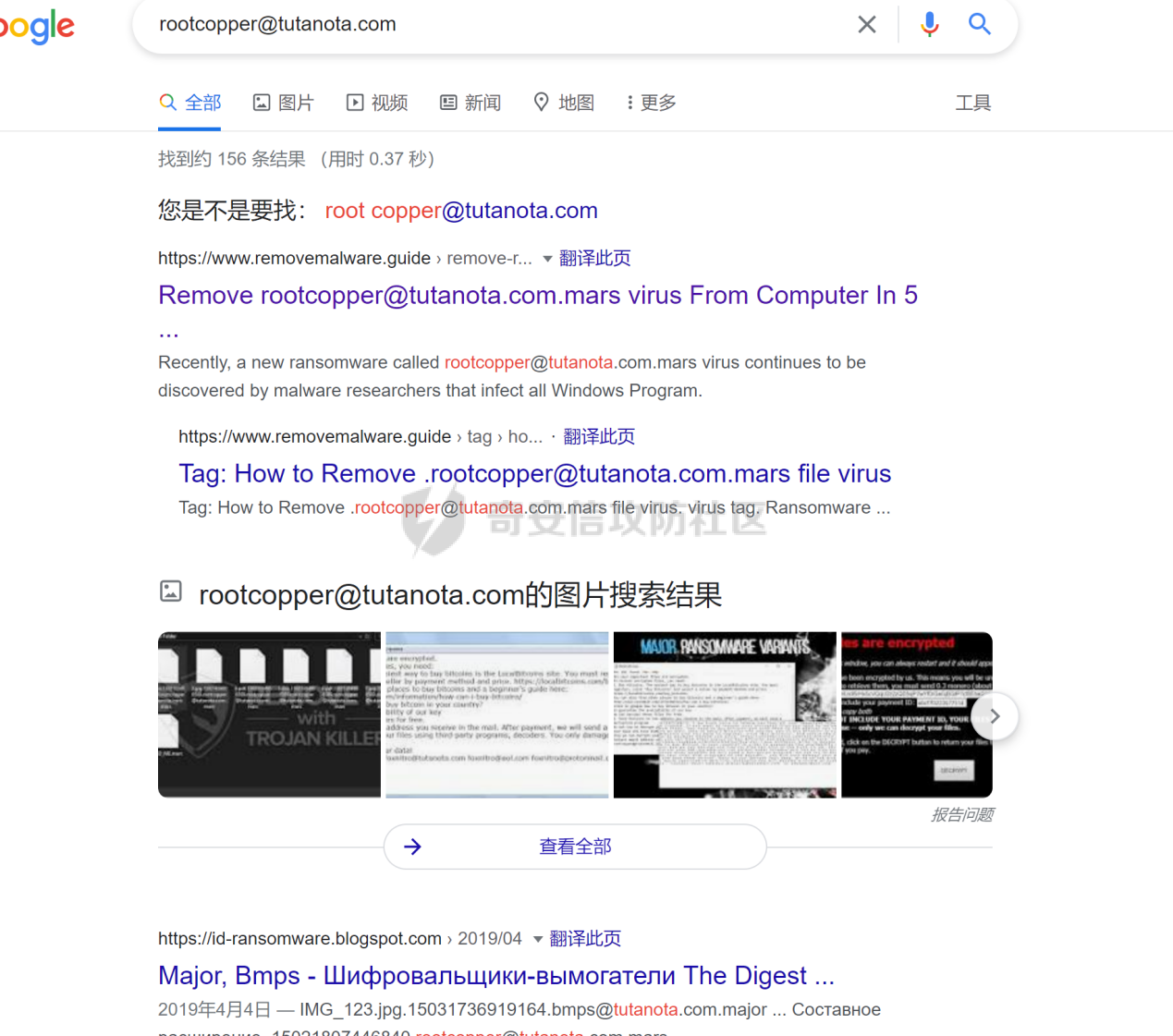

然后我们可以直接百度一下该后缀,或者提示的这几个邮箱

后缀并没有得到有用信息,然后看看邮箱

可以看到邮箱的搜索,提示了该勒索病毒的一些信息。根据这些,我们可以进一步了解该病毒的信息。

文件排查

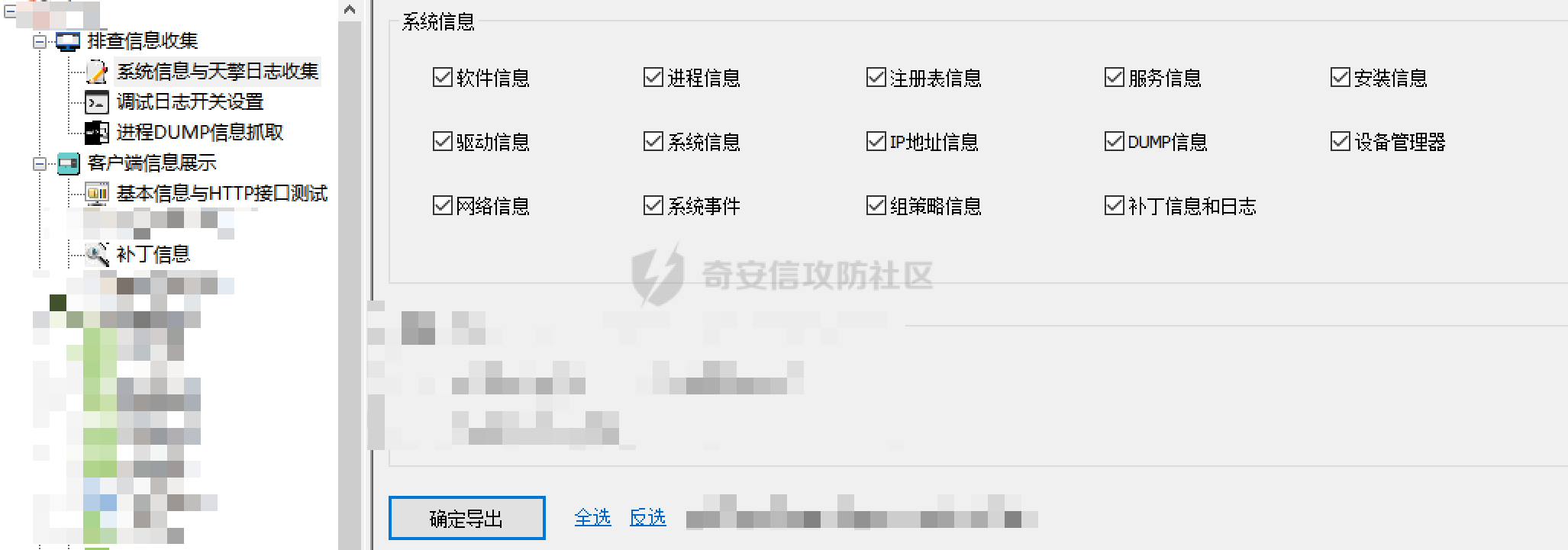

在进行排查之前,我们可以先提取一份原始系统的日志文件。我这里用到的是某某信的SkylarTS.exe

点击被加密文件的属性信息,我们查看文件的修改时间。通过该时间,我们可以定位当前主机文件被加密的时间,基本也是受到感染的时间了。

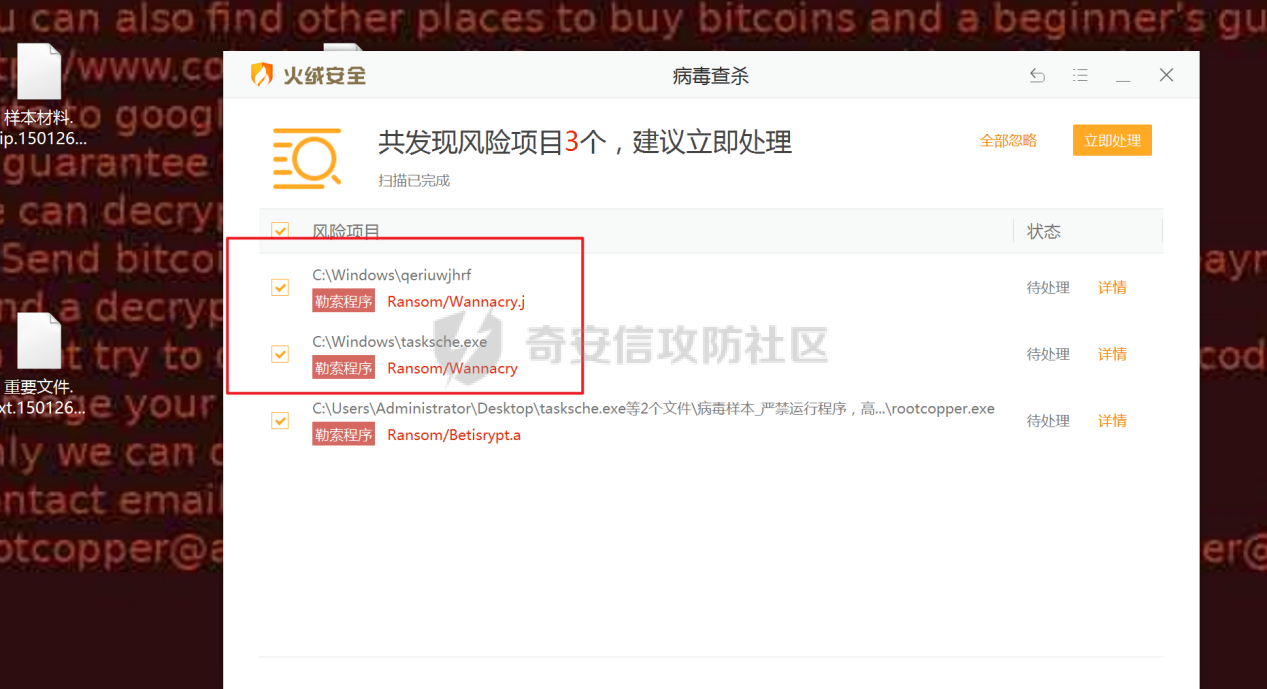

一般情况下感染了病毒的主机,杀软基本都不能用了,此时需要重装一下杀软,对系统进行清理,一般情况下杀软只能扫描个大概,还需要结合手工排查。

可以看到查杀结果,前两个是运行主文件后生成的病毒文件,第三个是我放在桌面的样本文件,但实际情况中病毒主文件不会被直接查杀出来,生成的其他文件也不会被全部扫描出来的。

我们看一下c盘,能直观看出的除了扫描出来的还有一个jpg的信件,实际情况下c盘可能是各种“神仙”。

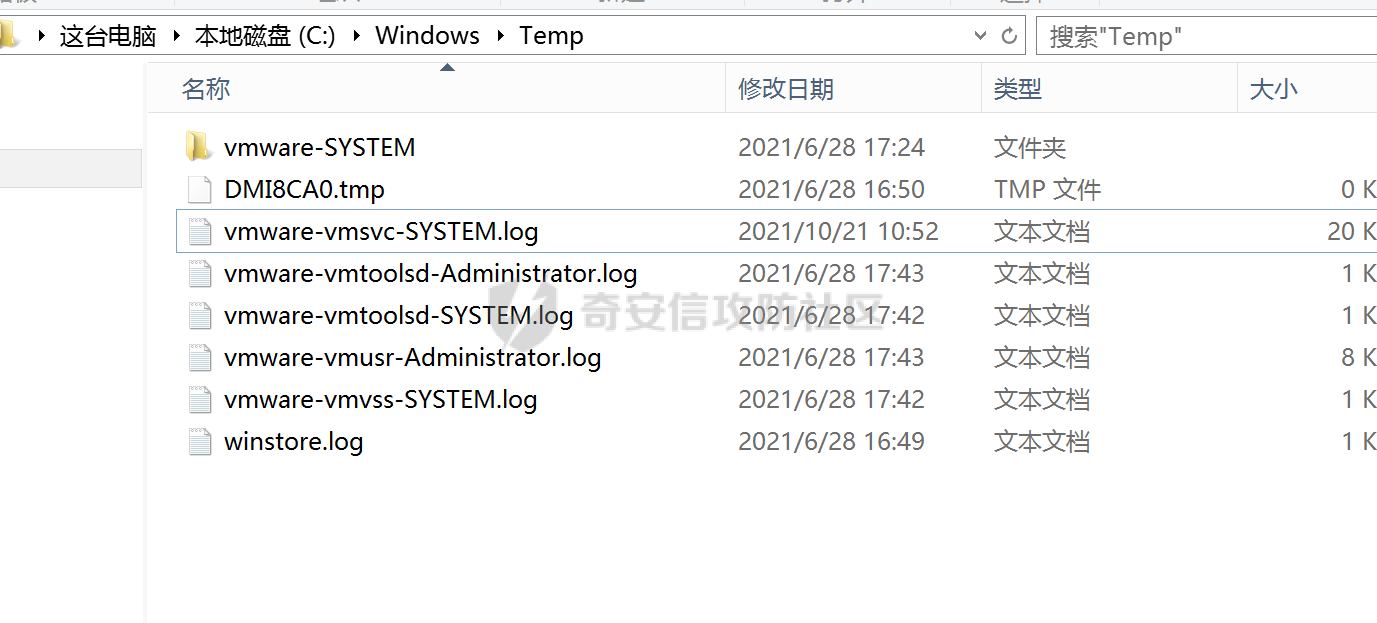

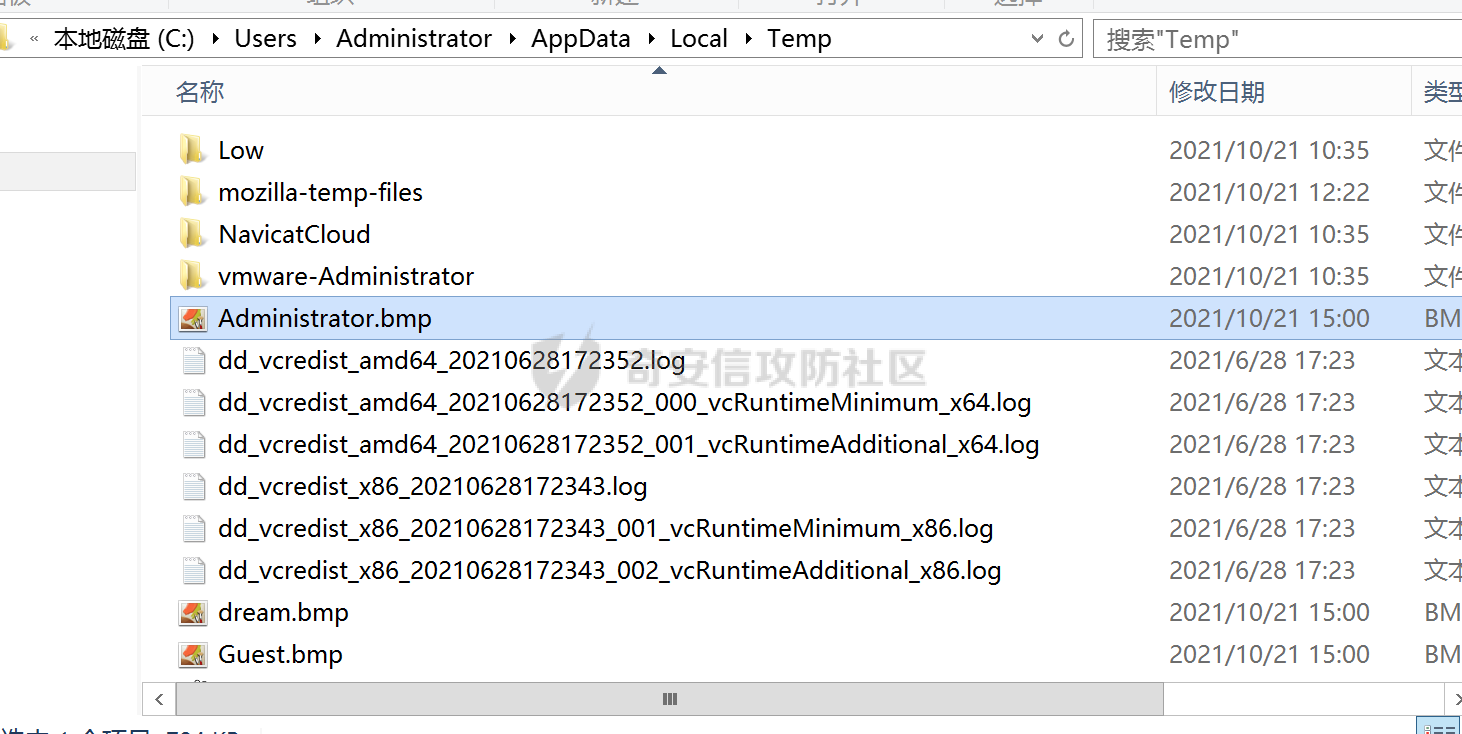

然后就是temp目录(windows产生的临时文件),实际环境中都会有一些异常文件。

输入:%temp%

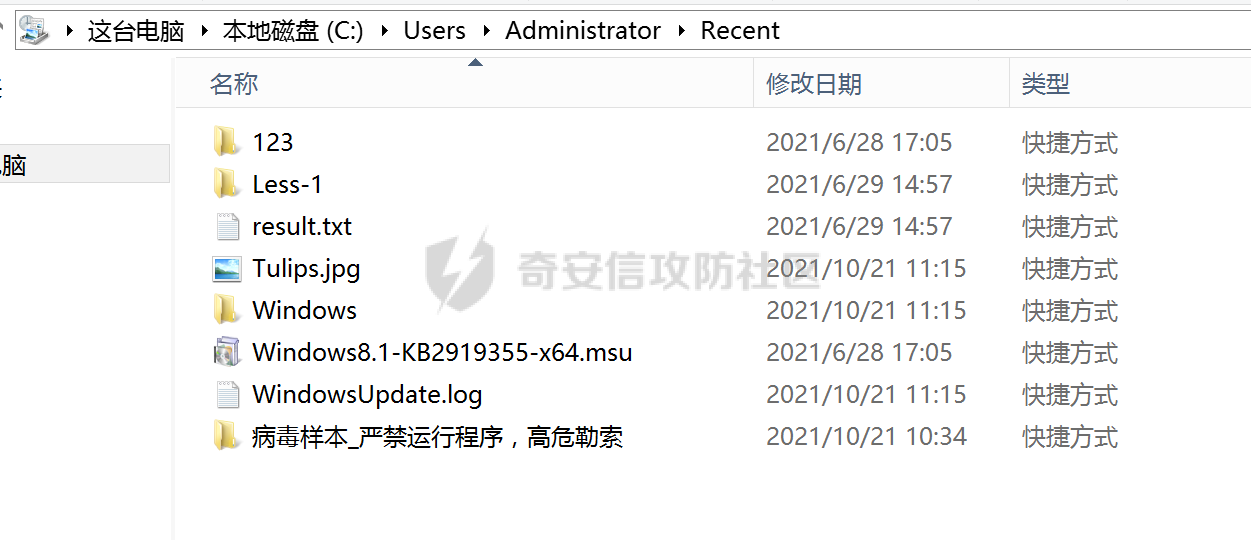

然后就是查看最近使用的文档快捷方式,里面可能有触发该病毒文件的线索。

快捷打开:%userprofile%\recent

可以看到,确实出现的我们的样本目录,也就是触发地方。找到样本文件后,对文件进行提取。一般情况下是直接扔到云沙箱,不同安全公司也许规定不一样,毕竟病毒样本也是一种财富,但始终会提供一个类似的东西进行样本分析。

进程排查

查看开机启动项是否有异常文件

开始->运行->msconfig

若存在异常文件,找到文件位置进行处置

然后可以看一下任务管理器,是否存在异常的进程。

找到异常进程,进行样本提取。

文件和进程的排查,主要是为了找到样本文件,找到之后结合沙箱的分析结果进行进一步处理。

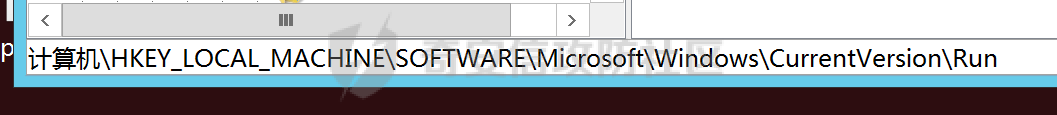

可以看到有个持久化的行为,根据提示到注册表对应路径去找一下,然后清理。

然后还有一个说明域名和ip的地方。

对这个域名和ip做一下威胁分析,后续方便给客户进行解释,以及报告的输出。

网络连接

找到病毒文件后就开始考虑如何进行清理了,利用cmd命令来查看当前网络的连接情况。

大部分的病毒都是依赖网络进行传播和复制的,从而感染局域网中的终端,所以网络连接这一块也是排查点。

netstat -ano 可查看当前网络连接情况

如果连接太多,可进一步筛选查找建立连接的网络,查看有无异常连接

netstat -ano | findstr established

如果有发现异常连接的,我们可以通过pid编号定位具体进程。

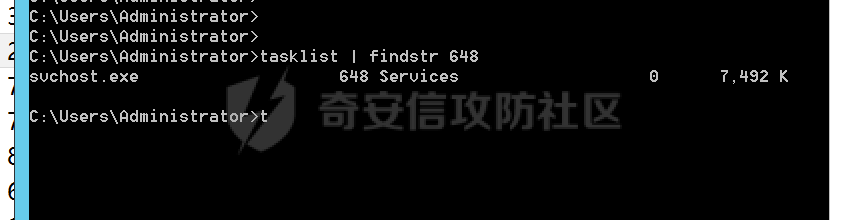

比如定位pid为648的进程。

Tasklist | findstr 648

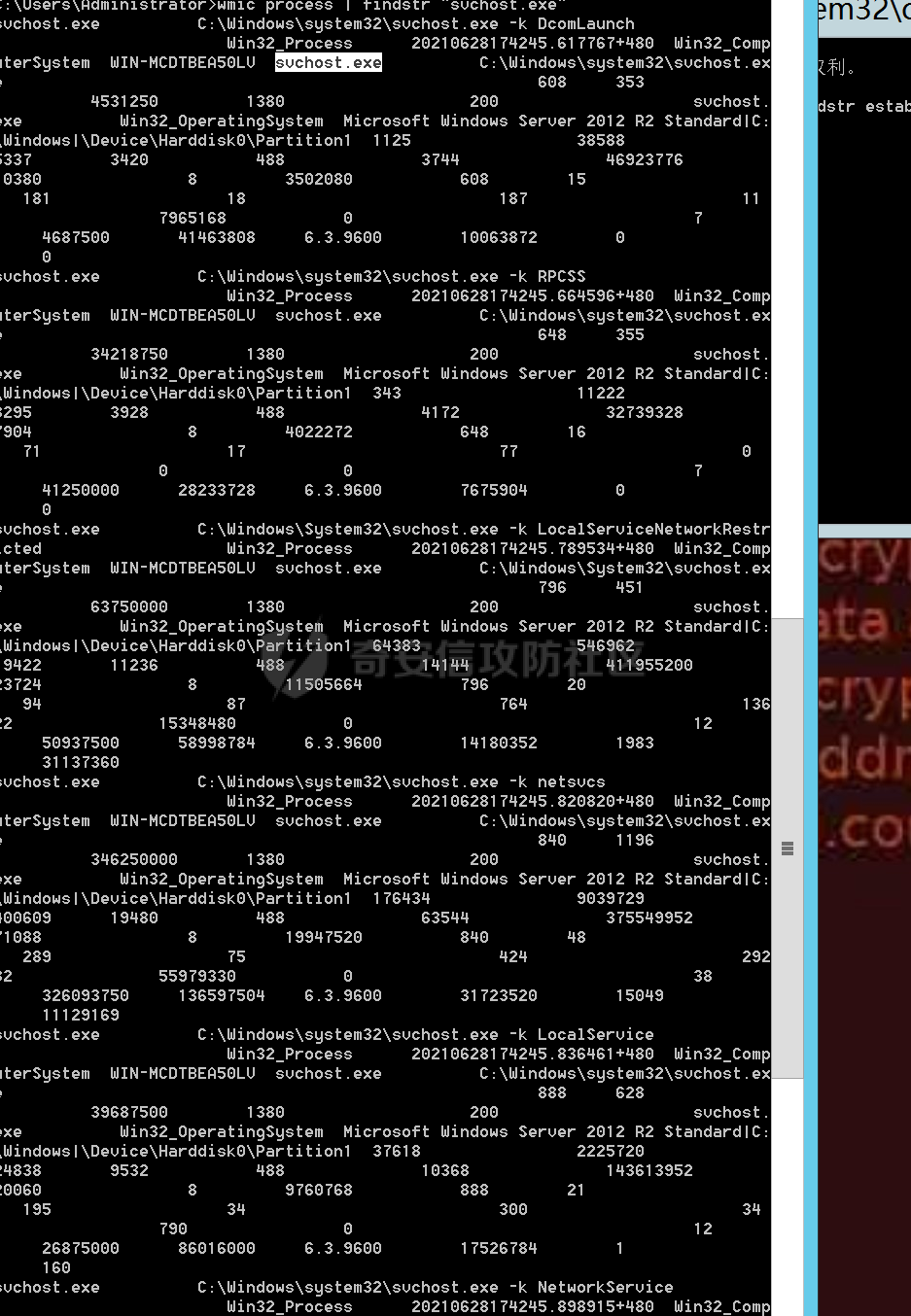

此时又可以通过任务管理器或者全局搜索定位到该文件具体位置,或者同样的使用cmd命令去定位。

wmic process | findstr “svchost.exe”

系统信息排查

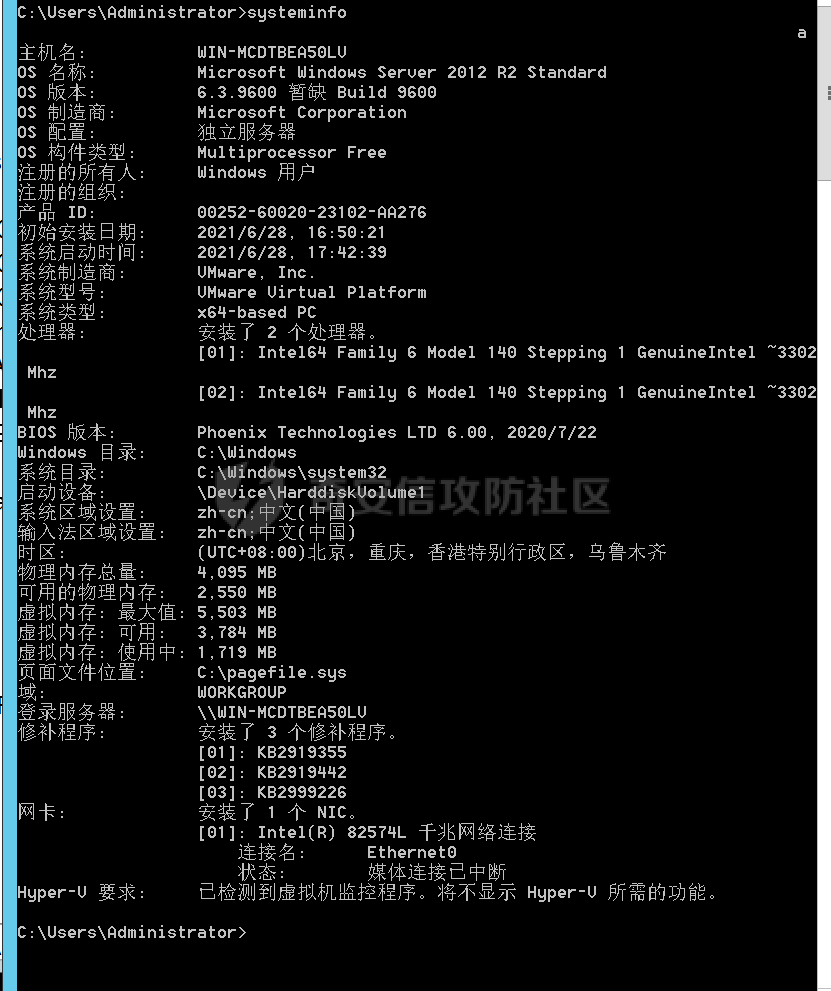

查看系统信息 cmd->systeminfo

这里主要查看系统打了那些补丁文件,看一下常见的永恒之蓝、永恒之黑等远程命令执行漏洞补丁是否打了。

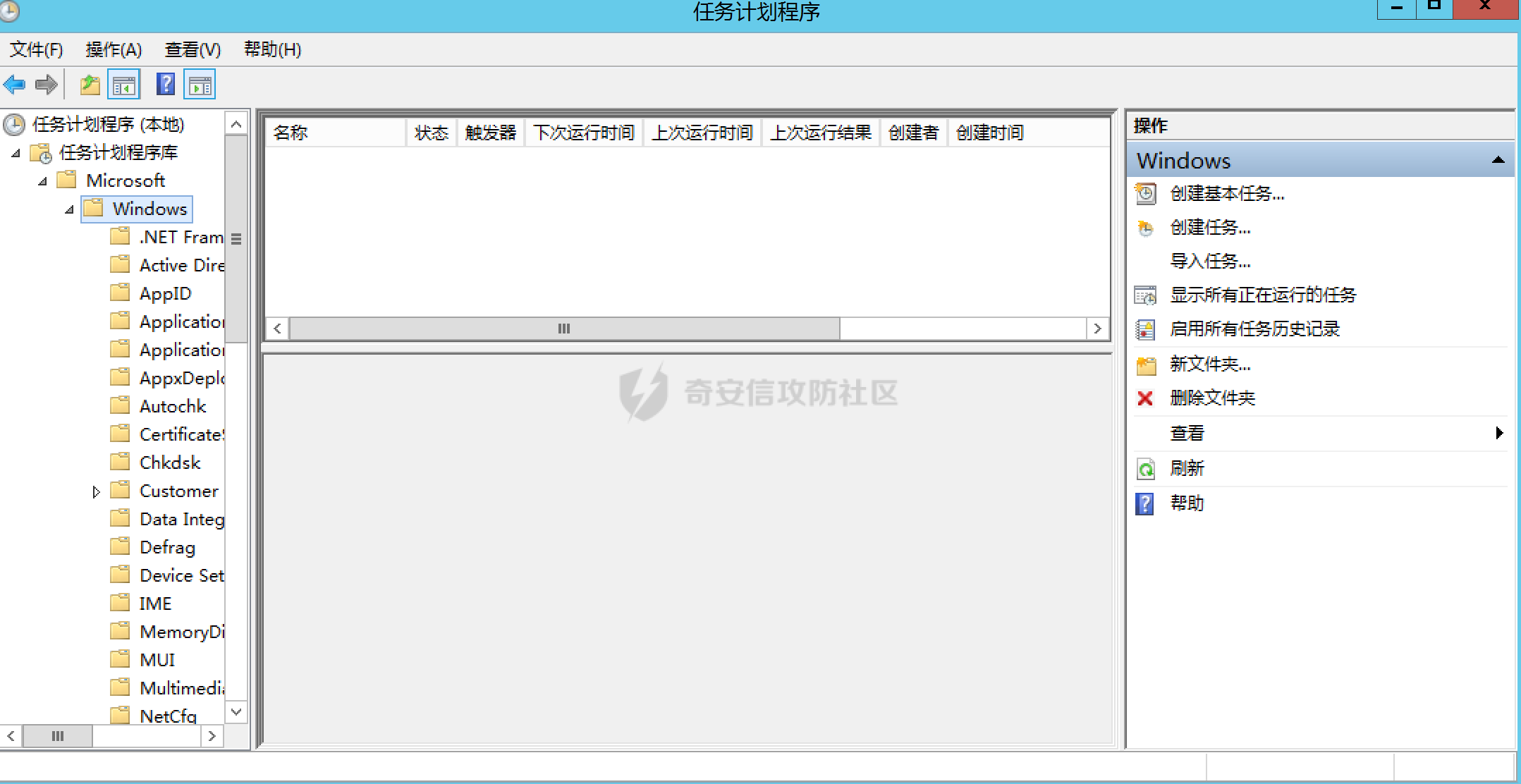

首先这类型的病毒大部分都是查杀不干净,杀了又出现。这个时候就要想到任务计划了,去看看任务计划是否被创建了什么任务。

然后再看看是否被创建其他账号

常见的就是命令行 net user 当发现其他账号时要与客户进行确认是否为他们创建,如果不是客户的账号直接删除。

同时,利用命令query user可查看当前系统的会话,或者任务管理器查看当前在线用户也可以。

使用logoff可强制该用户下线

当然不排除会被创建隐藏账号,一个是到控制面板找到系统账号管理的地方。

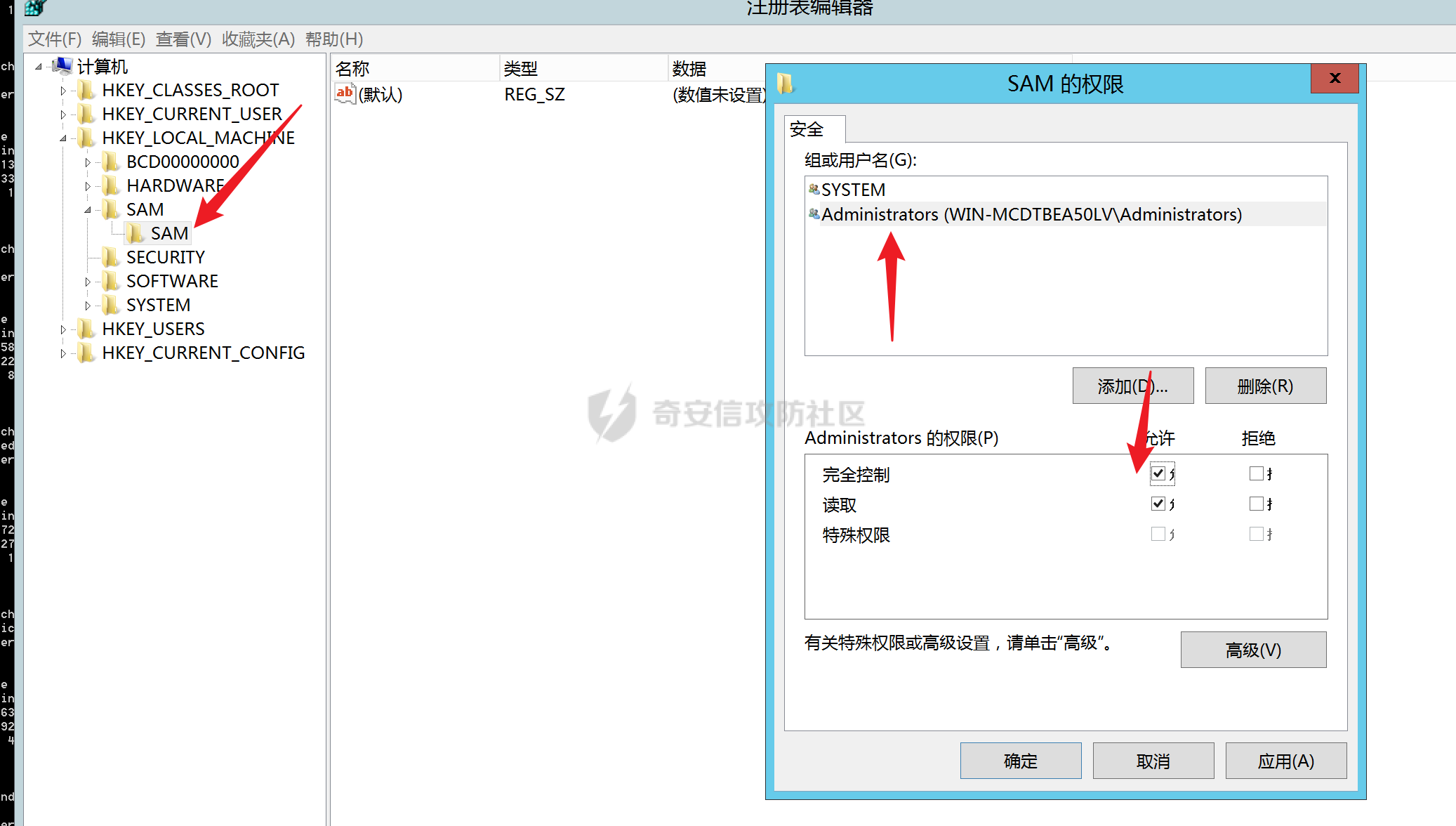

还有就是注册表,不管怎么隐藏账号,注册表始终有痕迹

注册表路径:HKEY_LOCAL_MACHINE/SAM/SAM

直接打开注册表,点到该路径你会发现是空的,此时需要配置一下,如下:

找到 SAM,鼠标右键选择 权限,选择 administrator,将权限勾选为 完全控制,然后确定。

然后关闭注册表,重新打开,此时sam目录下就出现了其他目录,依次展开,找到users目录下就可以找到系统当前存在的账号。

查看环境变量,确认是否存在异常的变量。

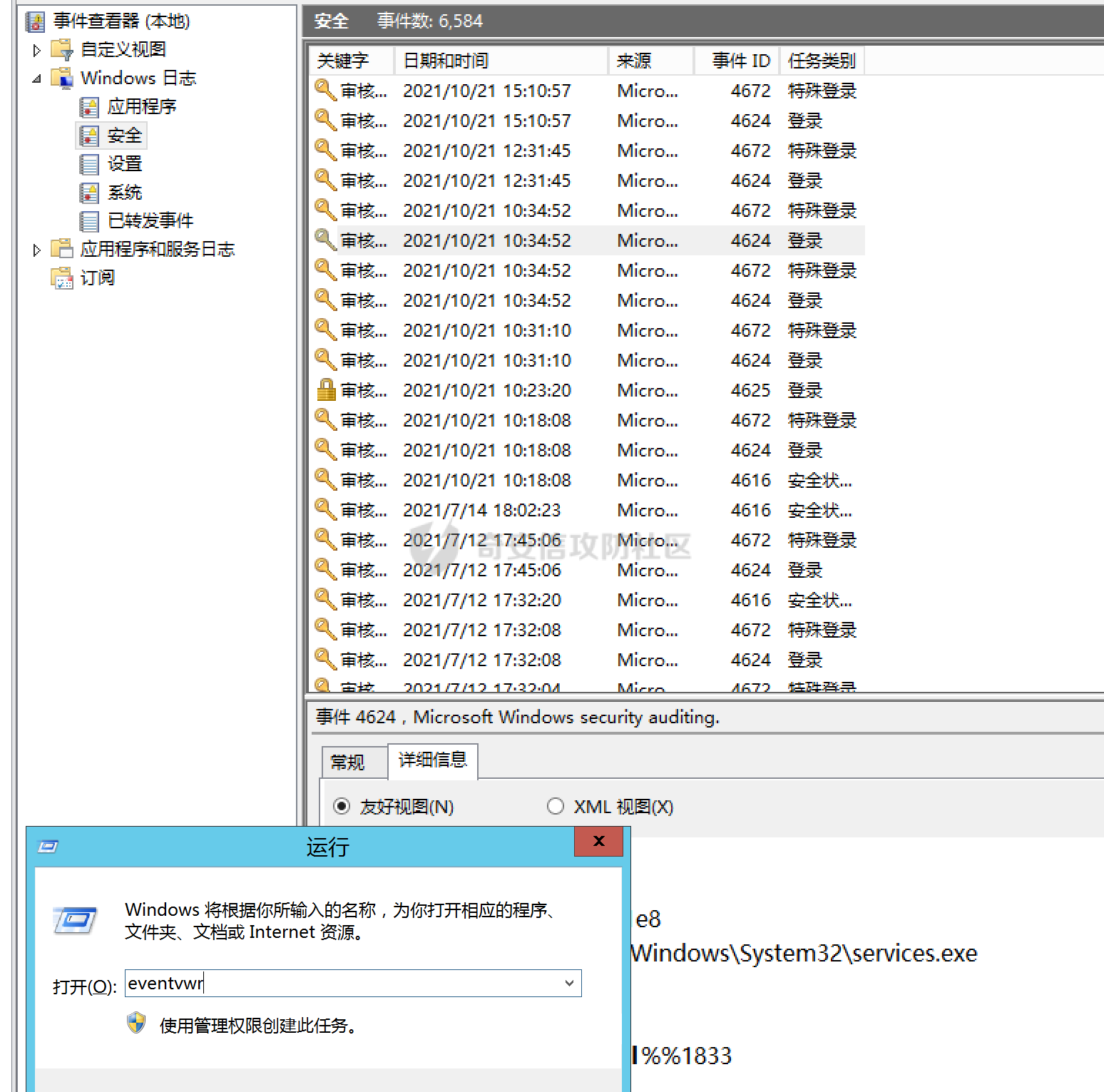

日志分析

前期有提取日志就直接根据提取的日志文件进行分析(提取日志一方面是方便自己分析,鬼知道客户现场的pc端是打开这种东西是“ppt”还是“慢镜头”。还有就是方便给到二线,这种一般是团队协助,需要求助的时候人家肯定是要日志的),也可以直接在pc上进行分析,这里按照pc路径来截图。

打开日志:开始->运行->eventvwr

然后点到安全日志,查看爆破、登录情况,在详细信息中还能对登录ip进行查看,当然,如果日志太多,可以导出利用编辑器进行筛选查看。

解决办法

1、利用已确认能查杀该病毒的杀软进行专项清理,结合人工审查。

2、在不影响业务的情况下可考虑重装操作系统

剩下就是数据恢复,如有重要数据可尝试以下办法:

1、结合安全厂商内部信息数据尝试恢复被感染的文件

2、求助专业的数据恢复公司等

3、支付赎金进行文件的恢复

4、加固

1、对操作系统和相关应用系统进行补丁更新

2、对系统、中间件等进行加固

3、制定严格的口令策略,避免弱口令

4、严格端口开放,不开放无用端口,不用高危端口做业务端口

5、安装安全防护软件,定期进行安全扫描和病毒查杀

6、部署全流量分析设备,定期对全网流量进行分析、发现网络薄弱点

常见感染途径

1、弱口令,服务器被被3389爆破成功

2、操作系统漏洞,如永恒之蓝等漏洞的利用

3、中间件、应用系统、组件漏洞

4、钓鱼邮件

5、网页挂马,一般中招的是“裸奔”用户

节点

说那么多都是排查的方向,在客户现场你可以有的思路,以至于不会晕头转向,毕竟这种时间里面客户比较急也会不停的问你一些情况。

这里说一下到客户现场的几个节点

1、到达客户现场确认该事件,被加密后的文件后缀,以及关键特征(如桌面的勒索信件)(还有就是紧急程度,如果严重一定记得上报请求支援)

2、提取信件信息,一般都有勒索者联系方式,搜索一下该联系方式,并记录搜索结果

3、查看是否安装杀软,杀软状态

4、查找到异常文件,提取样本文件

5、发现攻击方式,弱口令爆破或系统命令执行等

6、查杀,清理。当成功完成一台pc的清理后进行总结,输出清理方法并利用该方法对其他感染机进行清理。

7、总结,输出报告到客户

总的来说就是:定位攻击类型,确认时间和范围,样本提取分析,进程、系统、日志分析,再进行关联分析,逻辑推理,最后总结。

记得每个节点进行记录,保留图片等信息,方便后续的总结报告输出。

- 本文作者: 淡淡的回忆

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/801

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!