这个技巧不是难,但是很有效,既可以发现一些被隐藏的应用,还能识别云防护背后的真实地址

今天来分享一个发现隐藏资产的小技巧,开始之前,先来测试一个小工具,项目地址:

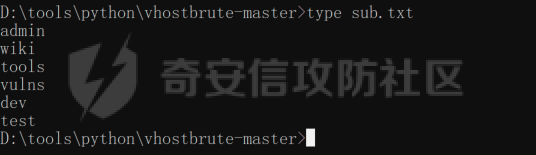

怎么用,看看官方介绍即可,接下来我想看看 xazlsec.com 域名下能不能发现一些正常情况下无法访问的网站,首先准备一个子域名的字典:

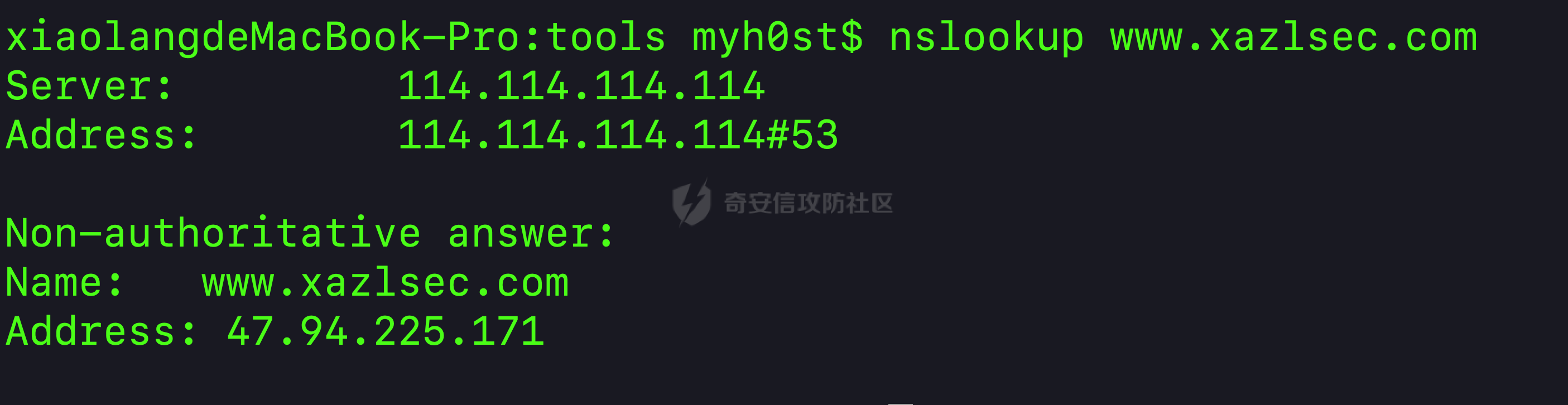

然后看看 xazlsec.com 域名下的正常网站的 IP 地址:

IP 是 47.94.225.171,接下来使用如下命令:

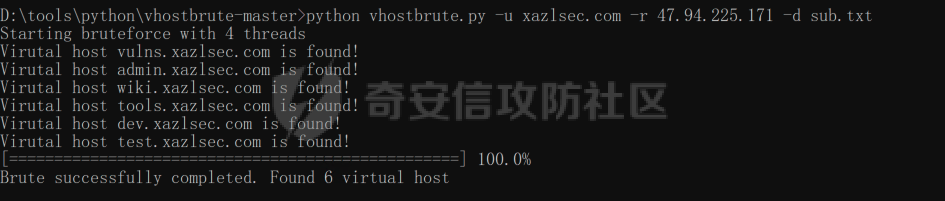

python vhostbrute.py -u xazlsec.com -r 47.94.225.171 -d sub.txt

结果如图:

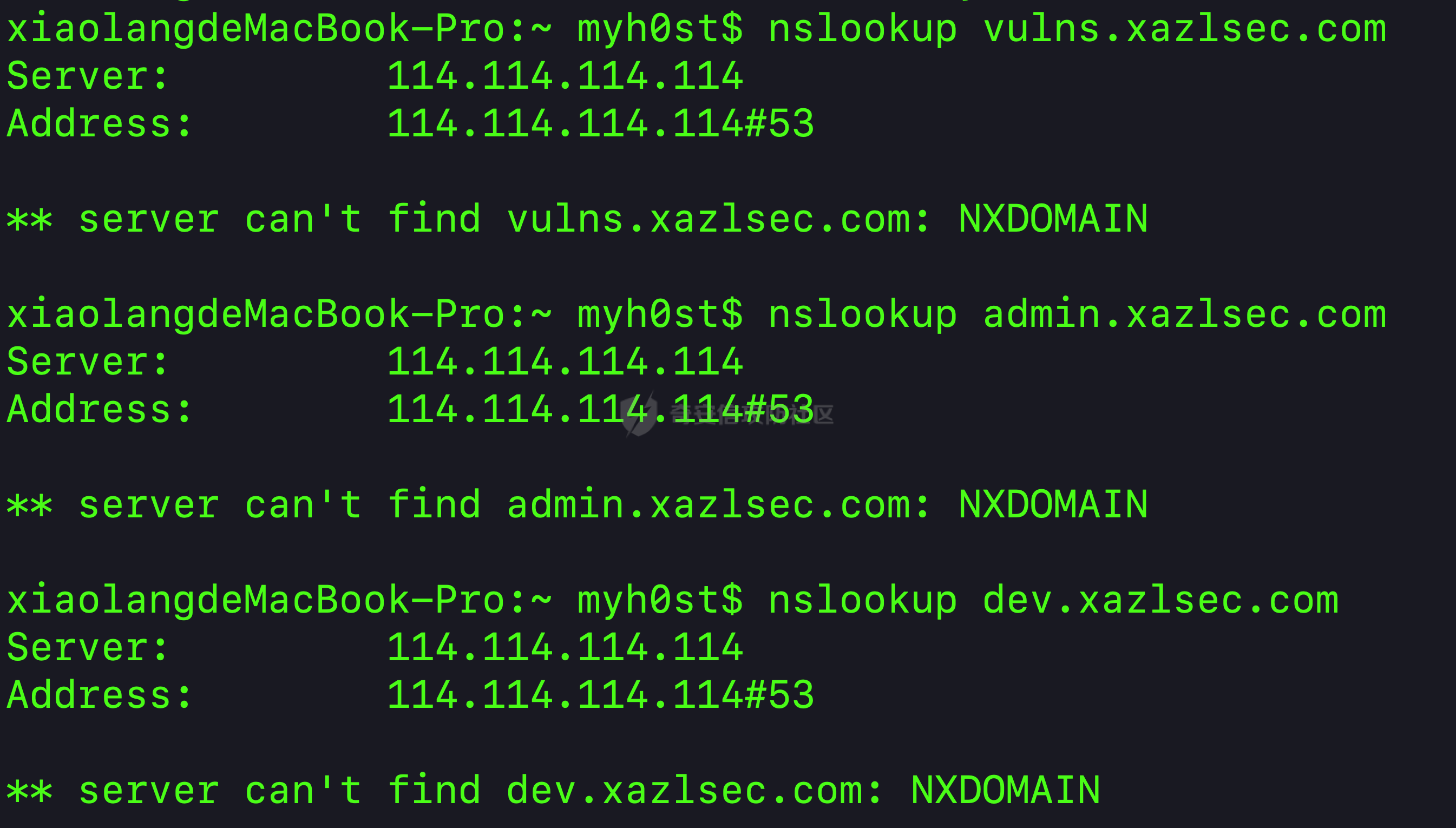

从结果上看,好像这些子域名都存在网站,那么接下来可以一一访问,经过测试,发现,vulns、admin、dev、test 都未解析出 IP,如图:

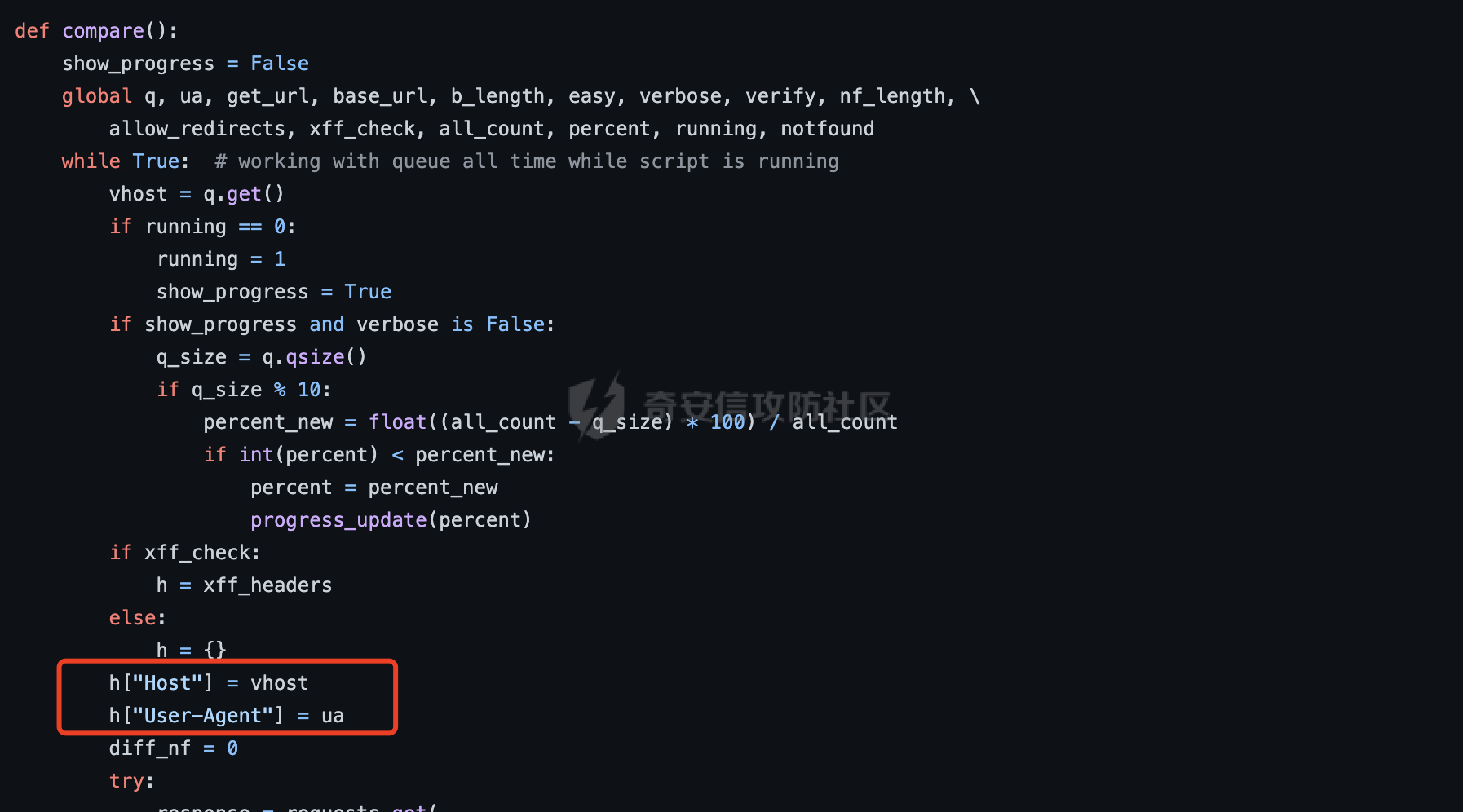

那么这些网站如何访问的呢?直接使用浏览器肯定无法直接访问到,因为 dns 未能解析出 IP,查看脚本中是如何验证的:

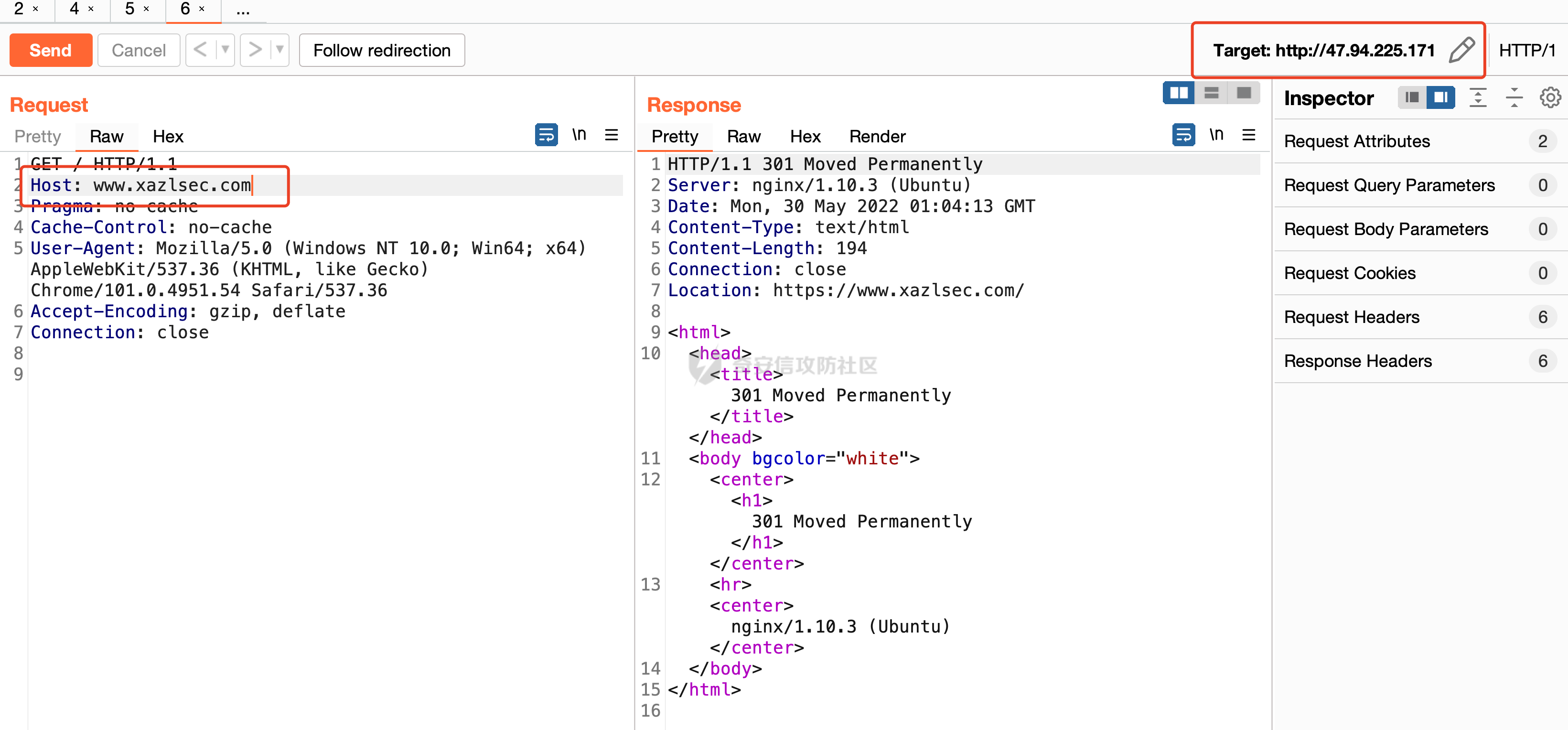

程序修改了 header 中的 Host 字段为拼接的子域名,而访问的目标 url 为 IP 地址,也就是如下数据包:

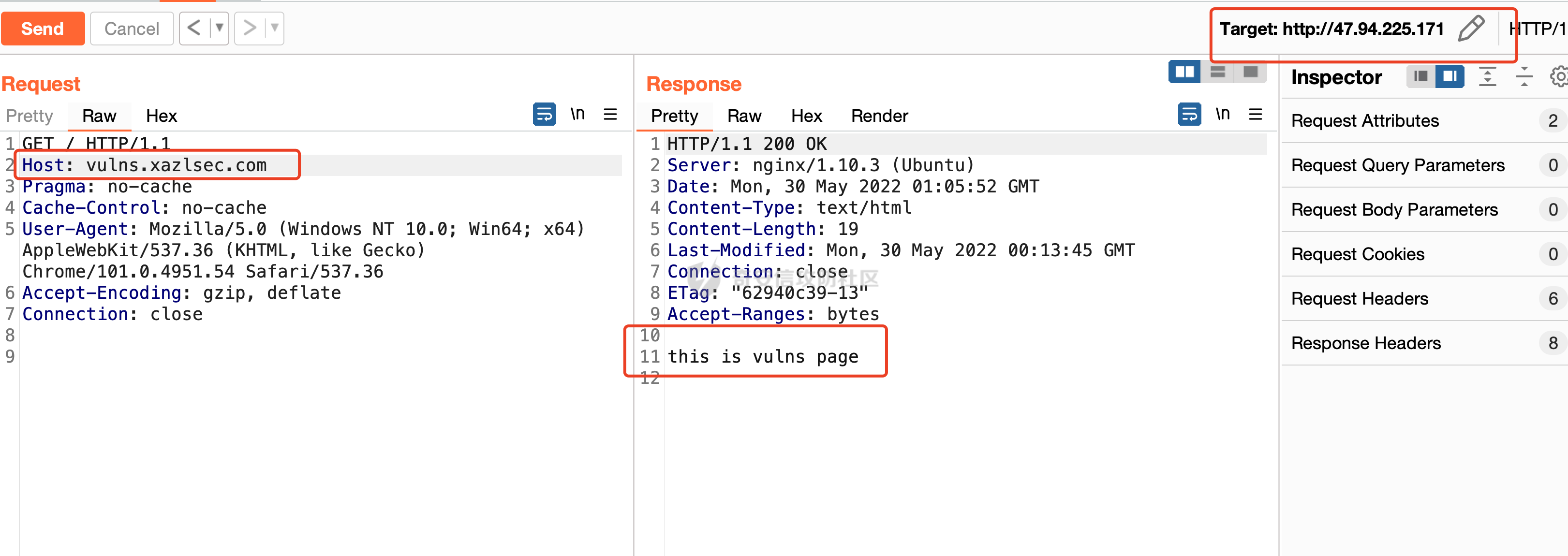

通过修改 Host 字段然后重复请求网站,如果该字段请求后有返回内容,或者返回内容与其他不同,说明该域名下存在网站,比如 vulns.xazlsec.com:

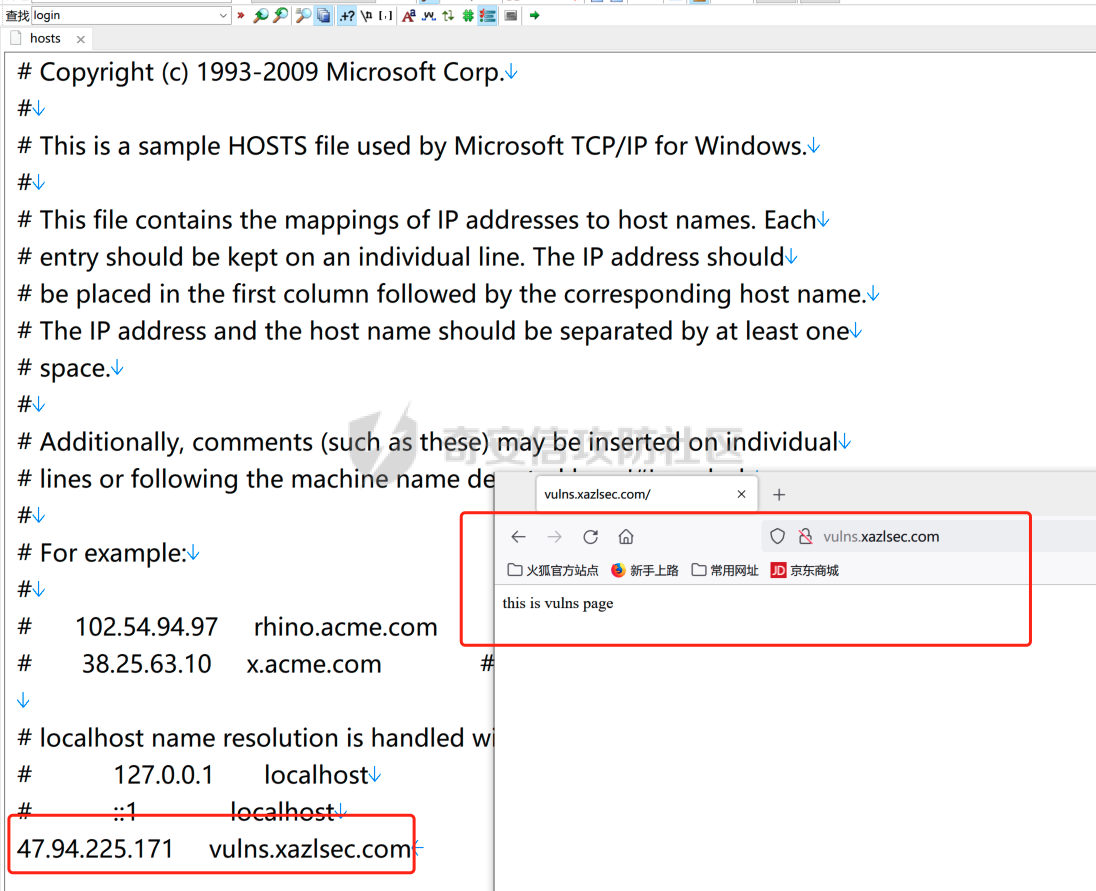

这个网站就是隐藏网站,通过正常的子域名枚举等域名收集方式,即使能收集到这个域名,但是在你做验活的时候,是无法正常获得网站内容的,如果我想通过浏览器访问这个网站该怎么办?可以修改系统内的 hosts 文件,如图:

那么做这个有啥意义呢?在什么情况下会用到这个?比如:

1、我的网站之前开了个项目做测试,后来不用了,直接把域名解析给删除了,但是未能及时将网站删除

2、我的网站配置了云 WAF,通过这种方式可以发现真实 IP 地址,绕过云 waf 的防护

可能还有别的场景和意义,那么就需要自己在实战中积累和探索啦。

- 本文作者: 信安之路团队

- 本文来源: 奇安信攻防社区

- 原文链接: https://forum.butian.net/share/1674

- 版权声明: 除特别声明外,本文各项权利归原文作者和发表平台所有。转载请注明出处!